Vulnerabilidades

A seção Vulnerabilidades fornece uma visão geral das vulnerabilidades detectadas em computadores. O computador é escaneado para detectar qualquer software instalado vulnerável a riscos de segurança. O escaneamento automatizado com relatórios instantâneos para o console permite que você priorize vulnerabilidades com base na gravidade, gerencie riscos de segurança e aloque recursos de forma eficaz. Várias opções de filtragem permitem que você identifique e se concentre em problemas críticos de segurança.

Pré-requisitos Para visualizar e habilitar o ESET Gerenciamento de patch e de vulnerabilidade, certifique-se de ter uma das seguintes camadas: •ESET PROTECT Elite •ESET PROTECT Complete •ESET PROTECT MDR •ESET PROTECT MDR Ultimate Você pode habilitar o ESET Gerenciamento de patch e de vulnerabilidade em computadores que executam: •Versão do Agente ESET Management 10.1+ •ESET Endpoint Security para Windows versão 10.1+ •ESET Endpoint Antivirus para Windows versão 10.1+ •ESET Server Security for Microsoft Windows Server version 11.0+ •ESET Mail Security for Microsoft Exchange Server 11.0+ •ESET Security for Microsoft SharePoint Server 11.0+ •ESET Endpoint Security para macOS versão 8.0+ •ESET Endpoint Antivirus para Linux versão 11.0+ (Gerenciamento de Patch disponível a partir da versão 12.0). No momento, a detecção de vulnerabilidades é compatível apenas com os seguintes sistemas operacionais: ✓Ubuntu Desktop 20.04 LTS ✓Ubuntu Desktop 22.04 LTS ✓Ubuntu Desktop 24.04 LTS ✓Red Hat Enterprise Linux 8 com ambiente de desktop compatível instalado ✓Red Hat Enterprise Linux 9 com ambiente de desktop compatível instalado ✓Linux Mint 20 ✓Linux Mint 21.1, Linux Mint 21.2 •ESET Server Security para Linux versão 11.0+ (Gerenciamento de patch disponível a partir da versão 12.0) |

Você também pode comprar o ESET Gerenciamento de patch e de vulnerabilidade como um complemento separado para os níveis ESET PROTECT Entry e ESET PROTECT Advanced. |

O ESET Gerenciamento de patch e de vulnerabilidade não é compatível em dispositivos Windows com processadores ARM. |

Ativar gerenciamento de patch e de vulnerabilidade

1.Clique em Computadores.

2.Selecione o computador/grupo onde você deseja habilitar o Gerenciamento de patch e de vulnerabilidade.

3.Selecione Configurar soluções e clique em Ativar Gerenciamento de patch e de vulnerabilidade.

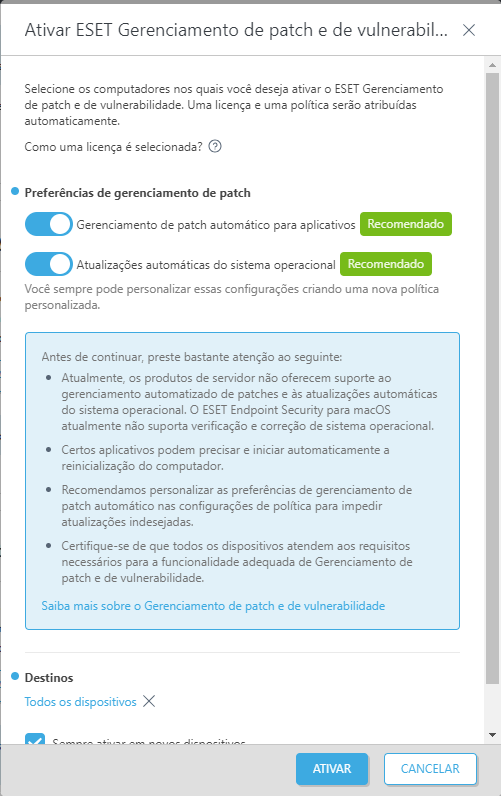

4.Na janela Ativar ESET Gerenciamento de patch e de vulnerabilidade:

a.Verifique se a opção Gerenciamento automático de patches para aplicativos está habilitada para aplicar automaticamente os patches ausentes aos computadores selecionados.

b.Verifique se a opção de Atualizações automáticas do sistema operacional está habilitada para aplicar automaticamente as atualizações do sistema operacional aos computadores selecionados.

c.Destinos – mantenha o padrão (Todos os dispositivos) ou selecione os destinos (computadores, grupos estáticos ou dinâmicos).

d.Opcionalmente, selecione Sempre ativar em novos dispositivos. Essa opção é exibida quando você seleciona Todos os dispositivos.

5.Clique no botão Ativar.

Quando o Gerenciamento de patch e de vulnerabilidade está habilitado:

•O ícone Vulnerabilidades aparece ao lado do nome do computador.

•Você pode ver o bloco Gerenciamento de patch e de vulnerabilidade com o status Ativo nos detalhes do computador.

Alguns aplicativos podem reiniciar o computador automaticamente após uma atualização. |

Alguns aplicativos (por exemplo, TeamViewer) podem ser licenciados para uma versão específica. Revise seus aplicativos. Para evitar uma atualização desnecessária, defina a Estratégia de patch automático > Corrigir todos exceto os aplicativos excluídos ao criar uma política. |

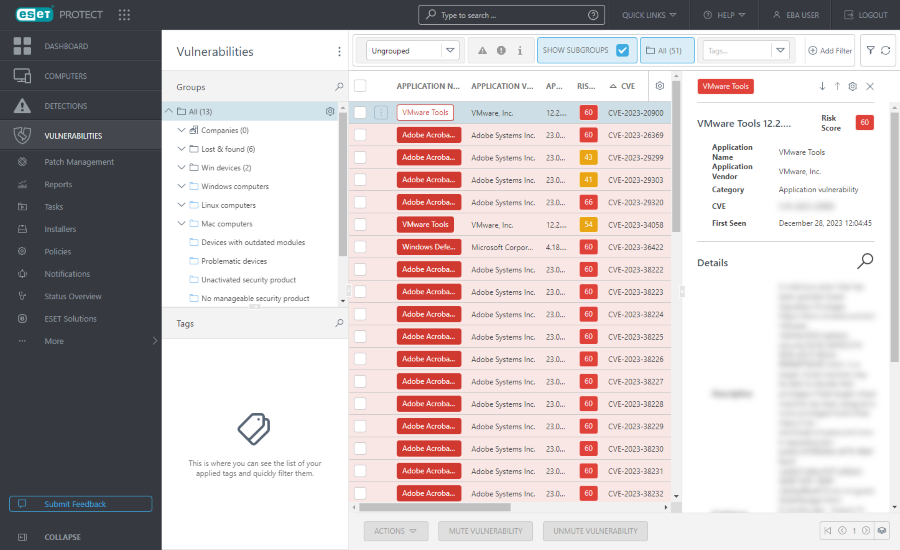

Exibir Vulnerabilidades

Você pode ver as Vulnerabilidades vindo de vários lugares:

•Clique em Vulnerabilidades no menu principal para abrir a seção Vulnerabilidades e exibir uma lista de vulnerabilidades.

•Clique em Computadores > clique no computador e clique em Detalhes > no bloco Gerenciamento de patch e de vulnerabilidade, clique em Mostrar vulnerabilidades para abrir a seção Vulnerabilidades.

•Clique em Computadores > na coluna Vulnerabilidades e clique no número de vulnerabilidades no computador selecionado para abrir a seção Vulnerabilidades.

Agrupamento de vulnerabilidades

Selecione uma opção no menu suspenso para agrupar vulnerabilidades:

•Desagroupado – visualização padrão

•Agrupar por nome do aplicativo – as vulnerabilidades são agrupadas por nome de aplicativo vulnerável, com números de Dispositivos Afetados, Vulnerabilidades e uma porcentagem de todas as pontuações de risco de vulnerabilidades visíveis no Impacto geral. Quando agrupado, clique em uma linha de aplicativo e clique em Mostrar vulnerabilidades para exibir as vulnerabilidades para o aplicativo selecionado.

•Agrupar por CVE – as vulnerabilidades são agrupadas pelo número CVE (vulnerabilidades e exposição comuns). Um CVE é um número de identificação de uma vulnerabilidade. Quando agrupadas, clique em uma linha CVE e clique em Mostrar dispositivos para exibir os dispositivos (computadores) com a vulnerabilidade.

Filtragem de visualização

Para filtrar, clique em Adicionar filtro:

1.Em alguns filtros, você pode selecionar o operador clicando no ícone do operador ao lado do nome do filtro (os operadores disponíveis dependem do tipo de filtro):

Igual a ou Contém

Não é igual a ou Não contém

Maior ou igual a

Menor ou igual a

2.Selecione um ou mais itens da lista. Digite uma string de pesquisa ou selecione os itens no menu suspenso nos campos de filtro.

3.Pressione Enter. Filtros ativos são destacados em azul.

•Nome do aplicativo – o nome do aplicativo com a vulnerabilidade

•Versão do aplicativo – a versão do aplicativo

•Fornecedor – o fornecedor do aplicativo com a vulnerabilidade

•Pontuação de risco – pontuação de risco da vulnerabilidade de 0 a 100

Pontuação de risco – avalia a gravidade das vulnerabilidades de segurança do sistema de computador. Uma pontuação de risco é baseada em: •CVSSv2/CVSSv3 •Popularidade CVE – indica o nível de atividade da vulnerabilidade •Taxa de risco comprometido – indica o número de dispositivos com vulnerabilidade confirmada •Ciclo de vida CVE – indica o tempo decorrido desde que a vulnerabilidade foi relatada pela primeira vez Uma pontuação de risco é indicada em: •amarelo (0-40) – gravidade média •vermelho (41-100) – gravidade crítica |

•CVE – um número CVE (vulnerabilidades e exposição comuns), que é um número de identificação de uma vulnerabilidade

•Vulnerabilidades colocadas em mudo

•Nome do computador – o nome do computador afetado. Clique no nome do computador para exibir os detalhes do computador com a vulnerabilidade

•Categoria – Categoria da vulnerabilidade:

oVulnerabilidade do aplicativo

oVulnerabilidade do sistema operacional

•Visto pela primeira vez – a data e a hora em que a vulnerabilidade foi detectada pela primeira vez no dispositivo

•Tipo de sistema operacional— Windows, Linux ou macOS

Pré-visualização da vulnerabilidade

Clique no nome de um aplicativo para exibir os detalhes da vulnerabilidade em um painel lateral. A manipulação de visualização de vulnerabilidades inclui:

•![]() Avançar – exibe a próxima vulnerabilidade no painel lateral de visualização de vulnerabilidades

Avançar – exibe a próxima vulnerabilidade no painel lateral de visualização de vulnerabilidades

•![]() Anterior – exibe a vulnerabilidade anterior no painel lateral de visualização da vulnerabilidade

Anterior – exibe a vulnerabilidade anterior no painel lateral de visualização da vulnerabilidade

•![]() Gerenciar conteúdo para detalhes da vulnerabilidade – gerencia como as seções do painel lateral de visualização da vulnerabilidade são exibidas e em que ordem

Gerenciar conteúdo para detalhes da vulnerabilidade – gerencia como as seções do painel lateral de visualização da vulnerabilidade são exibidas e em que ordem

•![]() Fechar – fecha o painel lateral de visualização de vulnerabilidades

Fechar – fecha o painel lateral de visualização de vulnerabilidades

Para obter mais informações, consulte a lista de aplicativos cobertos em Vulnerabilidades.

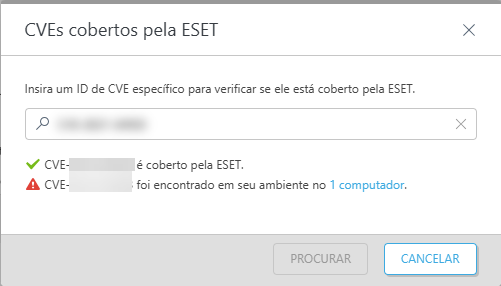

CVEs cobertos pela ESET

Você pode verificar rapidamente se o sistema de Gerenciamento de patch e de vulnerabilidade pode cobrir determinadas vulnerabilidades.

•Clique no botão Verificar cobertura CVE > digite o ID CVE > clique no botão Pesquisar

Você receberá uma resposta se a ESET puder cobrir a vulnerabilidade, se a vulnerabilidade estiver presente em seu ambiente de rede e em quantos computadores. Você pode clicar no link do(s) computador(es) para exibir a lista de computadores que contêm a vulnerabilidade especificada (ID CVE).

Corija a vulnerabilidade

Quando existe um patch para a vulnerabilidade específica, você pode aplicá-lo imediatamente:

•Clique em uma linha > selecione Corrigir vulnerabilidade

•Selecione uma ou mais linhas > clique no botão Ações > selecione Corrigir vulnerabilidade

A tarefa Aplicar patch do aplicativo está programada para ser executada o mais rápido possível.

Corrigir vulnerabilidade é compatível apenas com computadores que executam: •ESET Endpoint Security para Windows versão 10.1+ •ESET Endpoint Antivirus para Windows versão 10.1+ •ESET Server Security for Microsoft Windows Server version 11.0+ |

Ativar/desativar áudio da vulnerabilidade

Você pode ativar ou desativar o som de vulnerabilidades de várias maneiras:

•Clique em uma linha > selecione Coloque a vulnerabilidade no mudo/Cancelar mudo da vulnerabilidade

•Selecione uma ou mais linhas > clique no botão > Ações e selecione Coloque a vulnerabilidade no mudo/Cancelar mudo da vulnerabilidade

A vulnerabilidade silenciada tem um sinalizador Colocado em mudo. O objetivo do estado Colocado em mudo é:

•Excluir a vulnerabilidade da contagem de um computador específico na coluna Vulnerabilidades em Computadores. Se uma vulnerabilidade for colocada em mudo, a contagem total de vulnerabilidades no dispositivo diminuirá.

•Suprima o impacto nas estatísticas relacionadas no painel ESET Gerenciamento de patch e de vulnerabilidade. A vulnerabilidade colocada em mudo não é considerada na análise de dados e na representação no painel.

Escaneamento de vulnerabilidade

Você pode escanear rapidamente um dispositivo selecionado em busca de vulnerabilidades e patches ausentes:

•Em Vulnerabilidades, clique na linha do computador e selecione Computador > Escanear dispositivo > Escaneamento de vulnerabilidade

•Em Computadores, clique na linha do computador e selecione Escanear dispositivo > Escaneamento de vulnerabilidade >

•Em Computadores, selecione o computador e clique no botão Ações e, em seguida, selecione Escanear dispositivo > Escaneamento de vulnerabilidade

•Em Computadores ou Vulnerabilidades, selecione qualquer grupo, clique em ![]() e selecione Tarefas > Escaneamento > Escaneamento de vulnerabilidade

e selecione Tarefas > Escaneamento > Escaneamento de vulnerabilidade

A tarefa Iniciar verificação de vulnerabilidade está programada para ser executada o mais rápido possível.

A tarefa pode ter uma demanda maior nos recursos do dispositivo por até 10 minutos. |

Desativar configurações

Você pode desativar as configurações com a alternância ![]() .

.

Você pode criar um modelo de relatório com dados de vulnerabilidade e, em seguida, adicionar o relatório ao Painel.

Para obter mais informações, consulte Perguntas frequentes sobre o Gerenciamento de patch e de vulnerabilidade.