脆弱性

脆弱性セクションには、コンピューターで検出された脆弱性の概要が表示されます。コンピューターが検査され、セキュリティリスクに対して脆弱なインストール済みソフトウェアが検出されます。コンソールへのインスタントレポートを含む自動検査を使用することで、重大度に基づいて脆弱性に優先順位を付け、セキュリティリスクを管理し、リソースを効果的に割り当てることができます。複数のフィルタリングオプションにより、重大なセキュリティ問題を特定してそれにフォーカスすることができます。

前提条件 脆弱性とパッチ管理を表示して有効にするには、次のいずれかのティアがあることを確認します。 •ESET PROTECT Elite •ESET PROTECT Complete •ESET PROTECT MDR •ESET PROTECT MDR Ultimate ESET脆弱性とパッチ管理は、以下を実行しているコンピューターでのみ有効にできます。 •ESET ManagementAgentバージョン10.1+ •ESET Endpoint Securityfor Windowsバージョン10.1+ •ESET Endpoint Antivirusfor Windowsバージョン10.1+ •ESET Server Security for Microsoft Windows Server version 11.0+ •ESET Mail Security for Microsoft Exchange Server 11.0+ •ESET Security for Microsoft SharePoint Server 11.0+ •ESET Endpoint Security for macOSバージョン8.0+ •ESET Endpoint Antivirus for Linuxバージョン11.0+(パッチ管理はバージョン12.0以降で利用可能)。 脆弱性検出は現在、次のオペレーティングシステムでのみサポートされています。 ✓Ubuntu Desktop 20.04 LTS ✓Ubuntu Desktop 22.04 LTS ✓Ubuntu Desktop 24.04 LTS ✓Red Hat Enterprise Linux 8(サポートされているデスクトップ環境がインストールされている場合) ✓Red Hat Enterprise Linux 9(サポートされているデスクトップ環境がインストールされている場合) ✓Linux Mint 20 ✓Linux Mint 21.1, Linux Mint 21.2 •ESET Server Security for Linuxバージョン11.0+(パッチ管理はバージョン12.0以降で利用可能) |

ESET脆弱性とパッチ管理をESET PROTECT EntryおよびESET PROTECT Advancedティアの個別のアドオンとして購入することもできます。 |

ESET脆弱性とパッチ管理はARMプロセッサーを搭載したWindowsデバイスではサポートされていません。 |

脆弱性およびパッチ管理を有効にする

1.コンピューターをクリックします。

2.脆弱性およびパッチ管理を有効にするコンピューター/グループを選択します。

3.ソリューションの設定を選択し、脆弱性とパッチ管理を有効にするをクリックします。

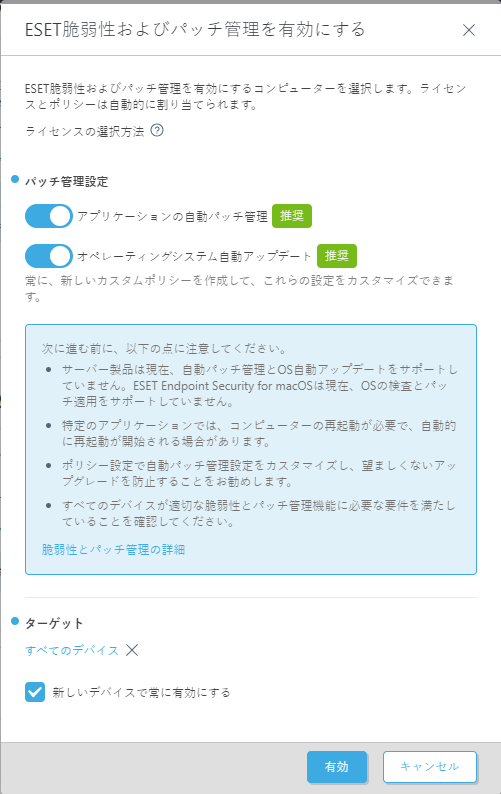

4.ESET脆弱性とパッチ管理を有効にするウィンドウで、次の操作を行います。

a.不足しているパッチが選択したコンピューターに自動的に適用されるように、アプリケーションの自動パッチ管理トグルが有効になっていることを確認します。

b.選択したコンピューターにOSアップデートが自動的に適用されるように、オペレーティングシステムの自動アップデートトグルが有効になっていることを確認します。

c.ターゲット -既定の(すべてのデバイス)を保持するか、ターゲット(コンピューター、静的または動的グループ)を選択します。

d.任意で、新しいデバイスで常に有効にするを選択します。このオプションは、すべてのデバイスを選択した場合に表示されます。

5.有効にするボタンをクリックします。

脆弱性およびパッチ管理が有効な場合:

•脆弱性アイコンがコンピューター名の横に表示されます。

•脆弱性およびパッチ管理タイルでは、コンピューターの詳細にアクティブステータスが表示されます。

一部のアプリケーションでは、アップグレード後にコンピューターが自動的に再起動する場合があります。 |

一部のアプリケーション(TeamViewerなど)は、特定のバージョンにライセンスが付与されることがあります。アプリケーションを確認します。不要なアップグレードを回避するには、ポリシーの作成時に自動パッチ戦略 > 除外されたアプリケーションを除くすべてにパッチを適用を設定します。 |

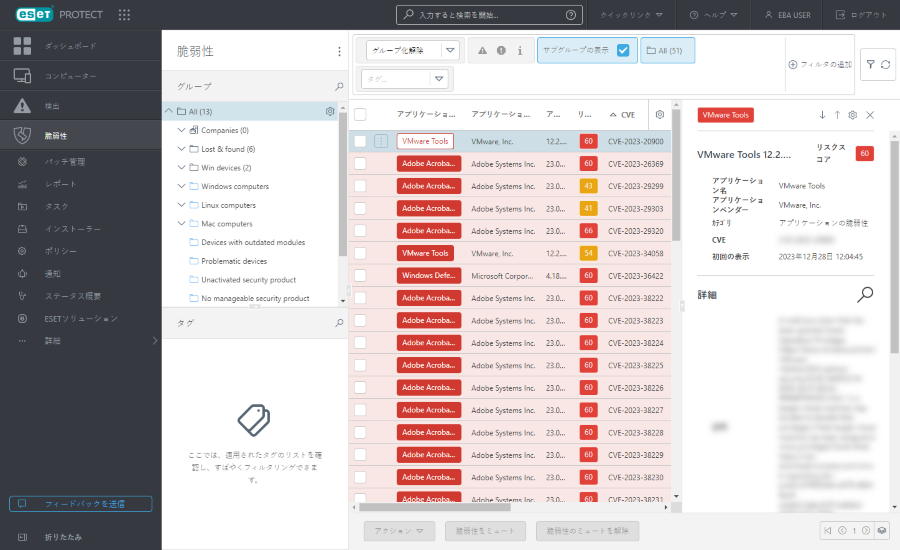

脆弱性の表示

脆弱性は複数の場所から表示できます。

•メインメニューの脆弱性をクリックして、脆弱性セクションを開き、脆弱性のリストを表示します。

•コンピューターをクリックし、脆弱性およびパッチ管理タイルの詳細をクリックした後、脆弱性を表示をクリックして脆弱性セクションを開きます。

•脆弱性列のコンピューターをクリックし、選択したコンピューター上の脆弱性の数をクリックして脆弱性セクションを開きます。

脆弱性のグループ化

ドロップダウンメニューからオプションを選択して、脆弱性をグループ化します。

•グループ化なし - 既定のビュー

•グループ化アプリケーション名 - 脆弱性は、影響を受けるデバイスの数、脆弱性、および全体的な影響で表示される脆弱性のすべてのリスクスコアの割合を使用して、脆弱なアプリケーション名でグループ化されます。グループ化したら、アプリケーション行をクリックし、脆弱性を表示をクリックして、選択したアプリケーションの脆弱性を表示します。

•グループ化CVE - 脆弱性はCVE(共通脆弱性識別子)番号でグループ化されます。CVEは脆弱性の識別番号です。グループ化したら、CVE行をクリックし、デバイスを表示をクリックして、脆弱性のあるデバイス(コンピューター)を表示します。

ビューのフィルタリング

フィルタリングするには、フィルターの追加をクリックします。

1.一部のフィルターでは、フィルター名の横にある演算子アイコンをクリックして演算子を選択できます(使用可能な演算子はフィルターの種類によって異なります)。

等しいまたは含む

等しくない、または含まない

以上

以下

2.リストから1つ以上の項目を選択します。検索文字列を入力するか、フィルターフィールドでドロップダウンメニューから項目を選択します。

3.Enterキーを押します。アクティブなフィルターは青でハイライト表示されます。

•アプリケーション名 - 脆弱性のあるアプリケーション名

•アプリケーションバージョン - アプリケーションのバージョン

•ベンダー - 脆弱性を持つアプリケーションベンダー

•リスクスコア - 0から100までの脆弱性リスクスコア

リスクスコア - コンピューターシステムのセキュリティ脆弱性の重大度を評価します。リスクスコアは、以下に基づいています。 •CVSSv2/CVSSv3 •CVEの発生数 - 脆弱性のアクティビティレベルを示します •侵害リスク率 - 脆弱性が確認されたデバイスの数を示します •CVEライフサイクル - 脆弱性が最初に報告されてからの経過時間を示します リスクスコアは次のように示されます。 •黄色(0〜40) - 重大度が「中」 •赤(41〜100) - 重大度が「重大」 |

•CVE - 脆弱性の識別番号であるCVE (共通脆弱性識別子)番号

•コンピューター名 - 影響を受けるコンピューターの名前。コンピューター名をクリックすると、脆弱性のあるコンピューターの詳細が表示されます

•カテゴリ - 脆弱性カテゴリ

oアプリケーションの脆弱性

oオペレーティングシステムの脆弱性

•初回の表示 - デバイスで脆弱性が最初に検出された日時

•OSタイプ - Windows、Linux、またはmacOS

脆弱性プレビュー

アプリケーション名をクリックすると、サイドパネルに脆弱性の詳細が表示されます。脆弱性プレビューの操作には、次のようなものがあります。

•![]() 次へ - 脆弱性プレビューのサイドパネルに次の脆弱性が表示されます

次へ - 脆弱性プレビューのサイドパネルに次の脆弱性が表示されます

•![]() 前へ - 脆弱性プレビューのサイドパネルに前の脆弱性が表示されます

前へ - 脆弱性プレビューのサイドパネルに前の脆弱性が表示されます

•![]() 脆弱性詳細のコンテンツを管理 - 脆弱性プレビューサイドパネルセクションの表示方法と順序を管理できます

脆弱性詳細のコンテンツを管理 - 脆弱性プレビューサイドパネルセクションの表示方法と順序を管理できます

•![]() 閉じる - 脆弱性プレビューサイドパネルを閉じます

閉じる - 脆弱性プレビューサイドパネルを閉じます

詳細については、脆弱性の対象となるアプリケーションのリストを参照してください。

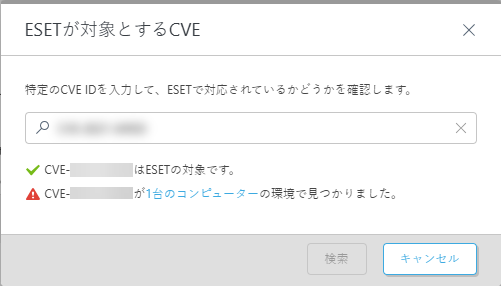

ESETが対象とするCVE

特定の脆弱性が脆弱性とパッチ管理システムの対象となるかどうか、すばやく確認できます。

•CVE対象を確認ボタンをクリックして、CVE IDを入力し、検索ボタンをクリックします

その脆弱性がESETの対象かどうか、脆弱性がお使いのネットワーク環境に存在するかどうか、そしてコンピューターの数が返されます。コンピューターのリンクをクリックすると、指定した脆弱性(CVE ID)を含むコンピューターのリストを表示できます。

脆弱性の修正

特定の脆弱性に対するパッチが存在する場合は、すぐに適用できます。

•行をクリックして、脆弱性の修正を選択します

•1つ以上の行を選択し、アクションボタンをクリックして、脆弱性の修正を選択します

アプリケーションパッチを適用タスクは、できるだけすぐに実行されるようにスケジュールされます。

脆弱性の修正は、以下を実行しているコンピューターでのみサポートされます。 •ESET Endpoint Securityfor Windowsバージョン10.1+ •ESET Endpoint Antivirusfor Windowsバージョン10.1+ •ESET Server Security for Microsoft Windows Server version 11.0+ |

脆弱性のミュート/ミュート解除

脆弱性をミュートまたはミュート解除するには、いくつかの方法があります。

•行をクリックして、脆弱性のミュート/脆弱性のミュート解除を選択します。

•1つ以上の行を選択し、アクションボタンをクリックして、脆弱性のミュート/脆弱性のミュート解除を選択します

ミュートされた脆弱性には、ミュートフラグが付きます。ミュート状態の目的は次のとおりです。

•コンピューターの脆弱性列で、特定のコンピューターの数から脆弱性を除外します。脆弱性がミュートされている場合、デバイス上の脆弱性の総数は減少します。

•ESET脆弱性とパッチ管理ダッシュボードで関連する統計への影響を抑制します。ミュートされた脆弱性は、データ分析やダッシュボード上の表示では考慮されません。

脆弱性検査

選択したデバイスをすばやく検査して、脆弱性や不足しているパッチを探すことができます。

•脆弱性で、コンピューター行をクリックし、コンピューター > デバイスの検査 > 脆弱性検査を選択します

•コンピューターで、コンピューター行をクリックし、デバイスの検査 > 脆弱性検査を選択します

•コンピューターで、コンピューターを選択して、アクションボタンをクリックし、デバイスの検査 > 脆弱性検査を選択します

•コンピューターまたは脆弱性で、任意のグループを選択し、![]() をクリックしてから、タスク > 検査 > 脆弱性検査を選択します

をクリックしてから、タスク > 検査 > 脆弱性検査を選択します

タスク脆弱性検査の開始は、できるだけ早く実行されるようにスケジュールされています。

タスクでは、最大10分間、デバイスリソースに対する要求が高くなる可能性があります。 |

設定を無効にする

トグル![]() で設定を無効にできます。

で設定を無効にできます。

脆弱性データを含むレポートテンプレートを作成し、そのレポートをダッシュボードに追加できます。

詳細については、脆弱性とパッチ管理に関するFAQを参照してください。