Schwachstellen

Im Abschnitt Schwachstellen wird ein Überblick über erkannte Schwachstellen auf Computern angezeigt. Der Computer wird gescannt, um installierte Software mit potenziellen Schwachstellen zu erkennen. Nutzen Sie automatisierte Scans mit sofortiger Berichterstellung in der Konsole, um Schwachstellen nach Schweregrad zu priorisieren, Schwachstellen zu verwalten und Ressourcen effektiv zuzuweisen. Sie haben verschiedene Filteroptionen zur Auswahl, mit denen Sie kritische Sicherheitsprobleme identifizieren und beheben können.

Voraussetzungen Um ESET Vulnerability & Patch Management anzeigen und aktivieren zu können, benötigen Sie eine der folgenden Stufen: •ESET PROTECT Elite •ESET PROTECT Complete •ESET PROTECT MDR •ESET PROTECT MDR Ultimate Sie können ESET Vulnerability & Patch Management auf Computern aktivieren, auf denen Folgendes ausgeführt wird: •ESET Management Agent Version 10.1+ •ESET Endpoint Security für Windows Version 10.1+ •ESET Endpoint Antivirus für Windows Version 10.1+ •ESET Server Security for Microsoft Windows Server version 11.0+ •ESET Mail Security for Microsoft Exchange Server 11.0+ •ESET Security for Microsoft SharePoint Server 11.0+ •ESET Endpoint Security für macOS Version 8.0+ •ESET Endpoint Antivirus für Linux Version 11.0+ (Patch-Management ab Version 12.0 verfügbar) Die Erkennung von Schwachstellen wird derzeit nur für die folgenden Betriebssysteme unterstützt: ✓Ubuntu Desktop 20.04 LTS ✓Ubuntu Desktop 22.04 LTS ✓Ubuntu Desktop 24.04 LTS ✓Red Hat Enterprise Linux 8 mit installierter unterstützter Desktop-Umgebung ✓Red Hat Enterprise Linux 9 mit installierter unterstützter Desktop-Umgebung ✓Linux Mint 20 ✓Linux Mint 21.1, Linux Mint 21.2 •ESET Server Security für Linux Version 11.0+ (Patch-Management ab Version 12.0 verfügbar) |

ESET Vulnerability & Patch Management ist auch als separates Add-on für ESET PROTECT Entry und ESET PROTECT Advanced erhältlich. |

ESET Vulnerability & Patch Management wird für Windows-Geräte mit ARM-Prozessoren nicht unterstützt. |

Schwachstellen- und Patch-Management aktivieren

1.Klicken Sie auf Computer.

2.Wählen Sie den Computer oder die Gruppe aus, für den bzw. die Sie das Schwachstellen- und Patch-Management aktivieren möchten.

3.Wählen Sie Lösungen konfigurieren aus und klicken Sie auf Schwachstellen- und Patch-Management aktivieren.

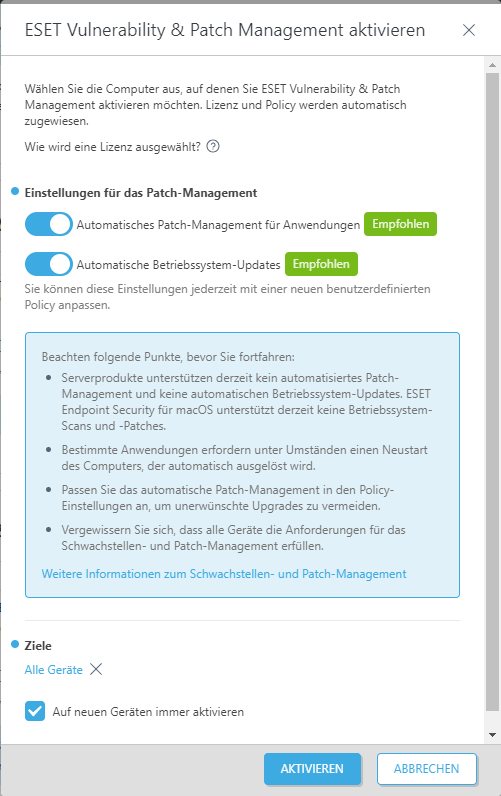

4.Gehen Sie im Fenster ESET Vulnerability & Patch Management aktivieren wie folgt vor:

a.Vergewissern Sie sich, dass der Schalter Automatisches Patch-Management für Anwendungen aktiviert ist, um fehlende Patches automatisch auf den ausgewählten Computern zu installieren.

b.Vergewissern Sie sich, dass der Schalter Automatische Betriebssystem-Updates aktiviert ist, um Betriebssystemupdates automatisch auf den ausgewählten Computern zu installieren.

c.Ziele – Behalten Sie die Standardauswahl (Alle Geräte) bei oder wählen Sie die Ziele (Computer, statische oder dynamische Gruppe) aus.

d.Wählen Sie optional Auf neuen Geräten immer aktivieren aus. Diese Option wird angezeigt, wenn Sie Alle Geräte ausgewählt haben.

5.Klicken Sie auf die Schaltfläche Aktivieren.

So erkennen Sie, ob das Schwachstellen- und Patch-Management aktiviert ist:

•Das Schwachstellensymbol wird neben dem Computernamen angezeigt.

•Die Kachel Schwachstellen- und Patch-Management wird in den Computerdetails mit dem Status Aktiv angezeigt.

Bestimmte Anwendungen können den Computer nach einem Upgrade automatisch neu starten. |

Einige Anwendungen (z. B. TeamViewer) können für eine bestimmte Version lizenziert werden. Prüfen Sie Ihre Anwendungen. Um ein unnötiges Upgrade zu vermeiden, legen Sie beim Erstellen einer Richtlinie die Option Auto-Patch-Strategie > Alle außer ausgeschlossenen Anwendungen patchen fest. |

Schwachstellen anzeigen

Sie können Schwachstellen an verschiedenen Stellen anzeigen:

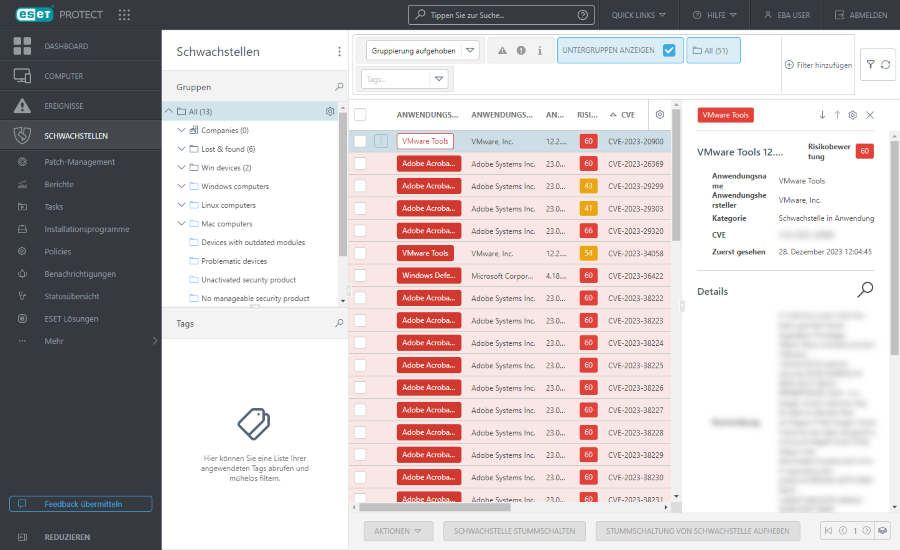

•Klicken Sie im Hauptmenü auf Schwachstellen, um den Abschnitt Schwachstellen zu öffnen und eine Liste der Schwachstellen anzuzeigen.

•Klicken Sie auf Computer, klicken Sie auf den gewünschten Computer und dann auf Details in der Kachel Schwachstellen- und Patch-Management. Klicken Sie dann auf Schwachstellen anzeigen, um den Abschnitt Schwachstellen zu öffnen.

•Klicken Sie auf Computer > in der Spalte Schwachstellen und klicken Sie auf die Anzahl der Schwachstellen auf dem ausgewählten Computer, um den Abschnitt Schwachstellen zu öffnen.

Schwachstellen gruppieren

Wählen Sie eine Option im Dropdownmenü aus, um Schwachstellen zu gruppieren:

•Nicht gruppniert: Standardansicht

•Gruppieren nach Anwendungsname – Schwachstellen werden nach dem Namen der gefährdeten Anwendung gruppiert, wobei die Anzahl der betroffenen Geräte, die Schwachstellen und ein Prozentsatz aller Risikobewertungen sichtbarer Schwachstellen in der Gesamtauswirkung enthalten sind. Klicken Sie in der gruppierten Ansicht auf eine Anwendungszeile und dann auf Schwachstellen anzeigen, um Schwachstellen für die ausgewählte Anwendung anzuzeigen.

•Gruppieren nach (CVE) – Schwachstellen werden nach der CVE-Nummer (Common Vulnerabilities and Exposure) gruppiert. Anhand der CVE-Nummer lässt sich die Schwachstelle eindeutig identifizieren. Klicken Sie in der gruppierten Ansicht auf eine CVE-Zeile, und dann auf Geräte anzeigen, um die Geräte (Computer) mit der entsprechenden Schwachstelle anzuzeigen.

Filtern der Ansicht

Klicken Sie auf Filter hinzufügen, um Filter hinzuzufügen:

1.In einigen Filtern können Sie den Operator auswählen, indem Sie auf das Operatorsymbol neben dem Filternamen klicken (die verfügbaren Operatoren hängen vom Filtertyp ab):

Gleich oder Enthält

Nicht gleich oder Enthält nicht

Größer oder gleich

Kleiner oder gleich

2.Wählen Sie eines oder mehrere Elemente aus der Liste aus. Geben Sie eine Suchzeichenfolge ein oder wählen Sie Elemente im Dropdownmenü in den Filterfeldern aus.

3.Drücken Sie die Eingabetaste. Aktive Filter werden in blau hervorgehoben.

•Anwendungsname – Der Name der Anwendung mit der Schwachstelle

•Anwendungsversion – Die Version der Anwendung

•Hersteller – Der Anbieter, von dem die Anwendung mit der Schwachstelle stammt

•Risikobewertung – Eine Risikobewertung der Schwachstelle von 0 bis 100

Risikobewertung – Bewertet den Schweregrad von Sicherheitsschwachstellen im Computersystem. Die Risikobewertung basiert auf: •CVSSv2/CVSSv3 •CVE-Popularität – Gibt den Grad der Aktivität der Schwachstelle an •Gefährdungsrate – Gibt die Anzahl der Geräte mit bestätigter Schwachstelle an •CVE-Lebenszyklus – Gibt die Zeit an, die seit der ersten Meldung der Schwachstelle verstrichen ist Eine Risikobewertung wird angezeigt in: •Gelb (0–40) – mittlerer Schweregrad •Rot (41–100) – kritischer Schweregrad |

•CVE – Eine CVE-Nummer (Common Vulnerabilities and Exposure), mit der sich die Schwachstelle eindeutig identifizieren lässt

•Stummgeschaltete Schwachstellen

•Computername – Der Name des betroffenen Computers. Klicken Sie auf den Computernamen, um die Details des Computers mit der Schwachstelle anzuzeigen.

•Kategorie – Die Kategorie der Schwachstelle

oSchwachstelle in Anwendung

oSchwachstelle im Betriebssystem

•Zuerst gesehen – Das Datum und die Uhrzeit, zu der die Schwachstelle zum ersten Mal auf dem Gerät erkannt wurde

•BS-Typ – Windows, Linux oder macOS

Schwachstellenvorschau

Klicken Sie auf einen Anwendungsnamen, um Details zur Schwachstelle in einem Seitenbereich anzuzeigen. In der Schwachstellenvorschau sind die folgenden Aktionen verfügbar:

•![]() Weiter – Zeigt die nächste Schwachstelle im Seitenbereich der Schwachstellenvorschau an

Weiter – Zeigt die nächste Schwachstelle im Seitenbereich der Schwachstellenvorschau an

•![]() Zurück – Zeigt die vorherige Schwachstelle im Seitenbereich der Schwachstellenvorschau an

Zurück – Zeigt die vorherige Schwachstelle im Seitenbereich der Schwachstellenvorschau an

•![]() Inhalt für Schwachstellendetails verwalten – Legt fest, wie und in welcher Reihenfolge die Abschnitte im Seitenbereich angezeigt werden

Inhalt für Schwachstellendetails verwalten – Legt fest, wie und in welcher Reihenfolge die Abschnitte im Seitenbereich angezeigt werden

•![]() Schließen – Schließt den Seitenbereich der Schwachstellenvorschau

Schließen – Schließt den Seitenbereich der Schwachstellenvorschau

Weitere Informationen finden Sie in der Liste der Anwendungen, die unter Schwachstellen abgedeckt werden.

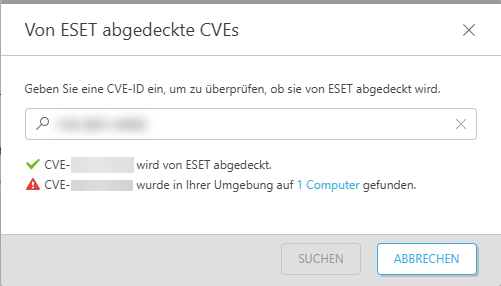

Von ESET abgedeckte CVEs

Sie können schnell überprüfen, ob das Schwachstellen- und Patch-Management System bestimmte Schwachstellen abdecken kann.

•Klicken Sie auf die Schaltfläche CVE-Abdeckung überprüfen, geben Sie die CVE-ID ein und klicken Sie auf die Schaltfläche Suchen.

Daraufhin wird angezeigt, ob ESET die Schwachstelle abdecken kann, ob die Schwachstelle in Ihrer Netzwerkumgebung vorhanden ist und auf wie vielen Computern. Klicken Sie auf den Link „Computer“ klicken, um die Liste der Computer anzuzeigen, auf denen die angegebene Schwachstelle (CVE-ID) vorhanden ist.

Schwachstelle beheben

Wenn ein Patch für die jeweilige Schwachstelle existiert, können Sie ihn sofort anwenden:

•Klicken Sie auf eine Zeile und wählen Sie Schwachstelle beheben aus.

•Wählen Sie eine oder mehrere Zeilen aus, klicken Sie auf die Schaltfläche Aktionen und wählen Sie Schwachstelle beheben aus.

Der Task Anwendungspatch installieren wird für die schnellstmögliche Ausführung geplant.

Schwachstelle beheben wird nur für Computer unterstützt, auf denen Folgendes ausgeführt wird: •ESET Endpoint Security für Windows Version 10.1+ •ESET Endpoint Antivirus für Windows Version 10.1+ •ESET Server Security for Microsoft Windows Server version 11.0+ |

Schwachstelle stummschalten/Stummschaltung aufheben

Sie können Schwachstellen auf verschiedene Arten stummschalten oder die Stummschaltung aufheben:

•Klicken Sie auf eine Zeile und wählen Sie Schwachstelle stummschalten/Stummschaltung aufheben aus.

•Wählen Sie eine oder mehrere Zeilen aus, klicken Sie auf die Schaltfläche Aktionen und wählen Sie Schwachstelle stummschalten/Stummschaltung aufheben aus.

Die stummgeschaltete Schwachstelle hat eine stummgeschaltet-Markierung. Der stummgeschaltet-Zustand bewirkt Folgendes:

•Die Schwachstelle wird aus der Zählung für einen bestimmten Computer in der Spalte Schwachstellen im Abschnitt Computer ausgenommen. Beim Stummschalten einer Schwachstelle verringert sich die Gesamtzahl der Schwachstellen auf dem Gerät.

•Die Auswirkungen auf die entsprechenden Statistiken im Dashboard für das Schwachstellen- und Patch-Management werden unterdrückt. Die stummgeschaltete Schwachstelle wird bei der Datenanalyse und der Darstellung im Dashboard nicht berücksichtigt.

Schwachstellen-Scan

Sie können ausgewählte Geräte schnell auf Schwachstellen und fehlende Patches scannen:

•Klicken Sie unter Schwachstellen auf die Zeile des Computers und wählen Sie Computer > Gerät scannen > Schwachstellen-Scan aus.

•Klicken Sie unter Computer auf die Zeile des Computers und wählen Sie Gerät scannen > Schwachstellen-Scan aus.

•Wählen Sie unter Computer den Computer aus, klicken Sie auf die Schaltfläche Aktionen und wählen Sie Gerät scannen > Schwachstellen-Scan aus.

•Wählen Sie unter Computer oder Schwachstellen eine Gruppe aus, klicken Sie auf ![]() und wählen Sie dann Tasks > Scan > Schwachstellen-Scan aus.

und wählen Sie dann Tasks > Scan > Schwachstellen-Scan aus.

Der Task Schwachstellen-Scan starten wird für die schnellstmögliche Ausführung geplant.

Der Task kann bis zu 10 Minuten lang eine höhere Auslastung der Geräteressourcen verursachen. |

Einstellungen deaktivieren

Sie können die Einstellungen mit dem Umschaltfeld ![]() deaktivieren.

deaktivieren.

Sie können eine Berichtsvorlage mit Schwachstellendaten erstellen und den Bericht anschließend dem Dashboard hinzufügen.

Weitere Informationen finden Sie in den Häufig gestellte Fragen zum Schwachstellen- und Patch-Management.