Log-Dateien

Log-Dateien enthalten Informationen zu wichtigen aufgetretenen Programmereignissen und geben einen Überblick über erkannte Bedrohungen. Das Erstellen von Logs ist unabdingbar für die Systemanalyse, die Erkennung von Bedrohungen sowie die Fehlerbehebung. Die Logs werden im Hintergrund ohne Eingriffe des Benutzers erstellt. Welche Informationen aufgezeichnet werden, ist abhängig von den aktuellen Einstellungen für die Mindestinformation in Logs. Textnachrichten und Logs können direkt aus ESET Smart Security Premium heraus angezeigt werden. Das Archivieren von Logs erfolgt ebenfalls direkt über das Programm.

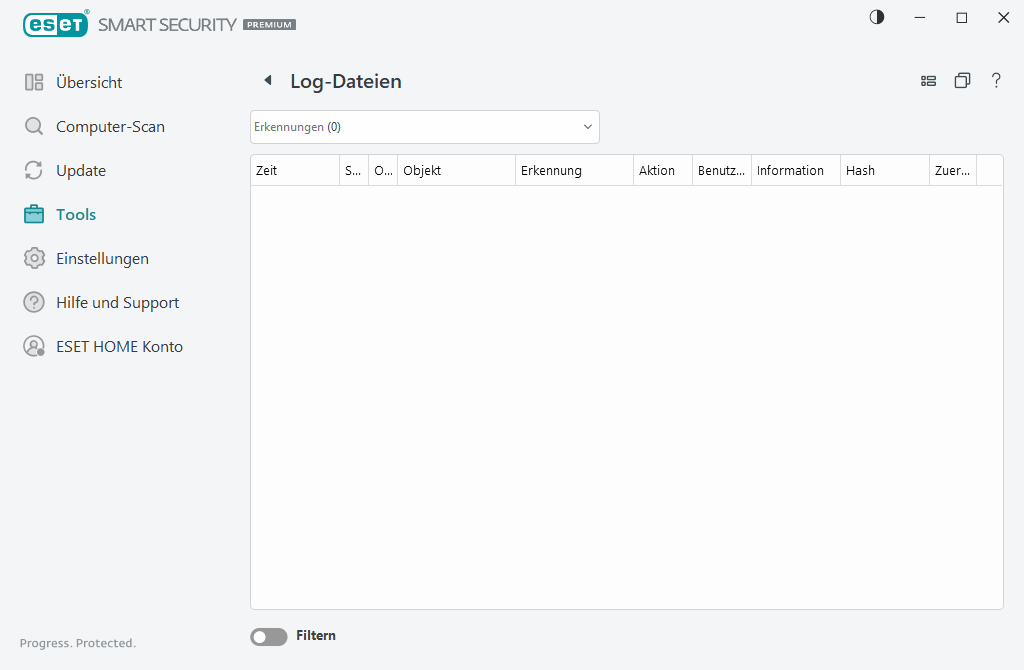

Log-Dateien können über das Hauptprogrammfenster aufgerufen werden, indem Sie auf Tools > Log-Dateien klicken. Wählen Sie im Dropdown-Menü Log den gewünschten Log-Typ aus.

•Ereignisen – Dieses Log enthält detaillierte Informationen über die von ESET Smart Security Premium entdeckten Ereignisse und Infiltrationen. Darunter Erkennungszeitpunkt, Scanner-Typ, Typ und Ort des Objekts, Name des Ereignisses, ausgeführte Aktion und Name des Benutzers, der zum jeweiligen Zeitpunkt angemeldet war, und Zeitpunkt des ersten Auftretens. Nicht gesäuberte Bedrohungen werden immer mit rotem Text auf hellrotem Hintergrund angezeigt. Gesäuberte Bedrohungen werden mit gelbem Text auf weißem Hintergrund angezeigt. Nicht gesäuberte potenziell unsichere oder unerwünschte Anwendungen werden ebenfalls mit gelbem Text auf weißem Hintergrund angezeigt.

•Ereignisse – Alle von ESET Smart Security Premium ausgeführten wichtigen Aktionen werden im Ereignis-Log aufgezeichnet. Das Ereignis-Log enthält Informationen über Ereignisse und im Programm aufgetretene Fehler. Es unterstützt Systemadministratoren und Benutzer bei der Fehlerbehebung. Die hier aufgeführten Informationen sind oftmals hilfreich, um ein im Programm aufgetretenes Problem zu beheben.

•Computerprüfung – In diesem Fenster werden die Ergebnisse aller durchgeführten Prüfungen angezeigt. Jede Zeile entspricht der Überprüfung eines einzelnen Computers. Doppelklicken Sie auf einen Eintrag, um Details zum ausgewählten Scan anzuzeigen.

•Gesendete Dateien – Enthält Datensätze, die als Samples an ESET LiveGuard gesendet wurden.

•HIPS – Enthält Einträge spezifischer HIPS-Regeln, die zum Aufzeichnen markiert wurden. Das Protokoll zeigt die Anwendung an, die den Vorgang ausgelöst hat, das Ergebnis (ob der Vorgang zugelassen oder blockiert wurde) sowie den Regelnamen.

•Browserschutz – Enthält eine Liste nicht verifizierter/nicht vertrauenswürdiger Dateien, die im Browser geladen wurden.

•Netzwerkschutz - Das Netzwerkschutz-Log enthält alle Angriffe von anderen Computern, die von Firewall, Netzwerkangriffsschutz (IDS) und Botnet-Erkennung erkannt wurden. Hier finden Sie Informationen über alle Angriffe auf Ihren Computer. In der Spalte Ereignis werden die entdeckten Angriffe angezeigt. Unter Quelle erfahren Sie mehr über den Angreifer. Die Spalte Protokoll zeigt das beim Angriff verwendete Datenübertragungsprotokoll an. Analysieren Sie das Netzwerkschutz-Log, um Einbruchsversuche in Ihr System rechtzeitig zu erkennen und unerlaubte Zugriffe zu unterbinden. Weitere Informationen zu Netzwerkangriffen finden Sie unter IDS und erweiterte Optionen.

•Gefilterte Websites – Diese Liste enthält die vom Web-Schutz oder der Kindersicherung gesperrten Websites. Jedes Log enthält die Uhrzeit, die URL-Adresse, den Benutzer und die Anwendung, die sich mit einer bestimmten Website verbunden hat.

•Updates – Enthält Einträge zu allen Update-Logs und allen Modul-Updates.

•E-Mail-Spam-Schutz – Enthält Einträge zu E-Mails, die als Spam eingestuft wurden.

•Kindersicherung – Zeigt die Webseiten an, die über die Kindersicherung zugelassen bzw. gesperrt wurden. Die Spalten Übereinstimmungstyp und Übereinstimmungswerte geben an, wie die Filterregeln angewendet wurden.

•Medienkontrolle – Enthält Datensätze zu Wechselmedien oder externen Geräten, die an den Computer angeschlossen wurden. Nur Geräte mit einer entsprechenden Regel für die Medienkontrolle werden in die Log-Datei aufgenommen. Wenn auf ein angeschlossenes Gerät keine Regel zutrifft, wird für das Gerät kein Log-Eintrag erstellt. Außerdem können Sie Details wie Gerätetyp, Seriennummer, Herstellername und Mediengröße (je nach Verfügbarkeit der Informationen) anzeigen.

•Webcam-Schutz – Enthält Einträge zu Anwendungen, die vom Webcam-Schutz blockiert wurden.

•Mikrofonkontrolle – Zeichnet auf, welche Anwendungen auf Ihr Mikrofon zugreifen.

Wählen Sie den Inhalt eines Logs aus und drücken Sie CTRL + C, um die Daten in die Zwischenablage zu kopieren. Halten Sie CTRL oder SHIFT gedrückt, um mehrere Einträge auszuwählen.

Klicken Sie auf ![]() Filter, um das Fenster Log-Filter zu öffnen, in dem Sie Filterkriterien definieren können.

Filter, um das Fenster Log-Filter zu öffnen, in dem Sie Filterkriterien definieren können.

Klicken Sie mit der rechten Maustaste auf einen Eintrag, um das Kontextmenü zu öffnen. Im Kontextmenü stehen folgende Optionen zur Verfügung:

•Anzeigen -Zeigt weitere detaillierte Informationen zum ausgewählten Log in einem neuen Fenster an.

•Gleiche Datensätze filtern - Wenn Sie diesen Filter aktivieren, werden nur Einträge desselben Typs angezeigt (Diagnose, Warnungen, ...).

•Filter – Wenn Sie diese Option anklicken, können Sie im Fenster Log-Filter Filterkriterien für bestimmte Log-Einträge festlegen.

•Filter aktivieren – Aktiviert die Filtereinstellungen.

•Filter deaktivieren – Setzt alle Filtereinstellungen (wie oben beschrieben) zurück

•Kopieren/Alles kopieren – Kopiert die Informationen zu allen im Fenster angezeigten Einträgen

•Zelle kopieren – Kopiert den Inhalt der Zelle, auf die mit der rechten Maustaste geklickt wurde.

•Löschen/Alle löschen – Löscht die ausgewählten oder alle angezeigten Einträge. Für diese Option sind Administratorrechte erforderlich.

•Exportieren/Alle exportieren – Exportiert Informationen zu den ausgewählten Einträgen oder zu allen Einträgen im XML-Format.

•Suchen/Weitersuchen/Rückwärts suchen – Wenn Sie diese Option anklicken, können Sie im Fenster „Log-Filter“ Filterkriterien festlegen, um einen bestimmten Eintrag hervorzuheben.

•Ereignisbeschreibung – Öffnet die ESET-Virenenzyklopädie mit detaillierten Informationen zu den Gefahren und Symptomen der aufgezeichneten Infiltration.

•Ausschluss erstellen - Erstellen Sie einen neuen Ereignisausschluss mit einem Assistenten (Nicht verfügbar für Malware-Erkennungen).

•Zur Whitelist für den Browserschutz hinzufügen – Öffnet das Fenster Whitelist für den Browserschutz und fügt das Element zur Liste hinzu.