Luki w zabezpieczeniach

Sekcja Luki w zabezpieczeniach zawiera przegląd wykrytych luk w zabezpieczeniach komputerów. Komputer jest skanowany w celu wykrycia zainstalowanego oprogramowania podatnego na zagrożenia bezpieczeństwa. Automatyczne skanowanie z natychmiastowym raportowaniem do konsoli umożliwia priorytetyzację luk w zabezpieczeniach na podstawie ich wagi, zarządzanie zagrożeniami bezpieczeństwa i efektywną alokację zasobów. Liczne opcje filtrowania pozwalają zidentyfikować i skupić się na krytycznych problemach związanych z bezpieczeństwem.

Wymagania wstępne Aby wyświetlić i włączyć funkcję Zarządzanie lukami w zabezpieczeniach i poprawkami, upewnij się, że masz jedną z następujących warstw: •ESET PROTECT Elite •ESET PROTECT Complete •ESET PROTECT MDR •ESET PROTECT MDR Ultimate Możesz włączyć funkcję ESET Zarządzanie lukami w zabezpieczeniach i poprawkami na komputerach z systemem Windows: •Agent ESET Management wersja 10.1 lub nowsza •ESET Endpoint Security dla systemu Windows w wersji 10.1 lub nowszej •ESET Endpoint Antivirus dla systemu Windows w wersji 10.1 lub nowszej •ESET Server Security na system Microsoft Windows Server w wersji 11.0 i nowszej •ESET Mail Security for Microsoft Exchange Server 11.0+ •ESET Security for Microsoft SharePoint Server 11.0+ •ESET Endpoint Security dla systemu macOS w wersji 8.0 i nowszej •ESET Endpoint Antivirus dla systemu Linux w wersji 11.0+ (zarządzanie poprawkami dostępne od wersji 12.0). Wykrywanie luk w zabezpieczeniach jest obecnie obsługiwane tylko w następujących systemach operacyjnych: ✓Ubuntu Desktop 20.04 LTS ✓Ubuntu Desktop 22.04 LTS ✓Ubuntu Desktop 24.04 LTS ✓Red Hat Enterprise Linux 8 z zainstalowanym obsługiwanym środowiskiem graficznym ✓Red Hat Enterprise Linux 9 z zainstalowanym obsługiwanym środowiskiem graficznym ✓Linux Mint 20 ✓Linux Mint 21.1, Linux Mint 21.2 •ESET Server Security dla systemu Linux w wersji 11.0+ (zarządzanie poprawkami dostępne od wersji 12.0) |

Można również zakupić narzędzie ESET Zarządzanie lukami w zabezpieczeniach i poprawkami jako osobny dodatek do poziomów ESET PROTECT Entry i ESET PROTECT Advanced. |

Narzędzie ESET Zarządzanie lukami w zabezpieczeniach i poprawkami nie jest obsługiwane w przypadku urządzeń z systemem Windows i procesorami ARM. |

Włącz zarządzanie lukami w zabezpieczeniach i poprawkami

1.Kliknij pozycję Komputery.

2.Wybierz komputer/grupę, na których chcesz włączyć funkcję Zarządzanie lukami w zabezpieczeniach i poprawkami.

3.Wybierz opcję Konfiguruj rozwiązania i kliknij Włącz zarządzanie lukami w zabezpieczeniach i poprawkami.

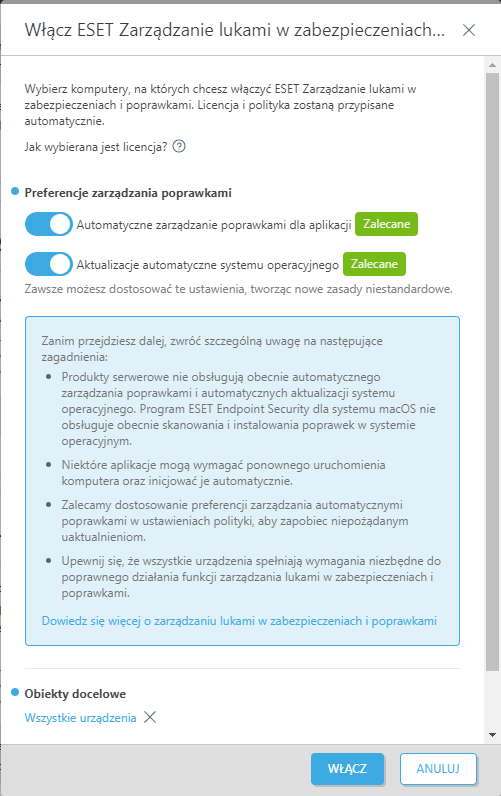

4.W oknie Włącz ESET Zarządzanie lukami w zabezpieczeniach i poprawkami:

a.Sprawdź, czy przełącznik Automatyczne zarządzanie poprawkami dla aplikacji jest włączony, aby automatycznie stosować brakujące poprawki do wybranych komputerów.

b.Sprawdź, czy przełącznik Automatyczne aktualizacje systemu operacyjnego jest włączony, aby automatycznie stosować aktualizacje systemu operacyjnego do wybranych komputerów.

c.Cele — zachowaj wartość domyślną (Wszystkie urządzenia) lub wybierz cele (komputery, grupa statyczna lub dynamiczna).

d.Opcjonalnie wybierz opcję Zawsze włączaj na nowych urządzeniach. Ta opcja jest wyświetlana po wybraniu opcji Wszystkie urządzenia.

5.Kliknij przycisk Włącz.

Gdy funkcja Zarządzanie lukami w zabezpieczeniach i poprawkami jest włączona:

•Obok nazwy komputera jest wyświetlana ikona Luki w zabezpieczeniach.

•Kafelek Zarządzanie lukami w zabezpieczeniach i poprawkami ze stanem Aktywny jest widoczny w szczegółach komputera.

Niektóre aplikacje mogą automatycznie uruchamiać ponownie komputer po uaktualnieniu. |

Niektóre aplikacje (na przykład TeamViewer) mogą być licencjonowane do określonej wersji. Przejrzyj aplikacje. Aby uniknąć niepotrzebnego uaktualnienia, podczas tworzenia polityki ustaw następujące opcje: Strategia automatycznego stosowania poprawek > Zastosuj wszystkie poprawki oprócz wykluczonych aplikacji. |

Wyświetlanie luk w zabezpieczeniach

Luki w zabezpieczeniach można wyświetlić z kilku miejsc:

•Kliknij pozycję Luki w zabezpieczeniach w menu głównym, aby otworzyć sekcję Luki w zabezpieczeniach i wyświetlić listę luk w zabezpieczeniach.

•Kliknij pozycję Komputery > wybierz komputer i kliknij Szczegóły > na kafelku Zarządzanie lukami w zabezpieczeniach i poprawkami kliknij Wyświetl luki w zabezpieczeniach, aby otworzyć sekcję Luka w zabezpieczeniach.

•Kliknij pozycję Komputery > w kolumnie Luki w zabezpieczeniach, a następnie kliknij liczbę luk na wybranym komputerze, aby otworzyć sekcję Luka w zabezpieczeniach.

Grupowanie luk w zabezpieczeniach

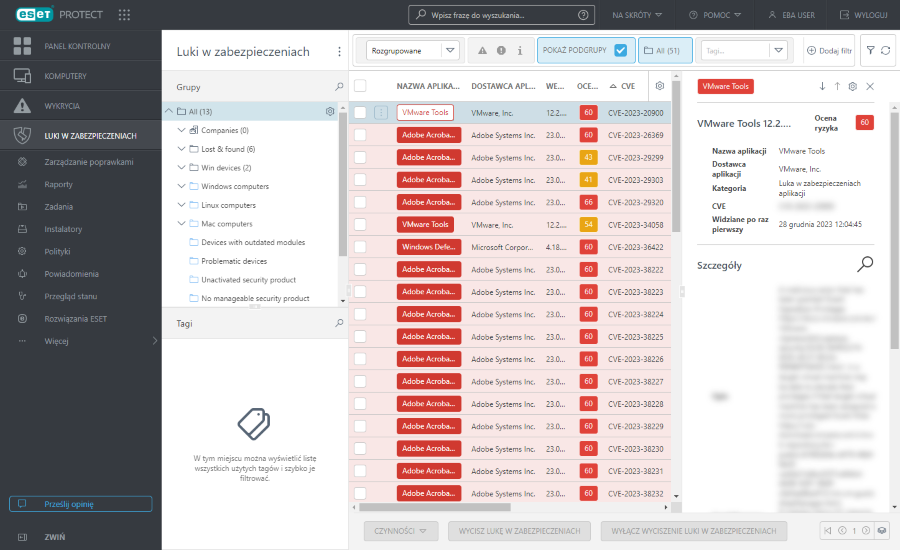

Wybierz opcję z menu rozwijanego, aby pogrupować luki w zabezpieczeniach:

•Rozgrupowane — widok domyślny

•Grupuj według nazwy aplikacji — luki w zabezpieczeniach są grupowane według nazwy aplikacji zawierającej luki, z liczbą Urządzeń, których dotyczy problem, Luk w zabezpieczeniach i procentem wszystkich ocen ryzyka widocznych luk w Ogólnym wpływie. Po zgrupowaniu kliknij wiersz aplikacji, a następnie kliknij przycisk Pokaż luki w zabezpieczeniach, aby wyświetlić luki w zabezpieczeniach wybranej aplikacji.

•Grupuj według CVE — luki są grupowane według numeru CVE (znanych luk i zagrożeń). CVE to numer identyfikacyjny luki w zabezpieczeniach. Po zgrupowaniu kliknij wiersz CVE i kliknij Pokaż urządzenia, aby wyświetlić urządzenia (komputery) z luką.

Filtrowanie widoku

Aby filtrować, kliknij opcję Dodaj filtr:

1.W niektórych filtrach można wybrać operatora, klikając ikonę operatora obok nazwy filtru (dostępne operatory zależą od typu filtra):

Równa się lub Zawiera

Nie jest równe lub Nie zawiera

Większe lub równe

Mniejsze lub równe

2.Wybierz jeden lub więcej elementów z listy. Wpisz ciąg wyszukiwania lub wybierz elementy z menu rozwijanego w polach filtra.

3.Naciśnij klawisz Enter. Aktywne filtry są wyróżnione kolorem niebieskim.

•Nazwa aplikacji — nazwa aplikacji z luką w zabezpieczeniach

•Wersja aplikacji — wersja aplikacji

•Dostawca — dostawca aplikacji z luką w zabezpieczeniach

•Współczynnik ryzyka — wskaźnik ryzyka podatności na zagrożenia w zabezpieczeniach od 0 do 100

Wskaźnik ryzyka — ocenia wagę luk w zabezpieczeniach systemu komputerowego. Ocena ryzyka opiera się na: •CVSSv2/CVSSv3 •Popularność CVE — wskazuje poziom aktywności luk w zabezpieczeniach •Poziom ryzyka naruszenia bezpieczeństwa — wskazuje liczbę urządzeń z potwierdzoną luką w zabezpieczeniach •Cykl życia CVE — wskazuje czas, jaki upłynął od pierwszego zgłoszenia luki w zabezpieczeniach Wskaźnik ryzyka jest przedstawiony kolorami: •żółty (0–40) — średni stopień zagrożenia •czerwony (41–100) — krytyczny stopień zagrożenia |

•CVE — numer CVE (Common Vulnerabilities and Exposure), który jest numerem identyfikacyjnym luki w zabezpieczeniach

•Wyciszone luki w zabezpieczeniach

•Nazwa komputera — nazwa komputera, którego dotyczy problem; kliknij nazwę komputera, aby wyświetlić szczegółowe informacje o komputerze z luką

•Kategoria — kategoria luki w zabezpieczeniach:

oLuka w zabezpieczeniach aplikacji

oLuka w zabezpieczeniach systemu operacyjnego

•Czas pierwszego wystąpienia — data i godzina wykrycia luki po raz pierwszy na urządzeniu

•Typ systemu operacyjnego — Windows, Linux lub macOS

Podgląd luk w zabezpieczeniach

Kliknij nazwę aplikacji, aby wyświetlić szczegółowe informacje o luce w zabezpieczeniach w panelu bocznym. Podgląd luk w zabezpieczeniach obejmuje:

•![]() Następna — wyświetla następną lukę w zabezpieczeniach na panelu bocznym podglądu luki w zabezpieczeniach

Następna — wyświetla następną lukę w zabezpieczeniach na panelu bocznym podglądu luki w zabezpieczeniach

•![]() Poprzednia — wyświetla poprzednią lukę w panelu bocznym podglądu luki

Poprzednia — wyświetla poprzednią lukę w panelu bocznym podglądu luki

•![]() Zarządzaj zawartością dla szczegółów luki — zarządza sposobem wyświetlania sekcji panelu bocznego i kolejnością

Zarządzaj zawartością dla szczegółów luki — zarządza sposobem wyświetlania sekcji panelu bocznego i kolejnością

•![]() Zamknij — zamyka panel boczny podglądu luk w zabezpieczeniach

Zamknij — zamyka panel boczny podglądu luk w zabezpieczeniach

Więcej informacji można znaleźć na liście aplikacji objętych funkcją zarządzania lukami w zabezpieczeniach.

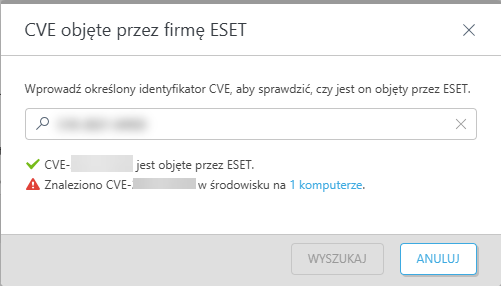

CVE objęte przez firmę ESET

Możesz szybko sprawdzić, czy system zarządzania lukami w zabezpieczeniach i poprawkami jest w stanie pokryć określone luki w zabezpieczeniach.

•Kliknij przycisk Sprawdź pokrycie CVE > wpisz identyfikator CVE > kliknij przycisk Szukaj

Otrzymasz odpowiedź, czy ESET jest w stanie pokryć lukę w zabezpieczeniach, czy luka występuje w Twoim środowisku sieciowym i na ilu komputerach. Możesz kliknąć łącze do komputera(-ów), aby wyświetlić listę komputerów zawierających określoną lukę w zabezpieczeniach (identyfikator CVE).

Napraw lukę w zabezpieczeniach

Jeśli istnieje poprawka dla określonej luki w zabezpieczeniach, możesz ją natychmiast zastosować:

•Kliknij wiersz > wybierz opcję Napraw lukę w zabezpieczeniach

•Zaznacz co najmniej jeden wiersz > kliknij przycisk Akcje, wybierz opcję Napraw lukę w zabezpieczeniach

Zadanie Zastosuj poprawkę aplikacji jest zaplanowane do wykonania tak szybko, jak to możliwe.

Opcja Napraw lukę w zabezpieczeniach jest obsługiwana tylko na komputerach z zainstalowanymi systemami: •ESET Endpoint Security dla systemu Windows w wersji 10.1 lub nowszej •ESET Endpoint Antivirus dla systemu Windows w wersji 10.1 lub nowszej •ESET Server Security na system Microsoft Windows Server w wersji 11.0 i nowszej |

Włącz/Wyłącz wyciszenie luki w zabezpieczeniach

Możesz wyciszyć lub wyłączyć wyciszenie luk w zabezpieczeniach na kilka sposobów:

•Kliknij wiersz > wybierz opcję Wycisz lukę w zabezpieczeniach / Wyłącz wyciszenie luki w zabezpieczeniach

•Zaznacz co najmniej jeden wiersz > kliknij przycisk Akcje, wybierz opcję Wycisz lukę w zabezpieczeniach / Wyłącz wyciszenie luki w zabezpieczeniach

Wyciszona luka w zabezpieczeniach ma flagę Wyciszona. Celem stanu Wyciszona jest:

•Wyłączenie luki w zabezpieczeniach z licznika dla określonego komputera w kolumnie Luki w zabezpieczeniach w obszarze Komputery. Jeśli luka w zabezpieczeniach zostanie wyciszona, łączna liczba luk w zabezpieczeniach urządzenia zmniejszy się.

•Ograniczenie wpływu na powiązane statystyki w panelu kontrolnym narzędzia ESET Zarządzanie lukami w zabezpieczeniach i poprawkami. Wyciszona luka w zabezpieczeniach nie jest uwzględniana w analizie danych i reprezentacji na panelu kontrolnym.

Skanowanie luk w zabezpieczeniach

Możesz szybko przeskanować wybrane urządzenie w poszukiwaniu luk w zabezpieczeniach i brakujących poprawek:

•W sekcji Luki w zabezpieczeniach kliknij wiersz komputera i wybierz Komputer > Skanowanie urządzenia > Skanowanie luk w zabezpieczeniach

•W sekcji Komputery kliknij wiersz komputera i wybierz opcję Skanuj urządzenie > Skanowanie luk w zabezpieczeniach.

•W sekcji Komputery wybierz komputer i kliknij Czynności, a następnie wybierz Komputer > Skanowanie urządzenia > Skanowanie luk w zabezpieczeniach

•W sekcji Komputery lub Luki w zabezpieczeniach wybierz dowolną grupę, kliknij ![]() , a następnie wybierz Zadania > Skanowanie > Skanowanie luk w zabezpieczeniach

, a następnie wybierz Zadania > Skanowanie > Skanowanie luk w zabezpieczeniach

Zadanie Rozpocznij skanowanie luk w zabezpieczeniach ma planowo zostać wykonane jak najszybciej.

Zadanie może mieć większe zapotrzebowanie na zasoby urządzenia przez maksymalnie 10 minut. |

Wyłącz ustawienia

Ustawienia można wyłączyć za pomocą przełącznika ![]() .

.

Można utworzyć szablon raportu z danymi o lukach w zabezpieczeniach, a następnie dodać raport do pulpitu nawigacyjnego.

Aby uzyskać więcej informacji, zobacz Zarządzanie lukami w zabezpieczeniach i poprawkami — często zadawane pytania.