취약성

취약성 섹션에는 컴퓨터에서 탐지된 취약성에 대한 개요가 표시됩니다. 보안 위험에 취약한 소프트웨어가 설치되어 있는지 탐지하기 위해 컴퓨터가 검사됩니다. 콘솔에 즉시 보고하는 기능을 갖춘 자동 검사를 통해 심각도에 따라 취약성의 우선순위를 지정하고, 보안 위험을 관리하며, 리소스를 효과적으로 할당할 수 있습니다. 여러 필터링 옵션을 통해 위험한 보안 문제를 식별하고 이에 집중할 수 있습니다.

필수 구성 요소 ESET 취약성 및 패치 관리를 보고 활성화하려면 다음 계층 중 하나가 있는지 확인합니다. •ESET PROTECT Elite •ESET PROTECT Complete •ESET PROTECT MDR •ESET PROTECT MDR Ultimate ESET 취약성 및 패치 관리는 다음을 실행하는 컴퓨터에서만 활성화할 수 있습니다. •ESET Management 에이전트 버전 10.1 이상 •Windows용 ESET Endpoint Security 버전 10.1 이상 •Windows용 ESET Endpoint Antivirus 버전 10.1 이상 •ESET Server Security for Microsoft Windows Server 버전 11.0 이상 •ESET Mail Security for Microsoft Exchange Server 11.0+ •ESET Security for Microsoft SharePoint Server 11.0+ •macOS용 ESET Endpoint Security 버전 8.0 이상 •ESET Endpoint Antivirus for Linux 버전 11.0 이상(버전 12.0부터 패치 관리 사용 가능). 취약성 탐지는 현재 다음 운영 체제에서만 지원됩니다. ✓Ubuntu Desktop 20.04 LTS ✓Ubuntu Desktop 22.04 LTS ✓Ubuntu Desktop 24.04 LTS ✓Red Hat Enterprise Linux 8(지원되는 데스크톱 환경이 설치된 경우) ✓Red Hat Enterprise Linux 9(지원되는 데스크톱 환경이 설치된 경우) ✓Linux Mint 20 ✓Linux Mint 21.1, Linux Mint 21.2 •ESET Server Security for Linux 버전 11.0 이상(버전 12.0부터 패치 관리 사용 가능) |

ESET 취약성 및 패치 관리를 ESET PROTECT Entry 및 ESET PROTECT Advanced 계층에 대한 별도의 추가 기능으로 구입할 수도 있습니다. |

ESET 취약성 및 패치 관리는 ARM 프로세서가 탑재된 Windows 장치에서 지원되지 않습니다. |

취약성 및 패치 관리 활성화

1.컴퓨터를 클릭합니다.

2.취약성 및 패치 관리를 활성화할 컴퓨터/그룹을 선택합니다.

3.솔루션 구성을 선택하고 취약성 및 패치 관리 활성화를 클릭합니다.

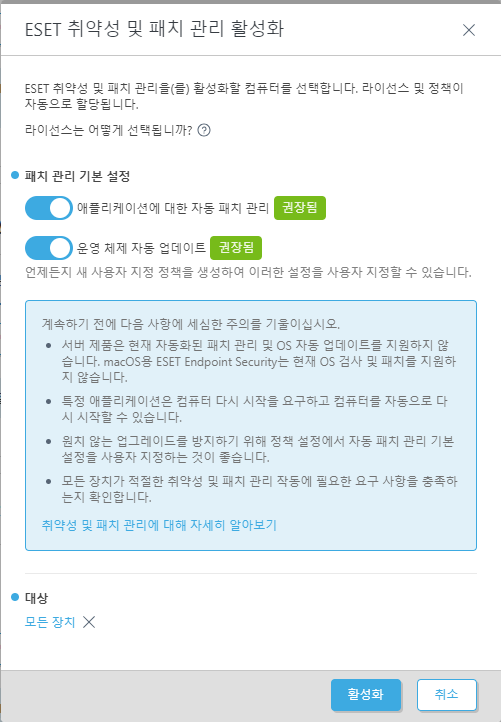

4.ESET 취약성 및 패치 관리 활성화 창에서 다음을 수행합니다.

a.선택한 컴퓨터에 누락된 패치를 자동으로 적용하려면 애플리케이션에 대한 자동 패치 관리 토글이 활성화되어 있는지 확인합니다.

b.선택한 컴퓨터에 OS 업데이트를 자동으로 적용하려면 운영 체제 자동 업데이트 토글이 활성화되어 있는지 확인합니다.

c.대상 - 기본값(모든 장치)을 유지하거나 대상(컴퓨터, 정적 또는 동적 그룹)을 선택합니다.

d.선택적으로 새 장치에서 항상 활성화를 선택합니다. 이 옵션은 모든 장치를 선택한 경우에 표시됩니다.

5.활성화 버튼을 클릭합니다.

취약성 및 패치 관리가 활성화된 경우:

• 취약성 아이콘이 컴퓨터 이름 옆에 나타납니다.

•컴퓨터 상세 정보에 취약성 및 패치 관리 타일이 활성 상태와 함께 표시됩니다.

일부 애플리케이션은 업그레이드 후 컴퓨터를 자동으로 다시 시작할 수 있습니다. |

일부 애플리케이션(예: TeamViewer)은 특정 버전에 대해 라이선스가 부여될 수 있습니다. 애플리케이션을 수정합니다. 불필요한 업그레이드를 방지하려면 정책을 생성하는 동안 자동 패치 전략 > 제외된 애플리케이션을 제외한 모든 애플리케이션에 패치 적용을 설정합니다. |

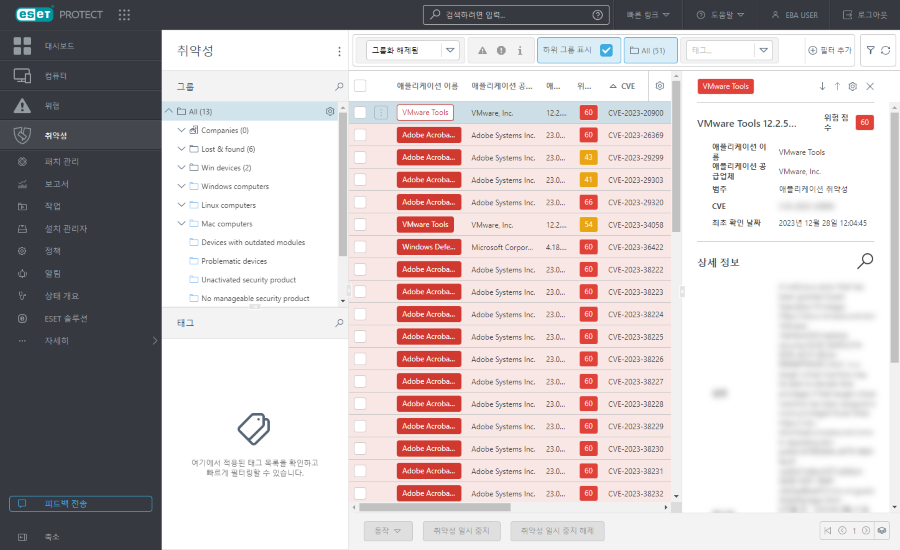

취약성 보기

여러 위치에서 취약성을 볼 수 있습니다.

•기본 메뉴에서 취약성을 클릭하여 취약성 섹션을 열고 취약성 목록을 봅니다.

•컴퓨터를 클릭하고 해당 컴퓨터를 클릭한 다음 상세 정보를 클릭합니다. 취약성 및 패치 관리 타일에서 취약성 표시를 클릭하여 취약성 섹션을 엽니다.

•컴퓨터를 클릭한 다음 취약성 열에서 선택된 컴퓨터의 취약성 개수를 클릭하여 취약성 섹션을 엽니다.

취약성 그룹화

드롭다운 메뉴에서 옵션을 선택하여 취약성을 그룹화합니다.

•그룹화 해제됨 - 기본 보기

•그룹화 기준 애플리케이션 이름 - 취약성이 취약한 애플리케이션 이름별로 그룹화되며, 영향을 받는 장치 수, 취약성 및 확인 가능한 취약성의 모든 위험 점수 백분율(전반적인 영향)이 포함됩니다. 그룹화된 경우 애플리케이션 행을 클릭하고 취약성 표시를 클릭하여 선택한 애플리케이션에 대한 취약성을 표시합니다.

•그룹화 기준 CVE - 취약성이 CVE(일반적인 취약성 및 노출) 번호별로 그룹화됩니다. CVE는 취약성의 식별 번호입니다. 그룹화된 경우 CVE 행을 클릭하고 장치 표시를 클릭하여 취약성이 있는 장치(컴퓨터)를 표시합니다.

보기 필터링

필터링하려면 필터 추가를 클릭합니다.

1.일부 필터에서는 필터 이름 옆에 있는 연산자 아이콘을 클릭하여 연산자를 선택할 수 있습니다(사용 가능한 연산자는 필터 유형에 따라 다름).

같음 또는 포함

같지 않음 또는 포함하지 않음

크거나 같음

작거나 같음

2.목록에서 하나 이상의 항목을 선택합니다. 필터 필드에서 검색 문자열을 입력하거나 드롭다운 메뉴의 항목을 선택합니다.

3.Enter 키를 누릅니다. 활성 필터는 파란색으로 강조 표시됩니다.

•애플리케이션 이름 - 취약성이 있는 애플리케이션 이름입니다.

•애플리케이션 버전 - 애플리케이션 버전입니다.

•공급업체 - 취약성이 있는 애플리케이션의 공급업체입니다.

•위험 점수 - 0에서 100까지의 취약성 위험 점수입니다.

위험 점수 - 컴퓨터 시스템 보안 취약성의 심각도를 평가합니다. 위험 점수는 다음을 기반으로 합니다. •CVSSv2/CVSSv3 •CVE 보고 빈도 - 취약성 활동 수준을 나타냅니다. •손상된 장치 위험률 - 취약성이 확인된 장치 수를 나타냅니다. •CVE 수명 주기 - 취약성이 처음 보고된 이후 경과된 시간을 나타냅니다. 위험 점수는 다음과 같이 표시됩니다. •노란색(0~40) - 중간 심각도 •빨간색(41~100) - 위험 심각도 |

•CVE - 취약성의 식별 번호 역할을 하는 CVE(일반적인 취약성 및 노출) 번호입니다.

•컴퓨터 이름 - 영향을 받는 컴퓨터의 이름입니다. 컴퓨터 이름을 클릭하여 취약성이 있는 컴퓨터의 상세 정보를 봅니다.

•범주 - 다음과 같은 취약성 범주입니다.

o애플리케이션 취약성

o운영 체제 취약성

•처음 확인 날짜 - 장치에서 취약성이 처음 탐지된 날짜 및 시간입니다.

•OS 유형 - Windows, Linux 또는 macOS

취약성 미리 보기

애플리케이션 이름을 클릭하면 사이드 패널에서 취약성 상세 정보를 볼 수 있습니다. 취약성 미리 보기는 다음과 같이 사용할 수 있습니다.

•![]() 다음 - 취약성 미리 보기 사이드 패널에 다음 취약성을 표시합니다.

다음 - 취약성 미리 보기 사이드 패널에 다음 취약성을 표시합니다.

•![]() 이전 - 취약성 미리 보기 사이드 패널에 이전 취약성을 표시합니다.

이전 - 취약성 미리 보기 사이드 패널에 이전 취약성을 표시합니다.

•![]() 취약성 상세 정보에 대한 콘텐츠 관리 - 취약성 미리 보기 사이드 패널 섹션이 표시되는 방식과 순서를 관리합니다.

취약성 상세 정보에 대한 콘텐츠 관리 - 취약성 미리 보기 사이드 패널 섹션이 표시되는 방식과 순서를 관리합니다.

•![]() 닫기 - 취약성 미리 보기 사이드 패널을 닫습니다.

닫기 - 취약성 미리 보기 사이드 패널을 닫습니다.

자세한 내용은 취약성이 적용되는 애플리케이션 목록을 참조하십시오.

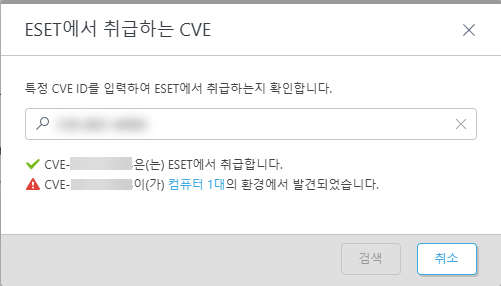

ESET에서 취급하는 CVE

취약성 및 패치 관리 시스템이 특정 취약성을 처리할 수 있는지 빠르게 확인할 수 있습니다.

•CVE 취급 범위 확인 버튼을 클릭하고 > CVE ID를 입력한 다음 > 검색 버튼을 클릭합니다.

ESET이 해당 취약성을 처리할 수 있는지, 취약성이 네트워크 환경에 존재하는지, 몇 대의 컴퓨터에 존재하는지에 대한 응답을 받게 됩니다. 컴퓨터 링크를 클릭하면 지정된 취약성(CVE ID)이 포함된 컴퓨터 목록을 볼 수 있습니다.

취약성 수정

특정 취약성에 대한 패치가 있는 경우 다음 방법으로 즉시 적용할 수 있습니다.

•행을 클릭하고 > 취약성 수정을 선택합니다.

•하나 이상의 행을 선택하고 > 동작 버튼을 클릭한 다음 > 취약성 수정을 선택합니다.

애플리케이션 패치 적용 작업은 가능한 한 빨리 실행되도록 예약되어 있습니다.

취약성 수정은 다음을 실행하는 컴퓨터에서만 지원됩니다. •Windows용 ESET Endpoint Security 버전 10.1 이상 •Windows용 ESET Endpoint Antivirus 버전 10.1 이상 •ESET Server Security for Microsoft Windows Server 버전 11.0 이상 |

취약성 일시 중지 해제

다음과 같은 여러 가지 방법으로 취약성을 일시 중지하거나 일시 중지 해제할 수 있습니다.

•행을 클릭한 다음 > 취약성 일시 중지/취약성 일시 중지 해제를 선택합니다.

•하나 이상의 행을 선택하고 > 동작 버튼을 클릭한 다음 > 취약성 일시 중지/취약성 일시 중지 해제를 선택합니다.

일시 중지된 취약성에는 일시 중지됨 플래그가 지정됩니다. 일시 중지됨 상태의 목적은 다음과 같습니다.

•컴퓨터의 취약성 열에 표시되는 특정 컴퓨터의 취약성 개수에서 해당 취약성을 제외합니다. 취약성이 일시 중지되면 장치의 총 취약성 개수가 줄어듭니다.

•ESET 취약성 및 패치 관리 대시보드의 관련 통계에 해당 취약성이 영향을 미치지 않도록 합니다. 일시 중지된 취약성은 데이터 분석 및 대시보드의 표현에서 고려되지 않습니다.

취약성 검사

선택한 장치에서 취약성 및 누락된 패치를 빠르게 검사할 수 있습니다.

•취약성에서 컴퓨터 행을 클릭하고 컴퓨터 > 장치 검사 > 취약성 검사를 선택합니다.

•컴퓨터에서 컴퓨터 행을 클릭하고 장치 검사 > 취약성 검사를 선택합니다.

•컴퓨터에서 컴퓨터를 선택하고 작업 버튼을 클릭한 다음 장치 검사 > 취약성 검사를 선택합니다.

•컴퓨터 또는 취약성에서 그룹을 선택하고 ![]() 아이콘을 클릭한 다음 작업 > 검사 > 취약성 검사를 선택합니다.

아이콘을 클릭한 다음 작업 > 검사 > 취약성 검사를 선택합니다.

취약성 검사 시작 작업은 가능한 한 빨리 실행되도록 예약됩니다.

이 작업은 최대 10분 동안 더 많은 장치 리소스를 요구할 수 있습니다. |

설정 비활성화

토글 ![]() 을 사용하여 설정을 비활성화할 수 있습니다.

을 사용하여 설정을 비활성화할 수 있습니다.

취약성 데이터가 포함된 보고서 템플릿을 생성한 다음 대시보드에 보고서를 추가할 수 있습니다.

자세한 내용은 취약성 및 패치 관리 FAQ를 참조합니다.