Vulnerabilità

La sezione Vulnerabilità fornisce una panoramica delle vulnerabilità rilevate nei computer. Il computer viene analizzato per rilevare eventuali software installati vulnerabili ai rischi per la sicurezza. Il controllo automatizzato con reporting istantaneo alla console consente di dare priorità alle vulnerabilità in base al livello di gravità, gestire i rischi di sicurezza e allocare le risorse in maniera efficace. Varie opzioni di filtraggio consentono di individuare e dare priorità a problemi di protezione critici.

Prerequisiti Per visualizzare e abilitare ESET Vulnerability & Patch Management, assicurarsi di disporre di uno dei seguenti livelli: •ESET PROTECT Elite •ESET PROTECT Complete •ESET PROTECT MDR •ESET PROTECT MDR Ultimate È possibile abilitare ESET Vulnerability & Patch Management solo sui computer su cui sono in esecuzione: •ESET Management Agent versione 10.1+ •ESET Endpoint Security for Windows versione 10.1+ •ESET Endpoint Antivirus for Windows versione 10.1+ •ESET Server Security for Microsoft Windows Server version 11.0+ •ESET Mail Security for Microsoft Exchange Server 11.0+ •ESET Security for Microsoft SharePoint Server 11.0+ •ESET Endpoint Security per macOS versione 8.0+ •ESET Endpoint Antivirus per Linux versione 11.0+ (gestione patch disponibile dalla versione 12.0). Il rilevamento delle vulnerabilità è attualmente supportato solo sui seguenti sistemi operativi: ✓Ubuntu Desktop 20.04 LTS ✓Ubuntu Desktop 22.04 LTS ✓Ubuntu Desktop 24.04 LTS ✓Red Hat Enterprise Linux 8 con l’ambiente desktop supportato installato ✓Red Hat Enterprise Linux 9 con l’ambiente desktop supportato installato ✓Linux Mint 20 ✓Linux Mint 21.1, Linux Mint 21.2 •ESET Server Security per Linux versione 11.0+ (gestione patch disponibile dalla versione 12.0) |

È inoltre possibile acquistare ESET Vulnerability & Patch Management come componente aggiuntivo separato per i livelli ESET PROTECT Entry e ESET PROTECT Advanced. |

L’applicazione ESET Vulnerability & Patch Management non è supportata sui dispositivi Windows con processori ARM. |

Abilita la gestione delle vulnerabilità e delle patch

1.Fare clic su Computer.

2.Selezionare il computer/gruppo in cui si desidera abilitare la Gestione delle vulnerabilità e delle patch.

3.Selezionare Configura soluzioni e fare clic su Abilita Gestione delle vulnerabilità e delle patch.

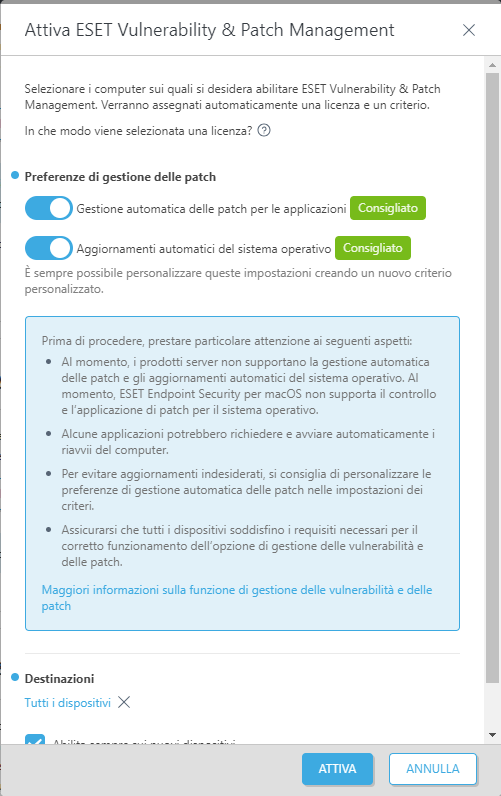

4.Nella finestra Abilita ESET Vulnerability & Patch Management:

a.Verificare che il tasto di alternanza Gestione automatica delle patch per le applicazioni sia abilitato per applicare automaticamente le patch mancanti ai computer selezionati.

b.Verificare che il tasto di alternanza Aggiornamenti automatici del sistema operativo sia abilitato per applicare automaticamente gli aggiornamenti del sistema operativo ai computer selezionati.

c.Destinazioni: consente di mantenere le impostazioni predefinite (Tutti i dispositivi) o di selezionare le destinazioni (computer, gruppo statico o gruppo dinamico).

d.Se lo si desidera, selezionare Abilita sempre sui nuovi dispositivi. Questa opzione viene visualizzata in caso di selezione dell’opzione Tutti i dispositivi.

5.Fare clic sul pulsante Abilita.

Quando l’opzione Gestione delle vulnerabilità e delle patch è abilitata:

•L’icona Vulnerabilità viene visualizzata accanto al nome del computer.

•È possibile visualizzare il riquadro Gestione delle vulnerabilità e delle patch con stato Attivo nei Dettagli del computer.

Alcune applicazioni potrebbero riavviare automaticamente il computer dopo un aggiornamento. |

Alcune applicazioni (ad esempio TeamViewer) possono essere concesse in licenza per una versione specifica. Controllare le applicazioni. Per evitare un aggiornamento non necessario, impostare la Strategia di applicazione automatica delle patch > Applica le patch a tutte le applicazioni tranne a quelle escluse durante la creazione di un criterio. |

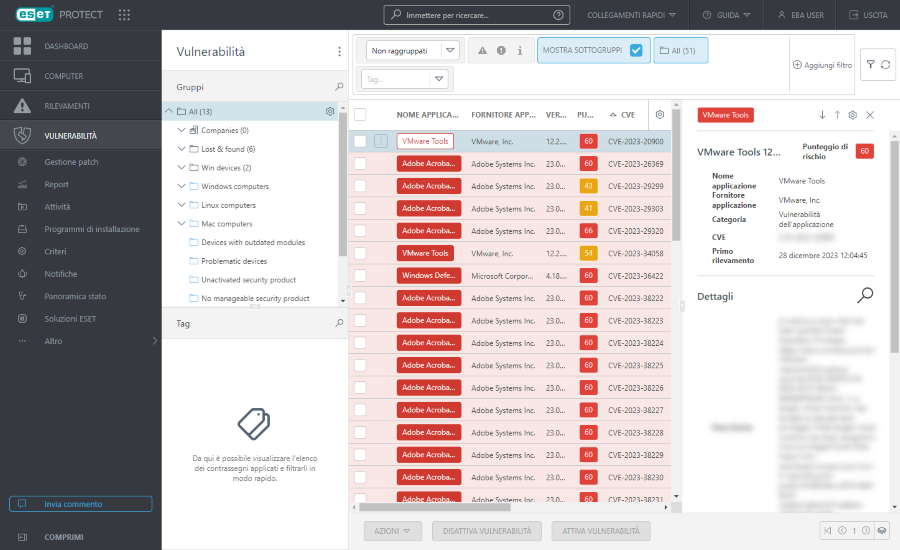

Visualizza vulnerabilità

È possibile visualizzare le Vulnerabilità da diverse posizioni:

•Fare clic su Vulnerabilità nel menu principale per aprire la sezione Vulnerabilità e visualizzare un elenco di vulnerabilità.

•Fare clic su Computer > fare clic sul computer e su Dettagli > nel riquadro Gestione delle vulnerabilità e delle patch, fare clic su Mostra vulnerabilità per aprire la sezione Vulnerabilità.

•Fare clic su Computer > nella colonna Vulnerabilità e sul numero di vulnerabilità nel computer selezionato per aprire la sezione Vulnerabilità.

Raggruppamento delle vulnerabilità

Selezionare un’opzione dal menu a discesa per raggruppare le vulnerabilità:

•Non raggruppati: visualizzazione predefinita

•Raggruppa per nome dell’applicazione: le vulnerabilità sono raggruppate in base al nome dell’applicazione vulnerabile, con il numero di Dispositivi interessati, Vulnerabilità e una percentuale di tutti i punteggi di rischio delle vulnerabilità visibili nella sezione Impatto complessivo. Dopo aver raggruppato le vulnerabilità, fare clic sulla riga di un’applicazione e su Mostra vulnerabilità per visualizzare le vulnerabilità per l’applicazione selezionata.

•Raggruppa in base al numero CVE: le vulnerabilità sono raggruppate in base al numero CVE (Common Vulnerabilities and Exposure). CVE è il numero di identificazione di una vulnerabilità. Dopo aver raggruppato le vulnerabilità, fare clic su una riga CVE e su Mostra dispositivi per visualizzare i dispositivi (computer) con la vulnerabilità.

Applicazione di filtri alla visualizzazione

Per applicare un filtro, fare clic su Aggiungi filtro:

1.In alcuni filtri è possibile selezionare l’operatore facendo clic sull’icona dell’operatore accanto al nome del filtro (gli operatori disponibili dipendono dal tipo di filtro):

Uguale a o Contiene

Non uguale a o Non contiene

Maggiore o uguale a

Minore o uguale a

2.Selezionare uno o più elementi dall’elenco. Digitare una stringa di ricerca o selezionare le voci dal menu a discesa nei campi del filtro.

3.Premere Invio. I filtri attivi sono evidenziati in blu.

•Nome dell’applicazione: nome dell’applicazione con la vulnerabilità

•Versione dell’applicazione: versione dell’applicazione

•Fornitore: fornitore dell’applicazione con la vulnerabilità

•Punteggio di rischio: punteggio di rischio della vulnerabilità da 0 a 100

Punteggio di rischio: consente di valutare la gravità delle vulnerabilità di protezione del sistema informatico. Un punteggio di rischio si basa su: •CVSSv2/CVSSv3 •Popolarità CVE: indica il livello di attività della vulnerabilità •Tasso di rischio compromesso: indica il numero di dispositivi con vulnerabilità confermata •Ciclo di vita CVE: indica il tempo trascorso dalla prima segnalazione della vulnerabilità I punteggi di rischio sono indicati con i seguenti colori: •giallo (0-40): livello di gravità medio •rosso (41-100): livello di gravità critico |

•CVE: numero CVE (Common Vulnerabilities and Exposure), che è il numero di identificazione di una vulnerabilità

•Nome del computer: nome del computer interessato. Fare clic sul nome del computer per visualizzare i dettagli del computer con la vulnerabilità

•Categoria: categoria di vulnerabilità:

oVulnerabilità dell’applicazione

oVulnerabilità del sistema operativo

•Primo rilevamento: data e ora in cui la vulnerabilità è stata rilevata per la prima volta nel dispositivo

•Tipo di sistema operativo: Windows, Linux o macOS

Anteprima delle vulnerabilità

Fare clic sul nome di un’applicazione per visualizzare i dettagli della vulnerabilità in un pannello laterale. La manipolazione dell’anteprima delle vulnerabilità prevede le seguenti opzioni:

•![]() Successiva: consente di visualizzare la vulnerabilità successiva nel pannello laterale dell’anteprima della vulnerabilità

Successiva: consente di visualizzare la vulnerabilità successiva nel pannello laterale dell’anteprima della vulnerabilità

•![]() Precedente: consente di visualizzare la vulnerabilità precedente nel pannello laterale dell’anteprima delle vulnerabilità

Precedente: consente di visualizzare la vulnerabilità precedente nel pannello laterale dell’anteprima delle vulnerabilità

•![]() Gestisci contenuto per Dettagli vulnerabilità: consente di gestire il modo e l’ordine in cui vengono visualizzate le sezioni del pannello laterale di anteprima delle vulnerabilità

Gestisci contenuto per Dettagli vulnerabilità: consente di gestire il modo e l’ordine in cui vengono visualizzate le sezioni del pannello laterale di anteprima delle vulnerabilità

•![]() Chiudi: consente di chiudere il pannello laterale dell’anteprima delle vulnerabilità

Chiudi: consente di chiudere il pannello laterale dell’anteprima delle vulnerabilità

Per ulteriori informazioni, fare riferimento all’elenco di applicazioni coperte in Vulnerabilità.

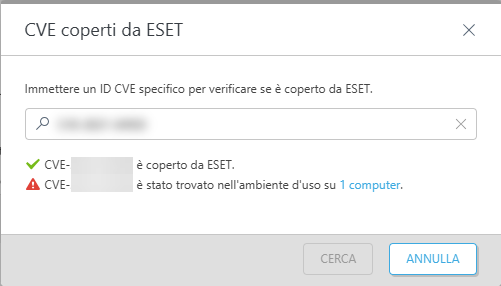

CVE coperti da ESET

È possibile verificare rapidamente se il sistema di gestione delle vulnerabilità e delle patch è in grado di coprire determinate vulnerabilità.

•Fare clic sul pulsante Verifica copertura CVE > digitare CVE ID > fare clic sul pulsante Cerca

Si riceverà una risposta se ESET è in grado di coprire la vulnerabilità, se la vulnerabilità è presente nell’ambiente di rete e su quanti computer. È possibile fare clic sul collegamento di uno o più computer per visualizzare l’elenco dei computer contenenti la vulnerabilità specificata (CVE ID).

Correggi vulnerabilità

Quando esiste una patch per la vulnerabilità specifica, è possibile applicarla immediatamente:

•Fare clic su una riga > selezionare Correggi vulnerabilità

•Selezionare una o più righe > fare clic sul pulsante Azioni > selezionare Correggi vulnerabilità

L’esecuzione dell’attività Applica patch applicazione è pianificata il prima possibile.

La funzione Correggi vulnerabilità è supportata solo per i computer su cui è in esecuzione: •ESET Endpoint Security for Windows versione 10.1+ •ESET Endpoint Antivirus for Windows versione 10.1+ •ESET Server Security for Microsoft Windows Server version 11.0+ |

Disattiva/riattiva vulnerabilità

Esistono diversi modi per disattivare o riattivare le vulnerabilità:

•Fare clic su una riga > selezionare Disattiva vulnerabilità/Riattiva vulnerabilità

•Selezionare una o più righe > fare clic sul pulsante > Azioni, selezionare Disattiva vulnerabilità/Riattiva vulnerabilità

La vulnerabilità disattivata presenta il contrassegno Disattivata. Lo scopo dello stato Disattivato è il seguente:

•Escludere la vulnerabilità dal conteggio per un computer specifico nella colonna Vulnerabilità in Computer. Se una vulnerabilità viene disattivata, il conteggio totale delle vulnerabilità nel dispositivo diminuisce.

•Eliminare l’impatto sulle statistiche correlate nel dashboard di ESET Vulnerability & Patch Management. La vulnerabilità disattivata non viene considerata nell’analisi dei dati e nella rappresentazione sul dashboard.

Controllo delle vulnerabilità

È possibile eseguire rapidamente il controllo di un dispositivo selezionato ai fini della ricerca di vulnerabilità e patch mancanti:

•In Vulnerabilità fare clic sulla riga del computer e selezionare Computer > Controlla dispositivo > Controllo delle vulnerabilità

•In Computer fare clic sulla riga del computer e selezionare Controlla dispositivo > Controllo delle vulnerabilità

•In Computer selezionare il computer e fare clic sul pulsante Azioni, quindi selezionare Controlla dispositivo > Controllo delle vulnerabilità

•In Computer o Vulnerabilità selezionare un gruppo, fare clic su ![]() , quindi selezionare Attività > Controllo > Controllo delle vulnerabilità

, quindi selezionare Attività > Controllo > Controllo delle vulnerabilità

L’esecuzione dell’attività Avvia il controllo delle vulnerabilità è pianificata il prima possibile.

L’attività può richiedere una maggiore quantità di risorse del dispositivo per un massimo di 10 minuti. |

Disabilita impostazioni

È possibile disabilitare le impostazioni con il tasto di alternanza ![]() .

.

È possibile creare un modello di report con dati sulle vulnerabilità e successivamente aggiungere il report al dashboard.

Per ulteriori informazioni, consultare Domande frequenti sulla gestione delle vulnerabilità e delle patch.