Vulnerabilidades

La sección Vulnerabilidades proporciona una descripción general de las vulnerabilidades detectadas en los ordenadores. El ordenador se analiza para detectar cualquier software instalado vulnerable a riesgos de seguridad. El análisis automatizado con informes instantáneos para la consola le permite priorizar las vulnerabilidades en función de la gravedad, administrar los riesgos de seguridad y asignar recursos de manera eficaz. Numerosas opciones de filtrado le permite identificar y afrontar los problemas de seguridad críticos.

Requisitos previos Para ver y activar ESET Administración de revisiones y vulnerabilidades, asegúrese de que tiene uno de los siguientes niveles: •ESET PROTECT Elite •ESET PROTECT Complete •ESET PROTECT MDR •ESET PROTECT MDR Ultimate Puede activar Administración de revisiones y vulnerabilidades de ESET en ordenadores que ejecuten: •ESET Management Agent versión 10.1 o posteriores •ESET Endpoint Security para Windows versión 10.1 o posteriores •ESET Endpoint Antivirus para Windows versión 10.1 o posteriores •ESET Server Security para Microsoft Windows Server 11.0+ •ESET Mail Security para Microsoft Exchange Server 11.0+ •ESET Security for Microsoft SharePoint Server 11.0+ •ESET Endpoint Security para macOS versión 8.0 o posteriores •ESET Endpoint Antivirus para Linux versión 11.0 o posteriores (administración de revisiones disponible a partir de la versión 12.0) Actualmente, la detección de vulnerabilidades solo se admite en los siguientes sistemas operativos: ✓Ubuntu Desktop 20.04 LTS ✓Ubuntu Desktop 22.04 LTS ✓Ubuntu Desktop 24.04 LTS ✓Red Hat Enterprise Linux 8 con un entorno de escritorio compatible instalado ✓Red Hat Enterprise Linux 9 con un entorno de escritorio compatible instalado ✓Linux Mint 20 ✓Linux Mint 21.1, Linux Mint 21.2 •ESET Server Security para Linux versión 11.0 o posteriores (administración de revisiones disponible a partir de la versión 12.0) |

También puede adquirir Administración de revisiones y vulnerabilidades de ESET como complemento independiente para los niveles ESET PROTECT Entry y ESET PROTECT Advanced. |

Administración de revisiones y vulnerabilidades de ESET no es compatible con dispositivos Windows que tengan procesadores ARM. |

Activar administración de parches y vulnerabilidades

1.Haga clic en Ordenadores.

2.Seleccione el ordenador o el grupo en los que desea activar la administración de vulnerabilidades y revisiones.

3.Seleccione Configurar soluciones y haga clic en Activar administración de vulnerabilidades y revisiones.

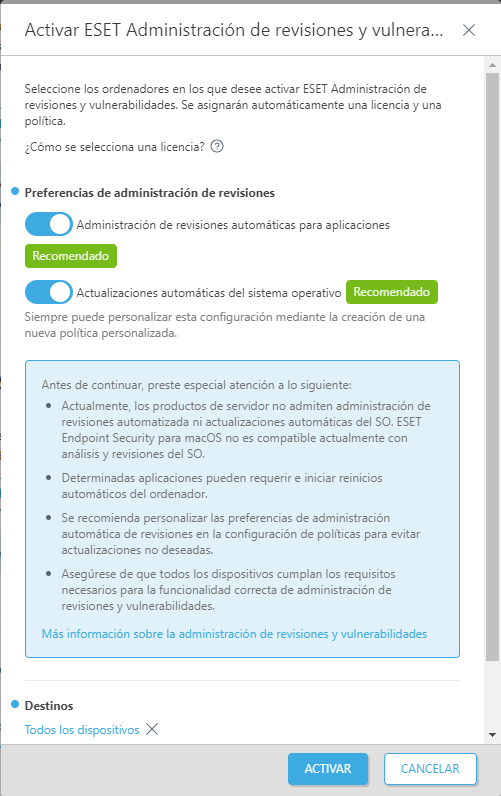

4.En la ventana Activar ESET Administración de revisiones y vulnerabilidades:

a.Compruebe que el botón de alternancia Administración de revisiones automáticas para aplicaciones esté habilitado para aplicar automáticamente las revisiones que faltan a los ordenadores seleccionados.

b.Compruebe que el botón de alternancia Actualizaciones automáticas del sistema operativo esté habilitado para aplicar automáticamente las actualizaciones del sistema operativo a los ordenadores seleccionados.

c.Destinos: mantenga el valor predeterminado (Todos los dispositivos) o seleccione los destinos (ordenadores, grupo estático o dinámico).

d.Si lo desea puede seleccionar Activar siempre en nuevos dispositivos. Esta opción se muestra cuando se seleccionan Todos los dispositivos.

5.Haga clic en el botón Activar.

Cuando la administración de vulnerabilidades y revisiones está activada:

•El icono de vulnerabilidades aparece junto al nombre del ordenador.

•Puede ver la ventana dinámica Administración de vulnerabilidades y revisiones con el estado Activa en los detalles del ordenador.

Algunas aplicaciones pueden reiniciar el equipo automáticamente después de una actualización. |

En el caso de algunas aplicaciones (por ejemplo, TeamViewer), se pueden ofrecer licencias para versiones específicas. Revise sus aplicaciones. Para evitar una actualización innecesaria, configure Estrategia de aplicación automática de parches > Parchear todas las aplicaciones excepto las excluidas cuando cree una política. |

Ver Vulnerabilidades

Puede ver Vulnerabilidades desde varios lugares:

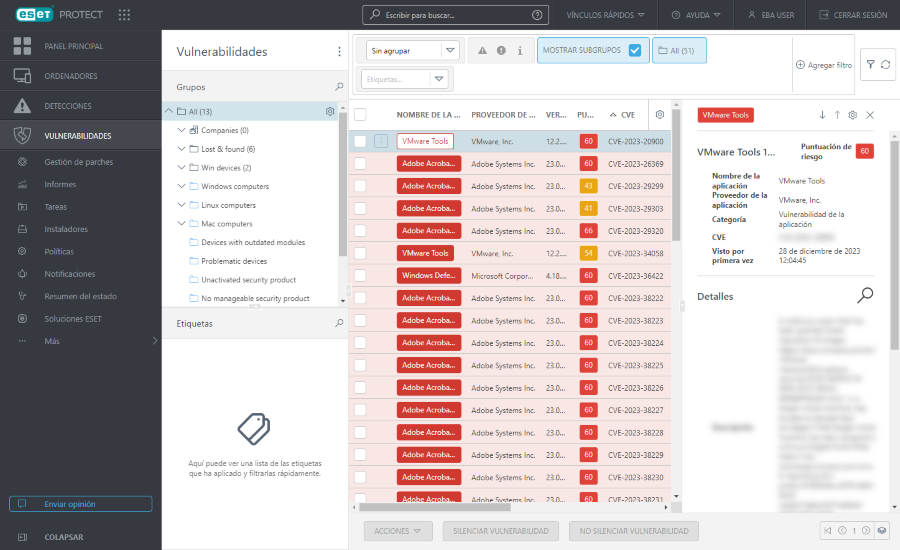

•Haga clic en Vulnerabilidades en el menú principal para abrir la sección Vulnerabilidades y ver una lista de vulnerabilidades.

•Haga clic en Ordenadores > haga clic en el ordenador y, a continuación, haga clic en Detalles > en la ventana dinámica Administración de vulnerabilidades y revisiones, haga clic en Mostrar vulnerabilidades para abrir la sección Vulnerabilidades.

•Haga clic en Ordenadores > en la columna Vulnerabilidades, y haga clic en el número de vulnerabilidades del ordenador seleccionado para abrir la sección Vulnerabilidades.

Agrupación de vulnerabilidades

Seleccione una opción del menú desplegable para agrupar las vulnerabilidades:

•Sin agrupar: vista predeterminada

•Agrupar por nombre de aplicación: las vulnerabilidades se agrupan por nombre de aplicación vulnerable, con números de dispositivos afectados, vulnerabilidades y un porcentaje de todas las puntuaciones de riesgo de vulnerabilidades visibles en el impacto general. Cuando se agrupen, haga clic en la fila de una aplicación y, a continuación, haga clic en Mostrar vulnerabilidades para mostrar las vulnerabilidades de la aplicación seleccionada.

•Agrupar por CVE: las vulnerabilidades se agrupan por el número CVE (Common Vulnerabilities and Exposure). Un CVE es un número de identificación de una vulnerabilidad. Cuando se agrupen, haga clic en la fila de un CVE y, a continuación, haga clic en Mostrar dispositivos para mostrar los dispositivos (ordenadores) con la vulnerabilidad.

Filtrado de la vista

Para filtrar, haga clic en Agregar filtro:

1.En algunos filtros, puede seleccionar el operador haciendo clic en el icono del operador situado junto al nombre del filtro (los operadores disponibles dependen del tipo de filtro):

Igual a o Contiene

No igual a o No contiene

Mayor o igual que

Menor o igual que

2.Seleccione uno o más elementos de la lista. Escriba una cadena de búsqueda o seleccione los elementos del menú desplegable en los campos de filtrado.

3.Pulse Entrar. Los filtros activos aparecen resaltados en color azul.

•Nombre de la aplicación: el nombre de la aplicación con la vulnerabilidad

•Versión de la aplicación: la versión de la aplicación

•Proveedor: el proveedor de la aplicación con la vulnerabilidad

•Puntuación de riesgo: puntuación de riesgo de la vulnerabilidad de 0 a 100

Puntuación de riesgo: evalúa la gravedad de las vulnerabilidades de seguridad del sistema informático. Una puntuación de riesgo se basa en: •CVSSv2/CVSSv3 •Popularidad de CVE: indica el nivel de actividad de vulnerabilidad. •Tasa de riesgo comprometida: indica el número de dispositivos con vulnerabilidad confirmada. •Ciclo de vida de CVE: indica el tiempo transcurrido desde que se notificó la vulnerabilidad por primera vez. La puntuación de riesgo se indica con el siguiente código de colores: •Amarillo (0-40): gravedad media •Rojo (41-100): gravedad crítica |

•CVE: un número CVE (Common Vulnerabilities and Exposure), que es un número de identificación de una vulnerabilidad

•Nombre del ordenador: el nombre del ordenador afectado; haga clic en el nombre del ordenador para ver los detalles del ordenador con la vulnerabilidad

•Categoría: categoría de la vulnerabilidad.

oVulnerabilidad de la aplicación

oVulnerabilidad del sistema operativo

•Visto por primera vez: la fecha y la hora de la primera detección de la vulnerabilidad en el dispositivo

•Tipo de sistema operativo: Windows, Linux o macOS.

Vista previa de la vulnerabilidad

Haga clic en el nombre de una aplicación para ver los detalles de la vulnerabilidad en un panel lateral. La manipulación de la vista previa de la vulnerabilidad incluye:

•![]() Siguiente: muestra la siguiente vulnerabilidad en el panel lateral de vista previa de la vulnerabilidad

Siguiente: muestra la siguiente vulnerabilidad en el panel lateral de vista previa de la vulnerabilidad

•![]() Anterior: muestra la anterior vulnerabilidad en el panel lateral de vista previa de la vulnerabilidad

Anterior: muestra la anterior vulnerabilidad en el panel lateral de vista previa de la vulnerabilidad

•![]() Administrar el contenido de Detalles de vulnerabilidad: administra cómo se muestran las secciones del panel lateral de vista previa de la vulnerabilidad y en qué orden

Administrar el contenido de Detalles de vulnerabilidad: administra cómo se muestran las secciones del panel lateral de vista previa de la vulnerabilidad y en qué orden

•![]() Cerrar: cierra el panel lateral de vista previa de la vulnerabilidad

Cerrar: cierra el panel lateral de vista previa de la vulnerabilidad

Para obtener más información, consulte la lista de aplicaciones cubiertas en Vulnerabilidades.

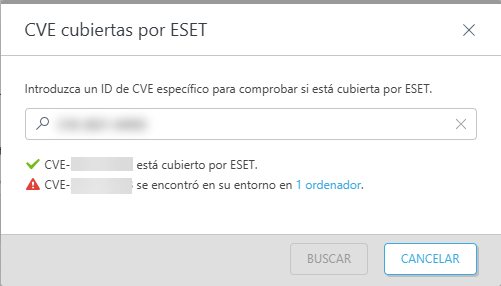

CVE cubiertas por ESET

Puede comprobar rápidamente si el sistema de administración de revisiones y vulnerabilidades puede cubrir ciertas vulnerabilidades.

•Haga clic en el botón Comprobar la cobertura de CVE, escriba el ID de CVE y haga clic en el botón Buscar

Recibirá una respuesta si ESET puede cubrir la vulnerabilidad y si la vulnerabilidad está presente en su entorno de red, así como en cuántos ordenadores se encuentra. Puede hacer clic en el enlace de los ordenadores para ver la lista de ordenadores que contienen la vulnerabilidad especificada (ID de CVE).

Corregir vulnerabilidad

Si existe una revisión para la vulnerabilidad específica, puede aplicarla inmediatamente:

•Haga clic en una fila y seleccione Corregir vulnerabilidad

•Seleccione una o más filas, haga clic en el botón Acciones y seleccione Corregir vulnerabilidad

La tarea Aplicar revisión de aplicación está programada para ejecutarse lo antes posible.

Corregir vulnerabilidad solo se admite para los equipos que ejecutan: •ESET Endpoint Security para Windows versión 10.1 o posteriores •ESET Endpoint Antivirus para Windows versión 10.1 o posteriores •ESET Server Security para Microsoft Windows Server 11.0+ |

Silenciar vulnerabilidad/anular silenciamiento de vulnerabilidad

Puede silenciar o activar el sonido de las vulnerabilidades de varias maneras:

•Haga clic en una fila > seleccione Silenciar vulnerabilidad/Anular silenciamiento de vulnerabilidad

•Seleccione una o más filas > haga clic en el botón Acciones > seleccione Silenciar vulnerabilidad/Anular silenciamiento de vulnerabilidad

La vulnerabilidad silenciada tiene la marca Silenciar. El propósito del estado Silenciar es:

•Excluir la vulnerabilidad del número de un ordenador específico en la columna Vulnerabilidades de Ordenadores. Si una vulnerabilidad se silencia, el número total de vulnerabilidades del dispositivo disminuye.

•Suprimir el efecto en las estadísticas relacionadas en el panel de Administración de revisiones y vulnerabilidades de ESET. La vulnerabilidad silenciada no se tiene en cuenta en el análisis de datos ni en la representación del panel.

Análisis de vulnerabilidades

Puede escanear rápidamente un dispositivo seleccionado en busca de vulnerabilidades y actualizaciones que falten:

•En Vulnerabilidades, haga clic en la fila del equipo y seleccione Ordenador > Analizar dispositivo > Análisis de vulnerabilidades.

•En Ordenadores, haga clic en la fila del ordenador y seleccione Analizar dispositivo > Análisis de vulnerabilidades.

•En Ordenadores, seleccione el ordenador, haga clic en el botón Acciones y, a continuación, seleccione Analizar dispositivo > Análisis de vulnerabilidades.

•En Ordenadores o Vulnerabilidades, seleccione cualquier grupo y haga clic en ![]() . A continuación, seleccione Tareas > Análisis > Análisis de vulnerabilidades.

. A continuación, seleccione Tareas > Análisis > Análisis de vulnerabilidades.

La tarea Iniciar análisis de vulnerabilidades se programa para ejecutarse lo antes posible.

La tarea puede exigir más recursos del dispositivo durante un máximo de 10 minutos. |

Desactivar configuración

Puede desactivar la configuración con el conmutador de alternancia ![]() .

.

Puede crear una plantilla de informe con datos de vulnerabilidad y, a continuación, agregar el informe al panel.

Para obtener más información, consulte Preguntas frecuentes sobre la administración de revisiones y vulnerabilidades.