Configurazione RADIUS

Per configurare 2FA (Autenticazione a due fattori) per la VPN in uso, aggiungere gli accessori della VPN come client RADIUS:

1.In ESA Web Console, portarsi in Components (Componenti) > RADIUS, selezionare un server RADIUS e fare clic su Create new RADIUS client (Crea nuovo client RADIUS).

2.Nella sezione Impostazioni di base:

a.Assegnare al client RADIUS un nome facile da ricordare per un’agevole consultazione.

b.Configurare l'IP Address (Indirizzo IP) e lo Shared Secret (Segreto condiviso) per il Client per far sì che corrispondano alla configurazione dell'appliance VPN. L'indirizzo IP è l'indirizzo IP interno dell'appliance in uso. Se l’appliance comunica tramite il protocollo IPv6, utilizzare quell’indirizzo IP insieme all’ID ambito correlato (ID interfaccia).

c.Il segreto condiviso è RADIUS per l'autenticatore esterno che verrà configurato sull'accessorio.

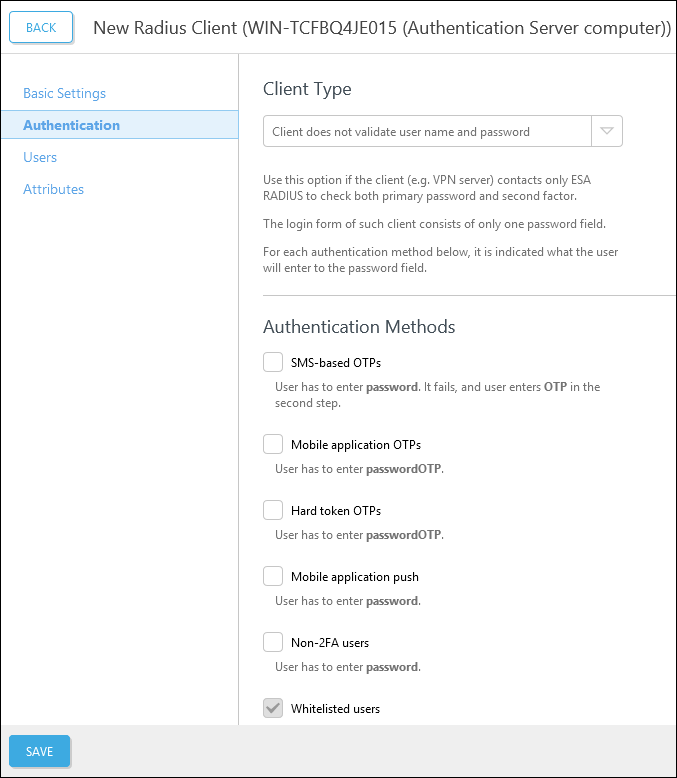

3.Nella sezione Authentication (Autenticazione):

a.Selezionare il Tipo di client.

b.Selezionare il metodo di autenticazione desiderato. Il metodo di autenticazione ottimale dipende dalla marca e dal modello di accessori della VPN. Per ulteriori informazioni, consultare il documento Linee guida all'integrazione di ESA VPN nella Knowledge Base di ESET.

c.Facoltativamente, è possibile consentire agli utenti non-2FA di utilizzare la VPN.

Utenti non 2FA Se si consente agli utenti senza non-2FA (Autenticazione a due fattori) di accedere alla VPN senza limitare l'accesso a un gruppo di protezione, tutti gli utenti nel dominio potranno accedere utilizzando la VPN. L'utilizzo di tale configurazione non è consigliato. Si supponga che un client ESA RADIUS sia configurato per consentire agli utenti che non dispongono di autenticazione a due fattori di effettuare l’autenticazione utilizzando le credenziali generiche. In caso di abilitazione della registrazione automatica con un tipo di autenticazione predefinito, a tutti gli utenti verrà richiesto di fornire l’autenticazione a due fattori o MRK. per effettuare l’autenticazione. |

4.Nella sezione Users (Utenti), dalla casella di selezione Realm (Area di autenticazione), selezionare Current AD domain (Dominio AD corrente) o Current AD domain and domains in trust (Dominio ID corrente e domini attendibili) per registrare automaticamente l’area di autenticazione (dominio) dell’utente quando quest’ultimo esegue l’autenticazione per la prima volta utilizzando la VPN e la 2FA (Autenticazione a due fattori). In alternativa, selezionare un’area di autenticazione specifica dalla casella di selezione per registrare tutti gli utenti nella stessa area di autenticazione.

5.Se il client RADIUS supporta l’attributo Message-Authenticator (Autenticatore-Messaggi), selezionare Require Message-Authenticator attribute (Richiedi l’attributo Autenticatore-Messagggi) per mitigare potenziali rischi e vulnerabilità per la sicurezza (CVE-2024-3596)

6.Se il client VPN richiede l’invio di attributi RADIUS aggiuntivi da parte di ESA RADIUS, nella sezione Attributes (Attributi), fare clic su Add (Aggiungi) per configurarli. Non dimenticare di selezionare il Tipo di valore corretto per il proprio attributo in modo che il componente RADIUS possa analizzarlo.

7.Una volta completate le modifiche, fare clic su Save.

8.Riavviare il server RADIUS.

a.Localizzare ESA RADIUS Service (Servizio ESA RADIUS) nei servizi Windows (sotto a Pannello di controllo > Strumenti amministrativi > Visualizza servizi locali).

b.Fare clic con il pulsante destro del mouse su ESA Radius Service (Servizio ESA Radius) e selezionare Riavvia dal menu contestuale.

Autenticazione push Se è abilitato il metodo di autenticazione Mobile Application Push (Push applicazione mobile), impostare la data di scadenza dell'autenticazione del server VPN su più di 2,5 minuti. |

Opzioni tipo di client

•Il client non convalida il nome utente e la password

•Il client convalida il nome utente e la password

•Utilizzare la funzione Access-Challenge di RADIUS

•Il client non convalida il nome utente e la password: evitare il composto

Maggiori informazioni sulle opzioni relative al tipo di client

I seguenti client RADIUS supportano la funzionalità verifica accesso RADIUS:

▪Pulse Connect Secure (in precedenza Junos Pulse (VPN))

▪Linux PAM modulo

Il client Microsoft RRAS RADIUS non deve essere utilizzato con la funzionalità verifica accesso.