Infiltración detectada

Las infiltraciones pueden llegar al sistema desde diversos puntos de entrada, como páginas Web, carpetas compartidas, correo electrónico o dispositivos extraíbles (USB, discos externos, CD, DVD, etc.).

Conducta estándar

Como ejemplo general de la forma en que ESET Endpoint Security maneja las infiltraciones, las infiltraciones se pueden detectar mediante:

•Protección del sistema de archivos en tiempo real

•Protección del acceso a la Web

•Protección del cliente de correo electrónico

•Exploración del equipo a petición

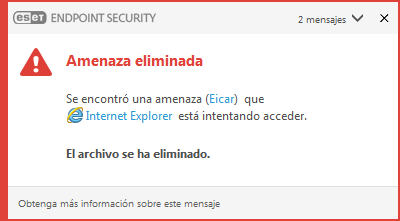

Cada uno utiliza el nivel de desinfección estándar e intentará desinfectar el archivo y moverlo a Cuarentena o finalizar la conexión. Una ventana de notificación se muestra en el área de notificaciones en la esquina inferior derecha de la pantalla. Para obtener información detallada sobre los objetos detectados/desinfectados, consulte Archivos de registro. Para obtener más información sobre los niveles de desinfección y conducta, consulte Desinfección.

Desinfección y eliminación:

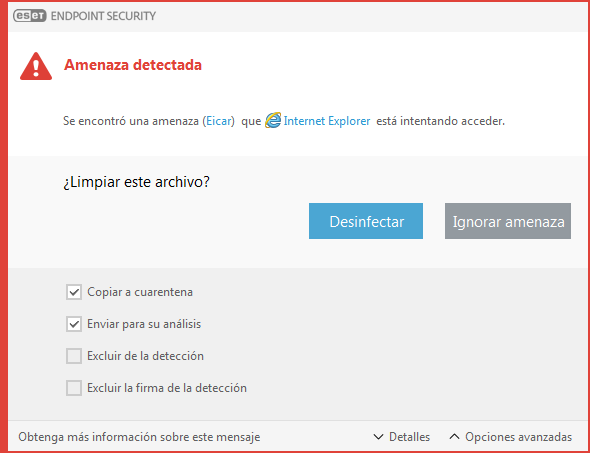

Si no hay ninguna acción predefinida para la protección del sistema de archivos en tiempo real, el programa le pedirá que seleccione una opción en una ventana de alerta. Por lo general están disponibles las opciones Desinfectar, Eliminar y Sin acción. No se recomienda seleccionar Sin acción, ya que esto dejará los archivos infectados sin desinfectar. La excepción a este consejo es cuando usted está seguro de que un archivo es inofensivo y fue detectado por error.

Aplique la opción de desinfección si un virus atacó un archivo y le adjuntó códigos maliciosos. En este caso, primero intente desinfectar el archivo infectado para restaurarlo a su estado original. Si el archivo está compuesto exclusivamente por códigos maliciosos, será eliminado.

Si un archivo infectado está “bloqueado” u otro proceso del sistema lo está usando, por lo general se elimina cuando es liberado (normalmente luego del reinicio del sistema).

Restauración desde Cuarentena

Para acceder a la cuarentena, diríjase a la ventana principal del programa ESET Endpoint Security y haga clic en Herramientas > Cuarentena.

Los archivos en cuarentena también pueden restaurarse a su ubicación original:

•Para tal fin, use la función Restaurar, que se encuentra disponible en el menú contextual, al hacer clic con el botón secundario en un archivo específico en Cuarentena.

•Si un archivo está marcado como aplicación potencialmente no deseada, se habilita la opción Restaurar y excluir de la exploración. Consulte también Exclusiones.

•El menú contextual también ofrece la opción Restaurar a, que le permite restaurar un archivo de una ubicación que no sea aquella en la que se lo eliminó.

•La funcionalidad de restauración no se encuentra disponible en algunos casos, por ejemplo, para archivos ubicados en una unidad de uso compartido de solo lectura.

Varias amenazas

Si algún archivo infectado no se desinfectó durante la exploración del equipo (o el Nivel de desinfección estaba configurado en Sin desinfección), se muestra una ventana de alerta que le solicitará seleccionar la acción para dichos archivos.

Eliminación de archivos en archivos comprimidos

En el modo de desinfección predeterminado, se eliminará el archivo comprimido completo solo si todos los archivos que lo componen están infectados. En otras palabras, los archivos comprimidos no se eliminan si también contienen archivos inofensivos no infectados. Tenga precaución al realizar una exploración con Desinfección estricta: si la Desinfección estricta está habilitada, un archivo se eliminará si al menos contiene un archivo infectado, sin importar el estado de los demás archivos que lo componen.

Si su equipo muestra signos de infección por malware; por ejemplo, funciona más lento, con frecuencia no responde, etc., se recomienda hacer lo siguiente:

•abra ESET Endpoint Security y haga clic en Exploración del equipo

•Haga clic en Exploración inteligente (para obtener más información, consulte en Exploración del equipo),

•Una vez finalizada la exploración, consulte el registro para verificar la cantidad de archivos explorados, infectados y desinfectados

Si solo quiere explorar una parte determinada del disco, haga clic en Exploración personalizada y seleccione los objetos para explorar en busca de virus.