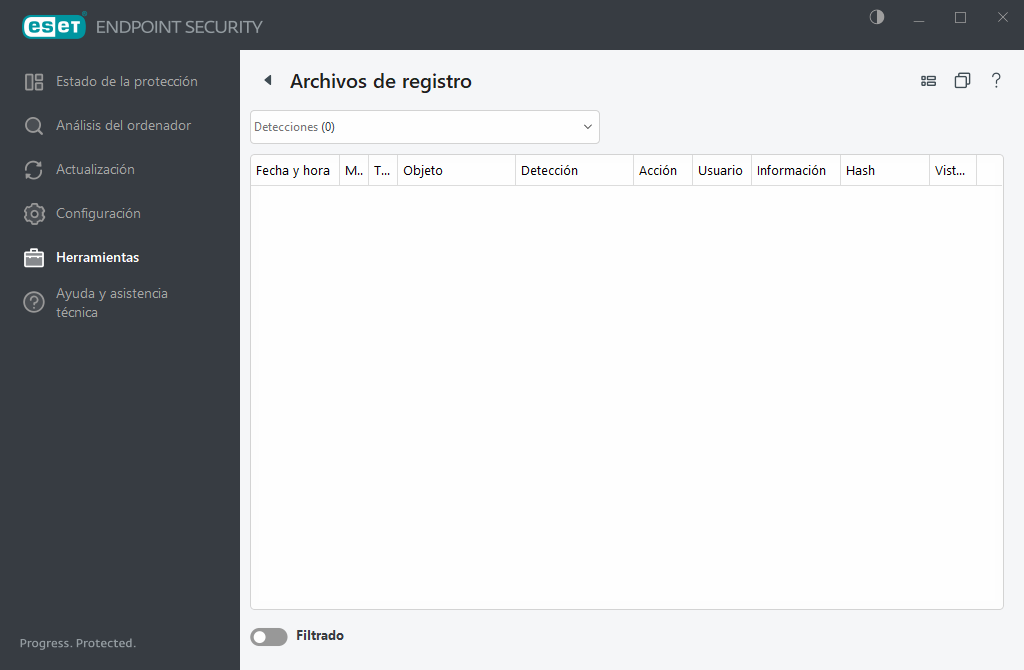

Archivos de registro

Los archivos de registro contienen información relacionada con todos los sucesos importantes del programa y proporcionan información general acerca de las amenazas detectadas.

Los registros constituyen una herramienta esencial en el análisis del sistema, la detección de amenazas y la resolución de problemas. Se lleva a cabo de forma activa en segundo plano, sin necesidad de que intervenga el usuario. La información se registra según el nivel de detalle de los registros.

Los mensajes de texto y los registros se pueden ver directamente desde el entorno de ESET Endpoint Security. También es posible comprimir los archivos de registro.

Se puede acceder a los archivos de registro desde ventana principal del programa de haciendo clic en Herramientas > Archivos de registro. Seleccione el tipo de registro que desee en el menú desplegable Registrar. Están disponibles los siguientes registros:

- Amenazas detectadas: este registro ofrece información detallada acerca de las amenazas y las infiltraciones detectadas por los módulos de ESET Endpoint Security. La información incluye la hora de la detección, el nombre de la amenaza detectada, la ubicación, la acción realizada y el nombre del usuario con sesión iniciada en el momento en el que se detectó la infiltración. Haga doble clic en cualquier entrada del registro para ver sus detalles en una ventana independiente. Las infiltraciones no eliminadas siempre se marcan con texto rojo sobre fondo rojo claro; las infiltraciones eliminadas se marcan con texto amarillo sobre fondo blanco. Las PUA o las aplicaciones potencialmente peligrosas no eliminadas se marcan con texto amarillo sobre fondo blanco.

- Sucesos: todas las acciones importantes realizadas por ESET Endpoint Security se registran en el registro de sucesos. El registro de sucesos contiene información sobre sucesos y errores que se produjeron en el programa. Esta opción se ha diseñado para ayudar a los administradores del sistema y los usuarios con la solución de problemas. Con frecuencia, la información aquí disponible puede ayudarle a encontrar una solución para un problema del programa.

- Análisis del ordenador: en esta ventana se muestran todos los resultados del análisis. Cada línea se corresponde con un control informático individual. Haga doble clic en cualquier entrada para ver los detalles del análisis correspondiente.

- Archivos enviados: contiene registros de archivos enviados a ESET LiveGrid® o ESET LiveGuard para su análisis.

- Archivos bloqueados: contiene registros de los archivos bloqueados a los que no fue posible acceder al conectarse a ESET Enterprise Inspector. El protocolo muestra el motivo y el módulo de origen que bloqueó el archivo, así como la aplicación y el usuario que ejecutaron el archivo. Para obtener más información, consulte la ayuda en línea de ESET Inspect.

- Auditoría: cada registro contiene información sobre la fecha y la hora en las que se realizó el cambio, el tipo de cambio, la descripción, la fuente y el usuario. Para obtener más información, consulte Registros de auditoría.

- HIPS: contiene registros de reglas específicas que se marcaron para su registro. El protocolo muestra la aplicación que invocó la operación, el resultado (si la regla se admitió o no) y el nombre de la regla creada.

- Corrección de ransomware: contiene registros de archivos restaurados.

- Protección del navegador: contiene registros de archivos no verificados o que no son de confianza cargados en el navegador.

- Protección de la red: El registro del cortafuegos muestra todos los ataques remotos detectados por la protección contra los ataques de red o el cortafuegos. Aquí encontrará información sobre todos los ataques a su ordenador. En la columna Suceso se incluyen los ataques detectados. En la columna Origen se proporciona más información sobre el atacante. En la columna Protocolo se indica el protocolo de comunicación que se utilizó para el ataque. El análisis del registro de protección de la red puede ayudarle a detectar a tiempo amenazas del sistema, para así poder evitar el acceso no autorizado al sistema. Para obtener más información sobre los ataques de red, consulte la sección Sistema de detección de intrusos y opciones avanzadas.

- Sitios web filtrados:Esta lista es útil si desea ver una lista de sitios web bloqueados por la Protección de acceso a la web o el Control web. En estos registros puede ver la hora, la URL, el usuario y la aplicación que estableció una conexión con el sitio web determinado.

- Actualizaciones: contiene registros de todos los registros del actualizador y de todas las actualizaciones de los módulos.

- Antispam del cliente de correo electrónico: contiene los registros relacionados con los mensajes de correo electrónico que se marcaron como correo no deseado.

- Control de acceso web: muestra las direcciones URL bloqueadas o permitidas, e información sobre su clasificación. La columna Acción realizada informa de cómo se aplicaron las reglas de filtrado.

- Análisis del ordenador de Administración de revisiones y vulnerabilidades: programa un análisis del ordenador diario en busca de vulnerabilidades y parches.

- Control de dispositivos: contiene registros de los dispositivos o los soportes extraíbles conectados al ordenador. Solo los dispositivos con una regla de control de dispositivos se registran en el archivo de registro. Si la regla no coincide con un dispositivo conectado, no se creará una entrada de registro para un dispositivo conectado. Aquí puede ver también detalles como el tipo de dispositivo, número de serie, nombre del fabricante y tamaño del medio (si está disponible).

Seleccione el contenido de cualquier registro y pulse Ctrl + C para copiarlo en el portapapeles. Mantenga pulsadas las teclas Ctrl + Shift para seleccionar varias entradas.

Haga clic en ![]() Filtrado para abrir la ventana Filtrado de registros, donde puede definir los criterios de filtrado.

Filtrado para abrir la ventana Filtrado de registros, donde puede definir los criterios de filtrado.

Haga clic con el botón derecho en un registro concreto para abrir el menú contextual. En este menú contextual, están disponibles las opciones siguientes:

- Mostrar: muestra información detallada sobre el registro seleccionado en una ventana nueva.

- Filtrar los mismos registros: tras activar este filtro, solo verá registros del mismo tipo (diagnósticos, advertencias, etc.).

- Filtro: después de hacer clic en esta opción, puede definir los criterios de filtrado para entradas de registro específicas en la ventana de filtrado de registros.

- Activar filtro: activa la configuración del filtro.

- Desactivar filtro: borra todos los ajustes del filtro (tal como se describe arriba).

- Copiar/Copiar todo: copia información sobre todos los registros de la ventana.

- Copiar celda: copia el contenido de la celda en la que se hace clic con el botón derecho.

- Eliminar/Eliminar todos: elimina los registros seleccionados, o todos los registros mostrados. Se necesitan privilegios de administrador para poder realizar esta acción.

- Exportar: exporta información acerca de los registros en formato XML.

- Exportar todo: exportar información acerca de todos los registros en formato XML.

- Buscar/Buscar siguiente/Buscar anterior: después de hacer clic en esta opción, puede definir los criterios de filtrado para resaltar la entrada específica desde la ventana Filtrado de registros.

- Crear exclusión: cree una nueva Exclusión de detección con un asistente (no disponible para detecciones de malware).