Vulnérabilités

La section Vulnérabilités fournit une vue d'ensemble des vulnérabilités détectées sur les ordinateurs. L'ordinateur est analysé à la recherche de tout logiciel installé vulnérable aux risques de sécurité. L'analyse automatisée avec des rapports instantanés sur la console vous permet de hiérarchiser les vulnérabilités en fonction de la gravité, de gérer les risques de sécurité et d'allouer efficacement les ressources. Plusieurs options de filtrage vous permettent d'identifier les problèmes de sécurité critiques et de vous concentrer sur ceux-ci.

Conditions préalables requises : Pour afficher et activer Gestion des correctifs et des vulnérabilités d'ESET, assurez-vous de disposer de l'un des niveaux suivants : •ESET PROTECT Elite •ESET PROTECT Complete •ESET PROTECT MDR •ESET PROTECT MDR Ultimate Vous pouvez activer Gestion des vulnérabilités et des correctifs ESET sur les ordinateurs Windows exécutant : •Agent ESET Management version 10.1+ •ESET Endpoint Security pour Windows version 10.1+ •ESET Endpoint Antivirus pour Windows version 10.1+ •ESET Server Security for Microsoft Windows Server version 11.0+ •ESET Mail Security for Microsoft Exchange Server 11.0+ •ESET Security for Microsoft SharePoint Server 11.0+ •ESET Endpoint Security pour macOS version 8.0+ •ESET Endpoint Antivirus pour Linux version 11.0+ (Gestion des correctifs disponible à partir de la version 12.0). La détection des vulnérabilités n'est actuellement prise en charge que sur les systèmes d'exploitation suivants : ✓Ubuntu Desktop 20.04 LTS ✓Ubuntu Desktop 22.04 LTS ✓Ubuntu Desktop 24.04 LTS ✓Red Hat Enterprise Linux 8 avec l'environnement de bureau pris en charge installé ✓Red Hat Enterprise Linux 9 avec l'environnement de bureau pris en charge installé ✓Linux Mint 20 ✓Linux Mint 21.1, Linux Mint 21.2 •ESET Server Security pour Linux version 11.0+ (Gestion des correctifs disponible à partir de la version 12.0) |

Vous pouvez également acheter Gestion des vulnérabilités et des correctifs ESET en tant que module complémentaire distinct pour le niveau ESET PROTECT Entry et ESET PROTECT Advanced. |

La fonctionnalité Gestion des vulnérabilités et des correctifs ESET n'est pas prise en charge sur les appareils Windows dotés de processeurs ARM. |

Activer la gestion des correctifs des vulnérabilités

1.Cliquez sur Ordinateurs.

2.Sélectionnez l'ordinateur/le groupe sur lequel vous souhaitez activer la gestion des correctifs et des vulnérabilités.

3.Sélectionnez Configurer des solutions, puis cliquez sur Activer la gestion des vulnérabilités et des correctifs.

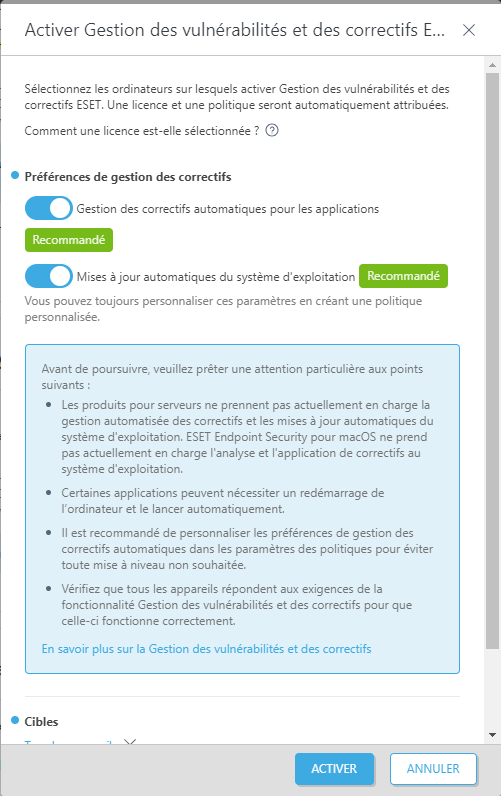

4.Dans la fenêtre Activation de la fonctionnalité Gestion des vulnérabilités et des correctifs ESET :

a.Vérifiez que la Gestion des correctifs automatique pour les applications est activée pour appliquer automatiquement les correctifs manquants aux ordinateurs sélectionnés.

b.Vérifiez que les Mises à jour automatiques du système d'exploitation sont activées pour appliquer automatiquement les mises à jour du système d'exploitation aux ordinateurs sélectionnés.

c.Cibles : conservez la valeur par défaut (Tous les appareils) ou sélectionnez les cibles (ordinateurs, groupe statique ou dynamique).

d.Sélectionnez éventuellement Toujours activer sur les nouveaux appareils. Cette option s'affiche lorsque vous avez sélectionné Tous les appareils.

5.Cliquez sur le bouton Activer.

Lorsque la gestion des correctifs et des vulnérabilités est activée :

•L'icône Vulnérabilités s'affiche en regard du nom de l'ordinateur.

•Vous pouvez voir la vignette Gestion des correctifs et des vulnérabilités avec l'état Actif dans les détails de l'ordinateur.

Certaines applications peuvent redémarrer automatiquement l'ordinateur après une mise à niveau. |

Certaines applications (par exemple, TeamViewer) peuvent être concédées sous licence à une version spécifique. Revoir les applications Pour éviter une mise à niveau inutile, configurez l'option Politique de correction automatique > Appliquer des correctifs à toutes les applications, à l'exception de celles qui sont exclues lors de la création d'une politique. |

Afficher les vulnérabilités

Vous pouvez afficher les vulnérabilités à partir de plusieurs endroits :

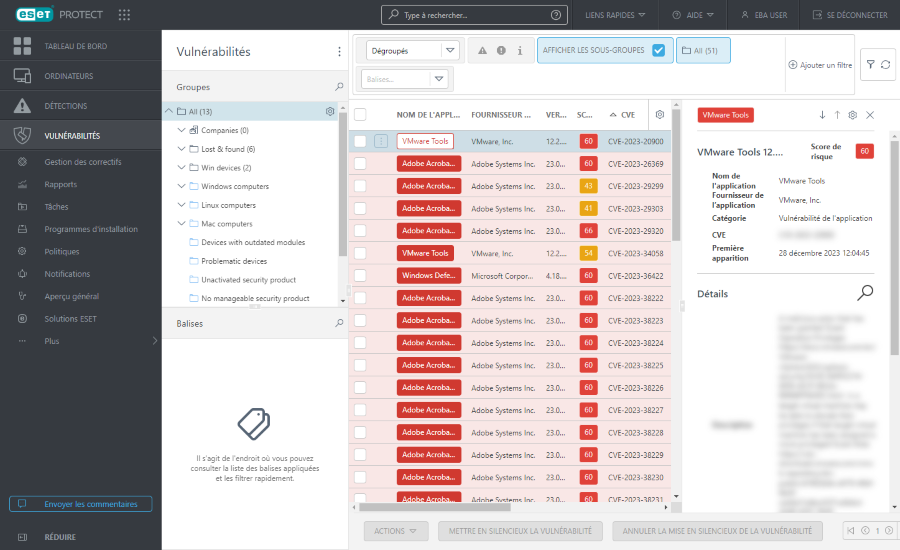

•Cliquez sur Vulnérabilités dans le menu principal pour ouvrir la section Vulnérabilités et afficher la liste des vulnérabilités.

•Cliquez sur Ordinateurs, puis sélectionnez l'ordinateur. Cliquez sur Détails dans la vignette Gestion des correctifs et des vulnérabilités, cliquez sur Afficher les vulnérabilités pour ouvrir la section Vulnérabilités.

•Cliquez sur Ordinateurs dans la colonne Vulnérabilités, puis sur le nombre de vulnérabilités sur l'ordinateur sélectionné pour ouvrir la section Vulnérabilités.

Regroupement des vulnérabilités

Sélectionnez une option dans le menu déroulant pour regrouper les vulnérabilités :

•Non groupées : vue par défaut

•Regrouper par nom d'application : les vulnérabilités sont regroupées par nom d'application vulnérable, avec le nombre d'appareils affectés, les vulnérabilités et un pourcentage de tous les scores de risque des vulnérabilités visibles dans l'impact global. Lorsque les groupes sont constitués, cliquez sur une ligne d'application, puis sur Afficher les vulnérabilités pour afficher les vulnérabilités de l'application sélectionnée.

•Grouper par CVE : les vulnérabilités sont regroupées par numéro CVE (Common Vulnerabilities and Exposure (vulnérabilités et expositions communes)). Un CVE est un numéro d'identification d'une vulnérabilité. Lorsque les groupes sont constitués, cliquez sur une ligne CVE, puis sur Afficher les périphériques pour afficher les périphériques (ordinateurs) présentant la vulnérabilité.

Filtrer l'affichage

Pour filtrer, cliquez sur Ajouter un filtre :

1.Dans certains filtres, vous pouvez sélectionner l'opérateur en cliquant sur l'icône de l'opérateur à côté du nom du filtre (les opérateurs disponibles dépendent du type de filtre) :

Égal à ou Contient

Différent de ou Ne contient pas

Supérieur ou égal à

Inférieur ou égal à

2.Sélectionnez un ou plusieurs éléments dans la liste. Tapez une chaîne de recherche ou sélectionnez les éléments du menu déroulant dans les champs des filtres.

3.Appuyez sur Entrée. Les filtres actifs sont mis en surbrillance en bleu.

•Nom de l'application : nom de l'application présentant la vulnérabilité

•Version de l'application : version de l'application

•Fournisseur : fournisseur de l'application présentant la vulnérabilité

•Cote de risque : cote de risque de la vulnérabilité de 0 à 100

Score de risque : évalue la gravité des failles de sécurité des systèmes informatiques. Un score de risque est basé sur : •CVSSv2/CVSSv3 •Popularité CVE : indique le niveau d'activité de vulnérabilité •Taux de risque compromis : indique le nombre de périphériques présentant une vulnérabilité confirmée •Cycle de vie CVE : indique le temps écoulé depuis que la vulnérabilité a été signalée pour la première fois Un score de risque est indiqué : •jaune (0 à 40) : gravité moyenne •rouge (41 à 100) : gravité critique |

•CVE : numéro CVE (Common Vulnerabilities and Exposure), qui est un numéro d'identification de vulnérabilité

•Vulnérabilités en mode silencieux

•Nom de l'ordinateur : nom de l'ordinateur affecté; cliquez sur le nom de l'ordinateur pour afficher les détails de l'ordinateur présentant cette vulnérabilité

•Catégorie : catégorie de la vulnérabilité.

oVulnérabilité de l'application

oVulnérabilité du système d'exploitation

•Première apparition : date et heure auxquelles la vulnérabilité a été détectée pour la première fois sur le périphérique

•Type de système d'exploitation : Windows, Linux ou macOS

Aperçu de la vulnérabilité

Cliquez sur le nom d'une application pour afficher les détails de la vulnérabilité dans un panneau latéral. La manipulation de l'aperçu de la vulnérabilité comprend :

•![]() Suivant : affiche la vulnérabilité suivante dans le panneau latéral d'aperçu de la vulnérabilité

Suivant : affiche la vulnérabilité suivante dans le panneau latéral d'aperçu de la vulnérabilité

•![]() Précédent : affiche la vulnérabilité précédente dans le panneau latéral d'aperçu de la vulnérabilité

Précédent : affiche la vulnérabilité précédente dans le panneau latéral d'aperçu de la vulnérabilité

•![]() Gérer le contenu des détails de la vulnérabilité : gère la façon dont les sections du panneau latéral d'aperçu de la vulnérabilité sont affichées et dans quel ordre

Gérer le contenu des détails de la vulnérabilité : gère la façon dont les sections du panneau latéral d'aperçu de la vulnérabilité sont affichées et dans quel ordre

•![]() Fermer : ferme le panneau latéral d'aperçu de la vulnérabilité

Fermer : ferme le panneau latéral d'aperçu de la vulnérabilité

Pour plus d'informations, reportez-vous à la liste des applications couvertes dans Vulnérabilités.

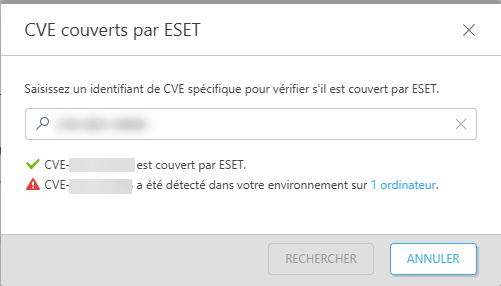

CVE couverts par ESET

Vous pouvez rapidement vérifier si le système Gestion des vulnérabilités et des correctifs peut couvrir certaines vulnérabilités.

•Cliquez sur le bouton Vérifier la couverture CVE, saisissez l'ID de CVE, puis cliquez sur le bouton Rechercher

Vous obtiendrez une réponse indiquant si ESET peut couvrir la vulnérabilité, si la vulnérabilité est présente dans votre environnement réseau et sur combien d'ordinateurs. Vous pouvez cliquer sur le lien du ou des ordinateurs pour afficher la liste des ordinateurs contenant la vulnérabilité spécifiée (ID de CVE).

Corriger la vulnérabilité

Lorsqu'il existe un correctif pour la vulnérabilité en question, vous pouvez l'appliquer immédiatement :

•Cliquez sur une ligne, puis sélectionnez Corriger la vulnérabilité.

•Sélectionnez une ou plusieurs lignes, cliquez sur le bouton Actions, puis sélectionnez Corriger la vulnérabilité.

L'exécution de la tâche Appliquer le correctif d'application est planifiée dès que possible.

La correction de la vulnérabilité n'est prise en charge que pour les ordinateurs exécutant : •ESET Endpoint Security pour Windows version 10.1+ •ESET Endpoint Antivirus pour Windows version 10.1+ •ESET Server Security for Microsoft Windows Server version 11.0+ |

Activer/Désactiver la notification de la vulnérabilité

Vous pouvez mettre en silencieux ou annuler la mise en silencieux des vulnérabilités de plusieurs façons différentes :

•Cliquez sur une ligne, puis sélectionnez Mettre en silencieux la vulnérabilité/Annuler la mise en silencieux de la vulnérabilité.

•Sélectionnez une ou plusieurs lignes, cliquez sur le bouton Actions, puis sélectionnez Mettre en silencieux la vulnérabilité/Annuler la mise en silencieux de la vulnérabilité.

La vulnérabilité en mode silencieux possède un indicateur de mode silencieux. L'objectif de l'état Mode silencieux est le suivant :

•Exclure la vulnérabilité du nombre d'un ordinateur spécifique dans la colonne Vulnérabilités de la section Ordinateurs. Si une vulnérabilité est en mode silencieux, le nombre total de vulnérabilités de l'appareil diminue.

•Supprimer l'impact sur les statistiques associées dans le tableau de bord Gestion des vulnérabilités et des correctifs ESET. La vulnérabilité en mode silencieux n'est pas prise en compte dans l'analyse des données et la représentation sur le tableau de bord.

Analyse des vulnérabilités

Vous pouvez rapidement analyser un appareil sélectionné pour détecter les vulnérabilités et les correctifs manquants :

•Dans Vulnérabilités, cliquez sur la ligne de l'ordinateur et sélectionnez Ordinateur > Analyser l'appareil > Analyse des vulnérabilités.

•Dans Ordinateurs, cliquez sur la ligne de l'ordinateur, puis sélectionnez Analyser l'appareil > Analyse des vulnérabilités.

•Dans Ordinateurs, sélectionnez l'ordinateur et cliquez sur le bouton Actions, puis sélectionnez Analyser l'appareil > Analyse des vulnérabilités.

•Dans Ordinateurs ou Vulnérabilités, sélectionnez n'importe quel groupe, cliquez sur ![]() , puis sélectionnez Tâches > Analyse > Analyse des vulnérabilités.

, puis sélectionnez Tâches > Analyse > Analyse des vulnérabilités.

La tâche Lancer l'analyse des vulnérabilités est planifiée pour s'exécuter dès que possible.

La tâche peut solliciter davantage les ressources de l'appareil pendant 10 minutes. |

Désactiver les paramètres

Vous pouvez désactiver les paramètres à l'aide du bouton d'activation/désactivation ![]() .

.

Vous pouvez créer un modèle de rapport avec des données de vulnérabilité, puis ajouter le rapport au tableau de bord.

Pour plus d'informations, consultez FAQ sur la Gestion des vulnérabilités et des correctifs.