Patch-Management

Das Patch-Management stellt sicher, dass Systeme und Anwendungen vor bekannten Schwachstellen und Exploits geschützt sind. Im Abschnitt Patch-Management werden alle verfügbaren Patches aufgelistet, um erkannte Schwachstellen zu beheben und die Behebung durch automatisierte Software-Updates zu vereinfachen. Mit Patching-Optionen können Sie sicherstellen, dass Ihre Endpoints immer zeitnah die neuesten Sicherheitspatches erhalten.

Voraussetzungen Um ESET Vulnerability & Patch Management anzeigen und aktivieren zu können, benötigen Sie eine der folgenden Stufen: •ESET PROTECT Elite •ESET PROTECT Complete •ESET PROTECT MDR •ESET PROTECT MDR Ultimate Sie können ESET Vulnerability & Patch Management auf Computern aktivieren, auf denen Folgendes ausgeführt wird: •ESET Management Agent Version 10.1+ •ESET Endpoint Security für Windows Version 10.1+ •ESET Endpoint Antivirus für Windows Version 10.1+ •ESET Server Security for Microsoft Windows Server version 11.0+ •ESET Mail Security for Microsoft Exchange Server 11.0+ •ESET Security for Microsoft SharePoint Server 11.0+ •ESET Endpoint Security für macOS Version 8.0+ •ESET Endpoint Antivirus für Linux Version 11.0+ (Patch-Management ab Version 12.0 verfügbar) Die Erkennung von Schwachstellen wird derzeit nur für die folgenden Betriebssysteme unterstützt: ✓Ubuntu Desktop 20.04 LTS ✓Ubuntu Desktop 22.04 LTS ✓Ubuntu Desktop 24.04 LTS ✓Red Hat Enterprise Linux 8 mit installierter unterstützter Desktop-Umgebung ✓Red Hat Enterprise Linux 9 mit installierter unterstützter Desktop-Umgebung ✓Linux Mint 20 ✓Linux Mint 21.1, Linux Mint 21.2 •ESET Server Security für Linux Version 11.0+ (Patch-Management ab Version 12.0 verfügbar) |

ESET Vulnerability & Patch Management ist auch als separates Add-on für ESET PROTECT Entry und ESET PROTECT Advanced erhältlich. |

ESET Vulnerability & Patch Management wird für Windows-Geräte mit ARM-Prozessoren nicht unterstützt. |

|

ESET Bridge hat keinen Einfluss auf das Melden von Schwachstellen. ESET Bridge blockiert den Netzwerkverkehr für das Patch-Management, wenn das ESET Vulnerability & Patch Management deaktiviert ist. Wenn Sie die Policy für das Schwachstellen- und Patch-Management auf verwaltete Computer und den Computer anwenden, auf dem ESET Bridge ausgeführt wird, lässt ESET Bridge (Version 3 und höher) automatisch den Netzwerkverkehr für das Patch-Management zu, indem die ACL-Regeln (Access Control List) deaktiviert werden. ESET PROTECT wird zu einem offenen Proxy, der das Routing des gesamten Netzwerkverkehrs ermöglicht: •In den Computerdetails in der ESET PROTECT Web-Konsole wird die Warnung Zugriffsbeschränkungen sind deaktiviert angezeigt. Sie können die Warnung ausblenden, indem Sie die Option Offenen Proxy melden in der ESET Bridge Policy > Berichterstellung deaktivieren. •Wir empfehlen, eine Proxy-Authentifizierung einzurichten, um die Netzwerksicherheit zu verbessern. |

Das Patch-Management wird während der Aktivierung des Schwachstellen- und Patch-Managements aktiviert.

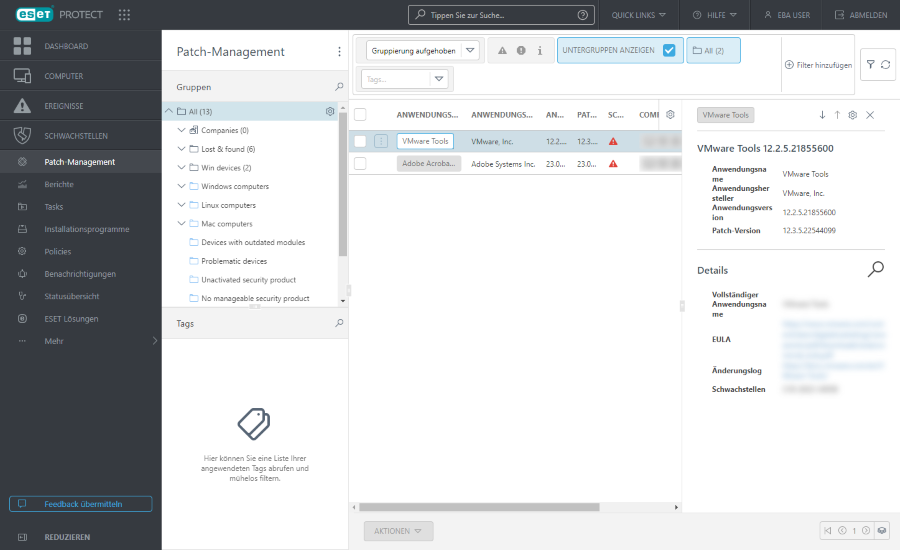

Patch-Management anzeigen

Sie können das Patch-Management auf verschiedenen Wegen öffnen:

•Klicken Sie im Hauptmenü auf Patch-Management, um den Abschnitt Patch-Management zu öffnen und eine Liste der Patches anzuzeigen.

•Klicken Sie auf Computer, wählen Sie Details in der Kachel Schwachstellen- und Patch-Management aus und klicken Sie auf Patches anzeigen, um den Abschnitt Patch-Management zu öffnen.

Ansicht gruppieren

Wählen Sie eine der folgenden Optionen im Dropdownmenü aus, um die Patches zu gruppieren:

•Nicht gruppniert: Standardansicht

•Gruppieren nach (Anwendungsname) – Klicken Sie in der gruppierten Ansicht auf eine Anwendungszeile und dann auf Geräte anzeigen, um Geräte (Computer) anzuzeigen, auf die ein Patch angewendet wird.

Filtern der Ansicht

Klicken Sie auf Filter hinzufügen, um Filter hinzuzufügen:

1.In einigen Filtern können Sie den Operator auswählen, indem Sie auf das Operatorsymbol neben dem Filternamen klicken (die verfügbaren Operatoren hängen vom Filtertyp ab):

Gleich oder Enthält

Nicht gleich oder Enthält nicht

Größer oder gleich

Kleiner oder gleich

2.Wählen Sie eines oder mehrere Elemente aus der Liste aus. Geben Sie eine Suchzeichenfolge ein oder wählen Sie Elemente im Dropdownmenü in den Filterfeldern aus.

3.Drücken Sie die Eingabetaste. Aktive Filter werden in blau hervorgehoben.

•Anwendungsname – Der Name der Anwendung zusammen mit der Schwachstelle

•Anwendungsversion – Die Version der Anwendung, die die Schwachstelle verursacht

•Patch-Version – Patch-Version

•Schweregrad – Schweregrad, zum Beispiel Information, Warnung oder Kritisch

•Computername – Der Name des betroffenen Computers

•Anwendungsanbieter: Der Name des Anwendungsanbieters

Seitenbereich mit Details

Klicken Sie auf einen Anwendungsnamen, um Details zur Anwendung in einem Seitenbereich anzuzeigen. Aktionen in der Anwendungsvorschau:

•![]() Weiter – Zeigt die nächsten Anwendungsdetails im Seitenbereich an

Weiter – Zeigt die nächsten Anwendungsdetails im Seitenbereich an

•![]() Zurück – Zeigt die vorherigen Anwendungsdetails im Seitenbereich an

Zurück – Zeigt die vorherigen Anwendungsdetails im Seitenbereich an

•![]() Inhalt für Patchdetails verwalten legt fest, wie und in welcher Reihenfolge die Abschnitte im Seitenbereich angezeigt werden

Inhalt für Patchdetails verwalten legt fest, wie und in welcher Reihenfolge die Abschnitte im Seitenbereich angezeigt werden

•![]() Schließen – Schließt den Seitenbereich

Schließen – Schließt den Seitenbereich

Patches bereitstellen

Sie können nur ausgewählte Anwendungen patchen. Das Patching wird nur Apps unterstützt, die für alle Benutzer auf dem Computer installiert sind. Das Patchen von für einzelne Benutzer installierten Apps wird vom Patch-Management derzeit nicht unterstützt. |

Wir empfehlen, das automatische Patch-Management mit einer Policy zu aktivieren. |

Sie können automatische Betriebssystem-Updates aktivieren und die Schweregrade für die Anwendung von Betriebssystem-Updates mit einer Policy auswählen. ESET Endpoint Security für macOS unterstützt derzeit keine Betriebssystem-Scans und -Patches. |

Wenn automatisiertes Patching konfiguriert ist, werden Anwendungs-Patches während der Wartungsfenster automatisch installiert.

Bestimmte Anwendungen können den Computer nach einem Upgrade automatisch neu starten. |

Einige Anwendungen (z. B. TeamViewer) können für eine bestimmte Version lizenziert werden. Prüfen Sie Ihre Anwendungen. Um ein unnötiges Upgrade zu vermeiden, legen Sie beim Erstellen einer Richtlinie die Option Auto-Patch-Strategie > Alle außer ausgeschlossenen Anwendungen patchen fest. |

Alternativ können Sie Patches auch wie folgt bereitstellen:

•Wählen Sie die Anwendungen aus, für die Sie Patches bereitstellen möchten, klicken Sie auf Aktionen und dann auf Aktualisieren.

•Um eine Anwendung auf allen betroffenen Geräten zu patchen, wenden Sie die Ansicht Gruppiert nach (Anwendungsname) an, wählen Sie die Zeile der Anwendung aus, klicken Sie auf ![]() und dann auf Aktualisieren.

und dann auf Aktualisieren.

Nachdem Sie Patches mit der Schaltfläche Aktualisieren bereitgestellt haben, wird automatisch ein neuer Client-Task Anwendungspatch installieren unter Tasks erstellt. Für Endpoints werden die Patches gemäß des in den Policies festgelegten Taskplaners für das Schwachstellen- und Patch-Management angewendet. Auf Servern werden die Patches nach einem 60-sekündigen Countdown installiert und können nicht verschoben werden.

Weitere Informationen finden Sie in den Häufig gestellte Fragen zum Schwachstellen- und Patch-Management.