RADIUS構成

VPNの2FAを設定するには、VPNアプライアンスをRADIUSクライアントとして追加します。

- ESA Webコンソールで、Components > RADIUSに移動し、RADIUSサーバーを選択して、Create Clientをクリックします。

- Basic Settingsセクションで、次の手順を実行します。

- RADIUSクライアントには、簡単に参照できるように覚えやすい名前を付けてください。

- ClientのIP AddressとShared Secretを、VPNアプライアンスの設定に対応するように設定します。IPアドレスは、アプライアンスの内部IPアドレスです。アプライアンスがIPv6経由で通信する場合は、そのIPアドレスと関連するスコープID (インターフェイスID)を使用します。

- 共有シークレットは、アプライアンスで設定する外部認証ツールのRADIUS共有シークレットです。

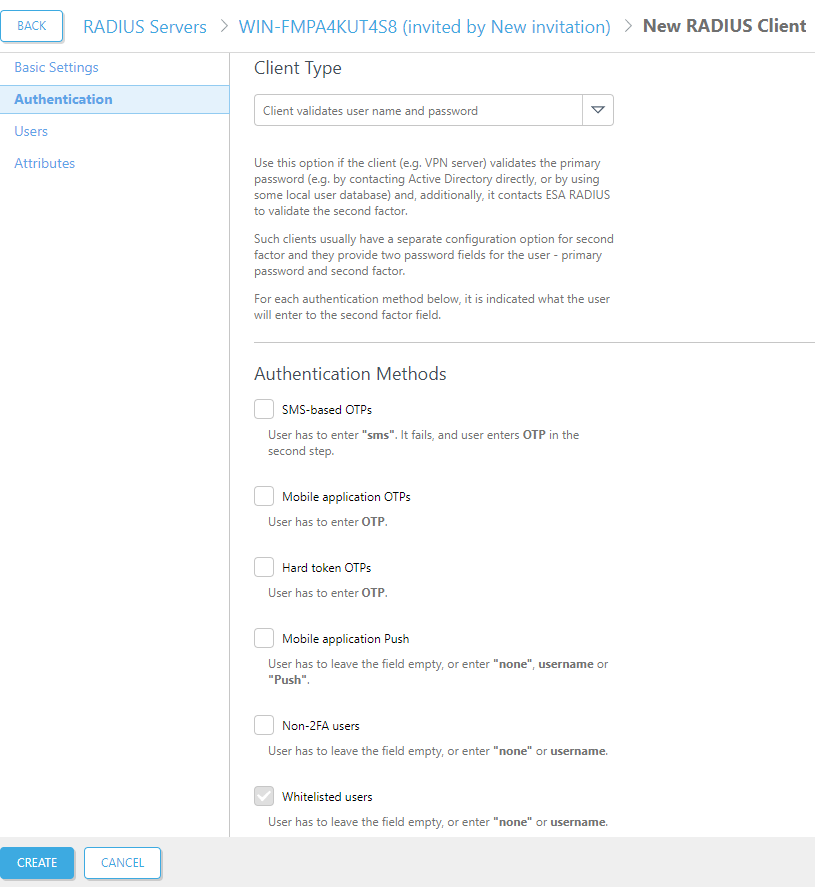

- Authenticationセクションで、次の手順を実行します。

- クライアントタイプを選択します。

- 目的の認証方法を選択します。最適な認証方法は、VPNアプライアンスのメーカーとモデルによって異なります

- 必要に応じて、任意のnon-2FAユーザーにVPNの使用を許可できます。

非二要素認証ユーザー セキュリティグループへのアクセスを制限せずにnon-2FAユーザーがVPNにログインできるようにすると、ドメイン内のすべてのユーザーがVPNを使用してログインできるようになります。この設定の使用は推奨されません。 ESA RADIUSクライアントが、非二要素認証ユーザが汎用資格情報を使用してログインできるように設定されているとします。既定の認証タイプでの自己登録が有効になっている場合、すべてのユーザーは認証のために二要素認証またはMRKを提供するように求められます。 |

- Usersセクションで、Realm選択ボックスからCurrent AD domainまたはCurrent AD domain and domains in trustを選択すると、ユーザーが初めてVPNと2FAを使用して認証するときに、ユーザーのレルム(ドメイン)が自動的に登録されます。また、選択ボックスから特定のレルムを選択すると、すべてのユーザーが同じレルムに登録されます。

- RADIUSクライアントがMessage-Authenticator属性をサポートしている場合は、潜在的なセキュリティリスクと脆弱性(CVE-2024-3596)を緩和するためにRequire Message-Authenticator attributeを選択します

- VPNクライアントで追加のRADIUS属性をESA RADIUSで送信する必要がある場合は、AttributesセクションでAdd Attributeをクリックして設定します。属性の正しい値タイプを選択して、RADIUSコンポーネントが解析できるようにしてください。

- 変更が完了したら、Saveをクリックします。

- RADIUSサーバーを再起動します。

- Windowsサービス(コントロールパネル > 管理ツール > ローカルサービスを表示の下)でESA RADIUS Serviceを見つけます。

- ESA Radius Serviceを右クリックし、コンテキストメニューから再起動を選択します。

プッシュ認証 Mobile Application Push認証方法が有効になっている場合は、VPNサーバーの認証有効期限を2.5分より長く設定します。 |

クライアントタイプオプション

クライアントがユーザー名とパスワードを検証

クライアント(VPNサーバーなど)がプライマリパスワードを検証し(たとえば、Active Directoryに直接接続するか、ローカルユーザーデータベースを使用して)、ESA RADIUSに通信して、2番目の要素を検証する場合は、このオプションを使用します。

通常、このようなクライアントには、2番目の要素に対して個別の設定オプションがあり、ユーザーに2つのパスワードフィールド(第1パスワードと第2要素)を提供します。

使用可能な認証オプションの2番目の要素フィールドにユーザーが入力する内容については、ESA Webコンソールを参照してください。

クライアントがユーザー名とパスワードを検証 - Access-Challengeを使用

クライアント(VPNサーバーなど)がプライマリパスワードを検証し(たとえば、Active Directoryに直接接続するか、ローカルユーザーデータベースを使用して)、ESA RADIUSに通信して、2番目の要素を検証する場合は、このオプションを使用します。 このオプションを使用すると、ESA RADIUSは最初の要素を検証せず、2番目の要素のみを検証します。必要に応じて、2番目の要素を入力するよう求められます。

一部のクライアントのみがこのメカニズム(Access-Challenge応答)をサポートしており、このメカニズムを使用するには正しい構成が必要です。通常、ユーザーに2つのステップを提供します。まず、ユーザーはユーザー名とプライマリパスワードを入力します。2番目のステップでは、ユーザーは必要に応じて2番目の要素を入力します。

使用可能な認証オプションの2番目の要素フィールドにユーザーが入力する内容については、ESA Webコンソールを参照してください。

次のRADIUSクライアントは、RADIUS Access-Challenge機能をサポートしています。

- Pulse Secure (VPN)

- Linux PAM モジュール

Microsoft RRAS RADIUSクライアントは、Access-Challenge機能とともに使用しないでください。