Altre configurazioni RADIUS

Negli esempi riportati di seguito è stato utilizzato un ambiente di dominio Active Directory.

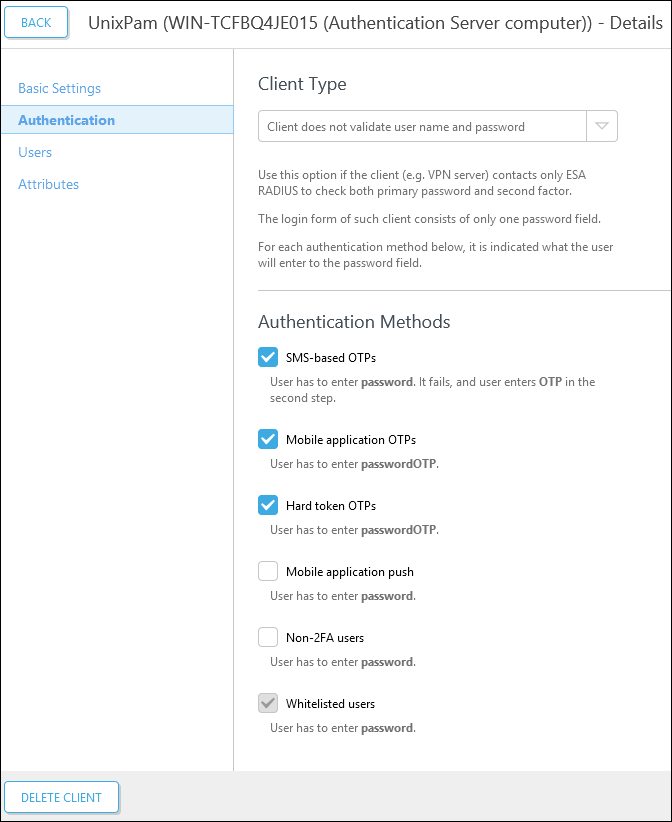

Tipo di client: il client non convalida il nome utente e la password

In caso di impostazione del Client Type (Tipo di client) su Client does not validate username and password (Il client non convalida il nome utente e la password) durante la configurazione di un client RADIUS in ESA Management Tool, entrambi i fattori (nome utente e password come primo fattore e OTP come secondo fattore) sono verificati da ESA:

Successivamente, in /etc/pam.d/sshd (o altra integrazione), aggiungere la seguente riga:

auth required /usr/lib/pam/pam_radius_auth.so

e commentare (posizionare un contrassegno # all'inizio) tutte le altre righe auth.

Verifica richiesta L'amministratore di dominio deve verificare se questo scenario, disabilitando in modo specifico tutti gli altri moduli, è idoneo per la distribuzione. |

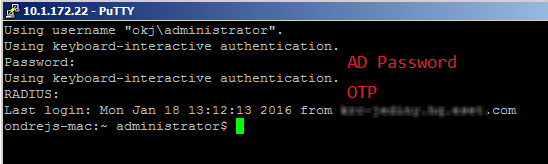

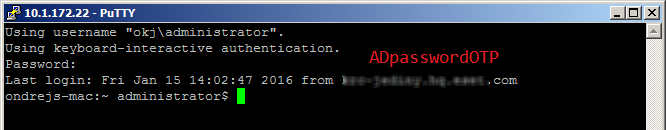

In questo caso, un processo di autenticazione SSH avrà le seguenti caratteristiche:

•Invio della OTP (Password monouso) tramite SMS: al primo tentativo di inserimento della password, all'utente viene richiesta una password AD. Al secondo tentativo di inserimento della password, inserisce la propria OTP (Password monouso)

•Altro tipo di OTP (autenticazione composta): inserire contemporaneamente sia la password AD sia la password OTP come ADpasswordOTP. Per esempio, se la password AD è Test e la password OTP ricevuta è 123456, è necessario inserire Test123456.

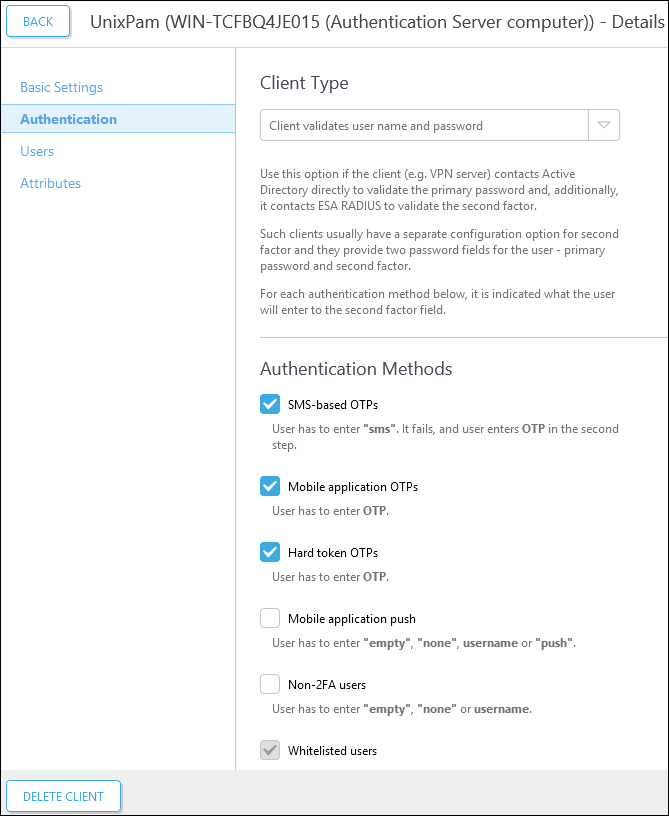

Tipo di client: il client convalida il nome utente e la password

in caso di impostazione del Clien Type (Tipo di client) su Client validates username and password (Il client convalida il nome utente e la password) durante la configurazione di un client RADIUS in ESA Management Tool, il primo fattore (nome utente e password) viene convalidato dall’altro modulo PAM:

In caso di configurazione di RADIUS in base a questa modalità, aggiungere la seguente riga in /etc/pam.d/sshd (o l'integrazione appropriata):

auth required /usr/lib/pam/pam_radius_auth.so force_prompt prompt=RADIUS

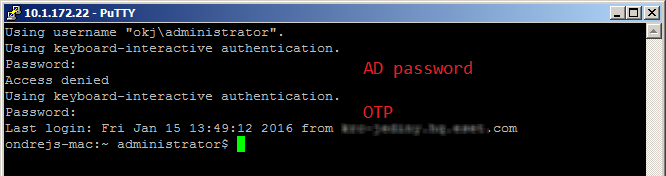

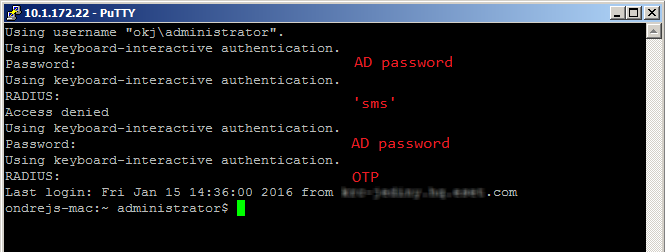

In questo caso, un processo di autenticazione SSH avrà le seguenti caratteristiche:

•i prompt che iniziano con la stringa Password sono gestiti da altri moduli PAM. I prompt che iniziano con la stringa RADIUS sono gestiti dal modulo PAM. Vedere l'argomento “prompt=RADIUS” nel codice di esempio precedente

•SMS: alla prima richiesta, un utente deve inserire la propria password AD. Alla seconda richiesta, è necessario inserire il testo “sms” (senza apostrofi). Alla terza richiesta, è necessario inserire la password AD. Alla quarta richiesta, è necessario inserire la OTP (Password monouso) ricevuta

•Altro tipo di OTP (Password monouso) (OTP (Password monouso) ricevuta tramite applicazione mobile o hard token): inserire la password AD al primo tentativo. Al secondo tentativo, inserire la OTP (Password monouso).