Configuration RADIUS

Pour configurer l’authentification à 2 facteurs (2FA) pour votre VPN, ajoutez votre appliance VPN en tant que client RADIUS :

1.Dans ESA Web Console, accédez à Components (Composants) > RADIUS, sélectionnez un serveur RADIUS, puis cliquez sur Create new RADIUS client (Créer un client RADIUS).

2.Dans la section Paramètres de base, procédez comme suit :

a.Donnez au client RADIUS un nom mémorable pour pouvoir le retrouver facilement.

b.Configurez l’adresse IP (IP Address) et le secret partagé (Shared Secret) pour le Client afin qu’ils correspondent à ceux configurés pour votre appliance VPN. L’adresse IP est l’adresse IP interne de votre appliance. Si votre appliance communique via IPv6, utilisez cette adresse IP avec l’ID d’étendue associé (ID d’interface).

c.Le secret partagé est le secret partagé RADIUS pour l’authentificateur externe que vous allez configurer sur votre appliance.

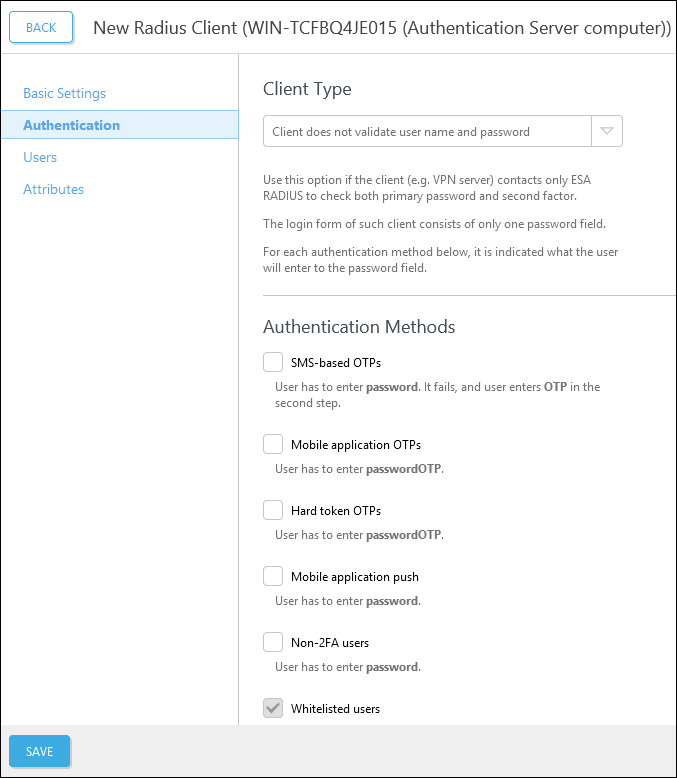

3.Dans la section Authentication (Authentification), procédez comme suit :

a.Sélectionnez le type de client.

b.Sélectionnez la méthode d’authentification souhaitée. La méthode d’authentification optimale dépend de la marque et du modèle de votre appliance VPN. Consultez les directives d’intégration de VPN ESA dans la base de connaissances ESET pour en savoir plus.

c.Si vous le souhaitez, vous pouvez autoriser n’importe quel utilisateur n’utilisant pas l’authentification à 2 facteurs (non-2FA) à utiliser le VPN.

Utilisateurs n’utilisant pas l’authentification à 2 facteurs Si vous autorisez les utilisateurs n’utilisant pas l’authentification à 2 facteurs (non-2FA) à se connecter au VPN sans restreindre l’accès à un groupe de sécurité, tous les utilisateurs du domaine pourront se connecter à l’aide du VPN. L’utilisation de cette configuration n’est pas recommandée. Supposons qu’un client ESA RADIUS soit configuré pour permettre aux utilisateurs n’utilisant pas l’authentification à 2 facteurs de se connecter à l’aide de leurs identifiants génériques. Si l’auto-inscription avec un type d’authentification par défaut est activée, tous les utilisateurs seront invités à fournir une authentification à 2 facteurs ou une clé de récupération principale pour s’authentifier. |

4.Dans la section Users (Utilisateurs), dans la zone de sélection Realm (Domaine), sélectionnez Current AD domain (Domaine AD actuel) ou Current AD domain and domains in trust (Domaine AD actuel et domaines de confiance) pour que le domaine de l’utilisateur soit automatiquement enregistré lorsque l’utilisateur s’authentifie pour la première fois à l’aide du VPN et de l’authentification à 2 facteurs (2FA). Vous pouvez également sélectionner un domaine spécifique dans la zone de sélection pour que tous les utilisateurs soient enregistrés dans le même domaine.

5.Si votre client RADIUS prend en charge l'attribut Message-Authenticator, sélectionnez Require Message-Authenticator attribute (exiger l'attribut Message-Authenticator) pour atténuer les risques de sécurité et les vulnérabilités potentielles (CVE-2024-3596)

6.Si votre client VPN nécessite l'envoi d'attributs RADIUS supplémentaires par ESA RADIUS, dans la section Attributes (Attributs), cliquez sur Add (Ajouter) pour les configurer. Veillez à sélectionner le type de valeur correct pour votre attribut afin que le composant RADIUS puisse l'analyser.

7.Lorsque vous avez terminé d’apporter des modifications, cliquez sur Save (Enregistrer).

8.Redémarrez le serveur RADIUS.

a.Localisez ESA RADIUS Service dans les services Windows (sous Panneau de configuration > Outils d’administration > Afficher les services locaux).

b.Cliquez avec le bouton droit sur ESA Radius Service, puis sélectionnez Redémarrer dans le menu contextuel.

Authentification push Si la méthode d’authentification push par application mobile (Mobile Application Push) est activée, définissez le délai d’expiration de l’authentification de votre serveur VPN sur plus de 2,5 minutes. |

Options de type de client

•Le client ne valide pas le nom d’utilisateur et le mot de passe

•Le client valide le nom d’utilisateur et le mot de passe

•Utiliser la fonction Access-Challenge de RADIUS

•Le client ne valide pas le nom d’utilisateur et le mot de passe - éviter les mots de passe composés

Plus d’informations sur les options de type de client

Les clients RADIUS suivants prennent en charge la fonctionnalité Access-Challenge de RADIUS :

▪Pulse Connect Secure (anciennement Junos Pulse (VPN))

▪Linux PAM module

Le client RADIUS Microsoft RRAS ne doit pas être utilisé avec la fonctionnalité Access-Challenge.