Configuración de RADIUS

Con el objetivo de configurar 2FA para su VPN, agregue su aparato VPN como cliente RADIUS:

1.En ESA Web Console, vaya a Components > RADIUS, seleccione un servidor RADIUS y haga clic en Create new RADIUS client.

2.En la sección Configuración básica:

a.Otorgue un nombre que se pueda recordar al cliente RADIUS para que sea más fácil consultarlo después.

b.Configure IP Address y Shared Secret para el Client, de manera tal que se correspondan con la configuración de su aparato VPN. La dirección IP es la dirección IP interna de su aparato. Si su aparato se comunica a través de IPv6, utilice esa dirección IP junto con el ID de alcance (ID de interfaz) relacionado.

c.El secreto compartido es el secreto compartido de RADIUS para el autenticador externo que configurará en el aparato.

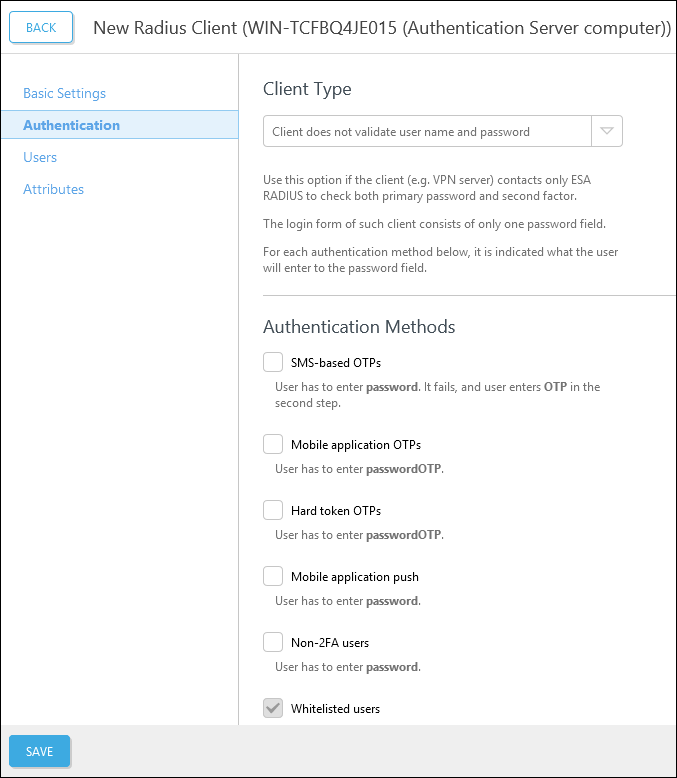

3.En la sección Authentication:

a.Seleccione el Tipo de cliente.

b.Seleccione el método de autenticación deseado. El método de autenticación óptimo depende de la marca y el modelo de su aparato VPN. Consulte Instrucciones de integración de la VPN de ESA para obtener más información en la base de conocimiento de ESET.

c.De manera opcional, puede permitir que cualquier usuario non-2FA utilice la VPN.

Usuarios que no tienen 2FA Permitir que usuarios non-2FA inicien sesión en VPN sin restringir el acceso a un grupo de seguridad permitirá que todos los usuarios en el dominio inicien sesión por medio de VPN. No se recomienda usar dicha configuración. El cliente RADIUS de ESA se ha configurado para permitir que los usuarios que no tengan 2FA inicien sesión con sus credenciales genéricas. Si está habilitada la autoinscripción con cualquier tipo de autenticación predeterminado, se solicita a todos los usuarios que proporcionen 2FA o MRK para la autenticación. |

4.En la sección Users, en el cuadro de selección Realm, seleccione Current AD domain o Current AD domain and domains in trust para que el ámbito (dominio) del usuario se registre de manera automática cuando el usuario se autentica por primera vez con VPN y 2FA. O bien, seleccione un ámbito específico del cuadro de selección para que todos los usuarios se registren en el mismo ámbito.

5.Si el cliente RADIUS admite el atributo Message-Authenticator (Autenticador de mensaje), seleccione Require Message-Authenticator attribute (Requerir atributo Autenticador de mensaje) para mitigar posibles riesgos y vulnerabilidades de seguridad (CVE-2024-3596)

6.Si su cliente VPN requiere que los atributos adicionales RADIUS se envíen a través de ESA RADIUS, en la sección Attributes (Atributos), haga clic en Add (Agregrar) para configurarlos. Recuerde seleccionar el tipo de valor correcto del atributo para que el componente RADIUS pueda analizarlo.

7.Una vez finalizados los cambios, haga clic en Save.

8.Reinicie el servidor RADIUS.

a.Busque el ESA RADIUS Service en los servicios de Windows (en Panel de control > Herramientas administrativas > Ver servicios locales).

b.Haga clic con el botón secundario en ESA Radius Service y seleccione Reiniciar en el menú contextual.

Autenticación push Si el método de autenticación Mobile Application Push está habilitado, configure el tiempo de caducidad de la autenticación de su servidor VPN a más de 2,5 minutos. |

Opciones de tipo de cliente

•El cliente no valida el nombre de usuario ni la contraseña

•El cliente valida el nombre de usuario y la contraseña

•Use la función de desafío de acceso de RADIUS

•El cliente no valida el nombre de usuario ni la contraseña, evitar el compuesto

Más información sobre las opciones de Tipo de cliente

Los siguientes clientes RADIUS son compatibles con la función de desafío de acceso de RADIUS:

▪Pulse Connect Secure (anteriormente Junos Pulse (VPN))

▪Linux PAM módulo

El cliente RADIUS de Microsoft RRAS no debe utilizarse con la función Desafío de acceso.