Controllo

Il Controllo su richiesta rappresenta un componente importante di ESET Mail Security. Viene utilizzato per eseguire il controllo di file e di cartelle sul computer in uso. Per garantire la sicurezza della rete, è essenziale che i controlli del computer non vengano eseguiti semplicemente quando si sospetta un'infezione ma periodicamente, nell'ambito delle misure di sicurezza abituali.

Si consiglia di eseguire controlli approfonditi periodici (ad esempio, una volta al mese) del sistema allo scopo di rilevare virus non trovati dalla Protezione file system in tempo reale. Ciò può verificarsi in caso di infiltrazione di una minaccia se la protezione file system in tempo reale è disattivata, il motore di rilevamento non è stato aggiornato o il file non è stato rilevato nel momento in cui è stato salvato sul disco.

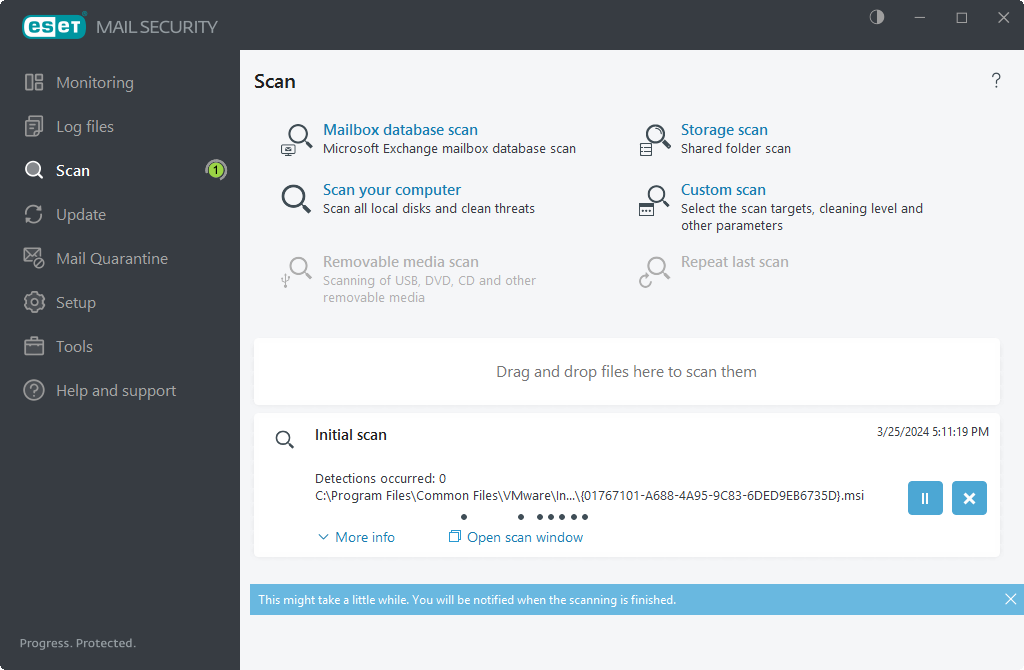

Selezionare i controlli su richiesta disponibili per ESET Mail Security:

Controllo database caselle di posta

Consente all'utente di eseguire un controllo del database su richiesta. È possibile scegliere di controllare Cartelle pubbliche, server di posta e Caselle di posta. È inoltre possibile utilizzare la Pianificazione attività per eseguire il controllo del database a un'ora o durante un evento specifico.

In caso di esecuzione di Microsoft Exchange Server 2007, 2010, 2013 o 2016, è possibile scegliere tra la Protezione database casella di posta e il Controllo database su richiesta. È possibile attivare un solo tipo di protezione alla volta. Se si decide di utilizzare il Controllo database su richiesta, sarà necessario disattivare l'integrazione della Protezione database casella di posta in Configurazione avanzata sotto a Server. In caso contrario, il Controllo database su richiesta non sarà disponibile. |

Controllo della casella di posta Microsoft 365

Consente all’utente di controllare le caselle di posta remote negli ambienti ibridi di Microsoft 365.

Controllo archiviazione

Consente di eseguire il controllo di tutte le cartelle condivise sul server locale. Se il Controllo archiviazione non è disponibile, non sono presenti cartelle condivise sul server.

Controllo computer

Consente di avviare velocemente un controllo del computer e di pulire i file infetti senza l'intervento dell'utente. Il vantaggio della funzione Controllo computer consiste nella facilità di utilizzo e nel fatto che non è richiesta una configurazione di controllo dettagliata. Il Controllo consente di effettuare un controllo di tutti i file presenti nelle unità locali, nonché di pulire o eliminare automaticamente le infiltrazioni rilevate. Il livello di pulizia viene impostato automaticamente sul valore predefinito. Per ulteriori informazioni sui tipi di pulizia, consultare il paragrafo Pulizia.

È consigliabile eseguire un controllo del computer almeno una volta al mese. Il controllo può essere configurato come attività pianificata. |

Controllo personalizzato

Il controllo personalizzato è una soluzione ottimale se si desidera specificare parametri di controllo quali destinazioni di controllo e metodi di controllo. Il Controllo personalizzato consente di configurare in dettaglio i parametri di controllo. Le configurazioni possono essere salvate su profili di controllo definiti dall'utente, che possono risultare utili se il controllo viene eseguito ripetutamente utilizzando gli stessi parametri.

Controllo supporti rimovibili

Simile al Controllo intelligente: consente di lanciare velocemente un controllo dei supporti rimovibili (come ad esempio CD/DVD/USB) collegati al computer. Questa opzione può rivelarsi utile in caso di connessione di una memoria USB a un computer e nel caso in cui si desideri ricercare malware e altre potenziali minacce. Questo tipo di controllo può anche essere avviato facendo clic su Controllo personalizzato, quindi selezionando Supporti rimovibili nel menu a discesa Destinazioni di controllo e facendo clic su Controllo.

Controllo Hyper-V

Questa opzione è visibile nel menu solo se Hyper-V Manager è installato sul server su cui è in esecuzione ESET Mail Security. Hyper-V consente il controllo dei dischi delle macchine virtuali (VM) sul server Microsoft Hyper-V senza che sia necessario installare alcun "Agente" sulle macchine.

Ripeti ultimo controllo

Ripete il funzionamento dell'ultimo controllo utilizzando esattamente le stesse impostazioni.

La funzione Ripeti ultimo controllo non è disponibile se è presente il Controllo database su richiesta. |

È possibile utilizzare le opzioni e visualizzare ulteriori informazioni sugli stati del controllo:

Trascina file |

È anche possibile trascinare i file nella finestra del controllo ESET Mail Security. I file saranno controllati immediatamente alla ricerca di virus. |

|---|---|

Ignora/Ignora tutto |

Consente di ignorare determinati messaggi. |

Stati del controllo |

Mostra lo stato del controllo iniziale. Questo controllo è stato completato o interrotto dall’utente. |

Consente di visualizzare informazioni più dettagliate. |

|

Ulteriori informazioni |

Durante un controllo consente di visualizzare alcuni dettagli, tra cui l’Utente che ha eseguito il controllo, il numero di Oggetti controllati e la Durata del controllo. Se è in esecuzione il Controllo del database su richiesta, sarà possibile visualizzare l’utente che ha eseguito il controllo e non l’Account di controllo del database utilizzato per effettuare la connessione agli EWS ("Exchange Web Services") durante il processo di controllo. |

Nella finestra di avanzamento del controllo vengono mostrati lo stato attuale del controllo e informazioni sul numero di file rilevati che contengono codice dannoso. |