Il motore di rilevamento offre protezione dagli attacchi di sistemi dannosi controllando file, e-mail e comunicazioni di rete. In caso di rilevamento di un oggetto classificato come malware, verrà avviata la correzione. Il motore di rilevamento è in grado di eliminarlo bloccandolo in un primo momento, quindi intraprendendo azioni quali pulizia, rimozione o spostamento in quarantena.

Protezione apprendimento automatico e in tempo reale

Il machine learning avanzato, che fa ora parte del motore di rilevamento come livello avanzato di protezione, ne migliora le prestazioni in termini di rilevamento. Per ulteriori informazioni su questo tipo di protezione, consultare il glossario . È possibile configurare i livelli di creazione di report e di protezione delle seguenti categorie:

Malware

Un virus è un frammento di codice dannoso anteposto o allegato ai file esistenti sul computer. Tuttavia, il termine “virus” è spesso utilizzato in modo non consono. Il “malware” (software dannoso) rappresenta un termine più accurato. Il rilevamento malware viene eseguito dal modulo del motore di rilevamento insieme al componente riconoscimento automatico. Per ulteriori informazioni su questi tipi di applicazione, consultare la relativa voce del glossario.

Applicazioni potenzialmente indesiderate (PUA)

Un'applicazione potenzialmente indesiderata è un software con finalità non necessariamente illecite che, tuttavia, potrebbe installare altri software indesiderati, modificare il comportamento dei dispositivi digitali, eseguire attività non approvate o previste dall'utente o avere altri obiettivi poco chiari.

Questa categoria include: software di annunci pubblicitari, wrapper di download, varie barre degli strumenti dei browser, software con comportamenti ingannevoli, bundleware, trackware, ecc. Per ulteriori informazioni su questi tipi di applicazione, consultare la relativa voce del glossario.

Applicazioni potenzialmente sospette

Software compresso con strumenti di compressione o protettori solitamente utilizzati allo scopo di prevenire tentativi di decodificazione o di offuscamento dei contenuti dei file eseguibili (che nascondono ad esempio la presenza dei malware) attraverso metodi proprietari di compressione e/o crittografia.

Questa categoria include: tutte le applicazioni sconosciute compresse con strumenti di compressione o protettori solitamente utilizzati per la compressione dei malware.

Applicazioni potenzialmente pericolose

Questa classificazione viene utilizzata per software commerciali legittimi che potrebbero essere utilizzati in modo non conforme per scopi illegittimi. Le applicazioni pericolose sono software commerciali legittimi che potrebbero essere utilizzati in modo non corretto per scopi illegittimi.

Questa categoria include: strumenti di cracking, generatori di chiavi di licenza, strumenti di hackeraggio, strumenti di accesso o controllo remoto, applicazioni di password-cracking, keylogger, ecc. (programmi che registrano le battute digitate da un utente). Questa opzione è disattivata per impostazione predefinita.

Per ulteriori informazioni su questi tipi di applicazione, consultare la relativa voce del glossario.

Leggere quanto segue prima di modificare una soglia (o livello) per la categoria Creazione di report o Protezione:

La creazione di report viene eseguita dal motore di rilevamento e dal componente di machine learning. È possibile impostare la soglia di creazione di report in base alle proprie esigenze e all'ambiente. Non è disponibile una singola configurazione corretta. Pertanto, si consiglia di monitorare il comportamento all'interno dell'ambiente e di stabilire se è più idonea un'impostazione di Creazione di report diversa.

La creazione di report non intraprende alcuna azione con gli oggetti, ma passa le informazioni a un rispettivo livello di protezione e il livello di protezione intraprende azioni di conseguenza.

Aggressivo

|

Creazione di report configurata su un livello massimo di sensibilità. Vengono segnalati altri rilevamenti. Sebbene l'impostazione aggressiva possa sembrare più sicura, può essere spesso eccessivamente sensibile, il che potrebbe addirittura essere controproducente.

|

|

L'impostazione aggressiva potrebbe falsamente identificare gli oggetti come dannosi e l'azione verrà intrapresa con tali oggetti (in base alle impostazioni di protezione).

|

|

Bilanciamento

|

Questa impostazione rappresenta un bilanciamento ottimale tra le prestazioni e l'accuratezza dei tassi di rilevamento e il numero di oggetti segnalati erroneamente.

|

Attenzione

|

Creazione di report configurata per ridurre al minimo gli oggetti identificati erroneamente, mantenendo allo stesso tempo un livello di protezione sufficiente. Gli oggetti vengono segnalati solo in caso di evidenti probabilità e di corrispondenza con il comportamento del malware.

|

Disattivato

|

La creazione di report non è attiva. Non sono stati trovati, segnalati o puliti rilevamenti.

|

|

La segnalazione di malware non può essere disattivata, pertanto, l'impostazione Off non è disponibile per i malware.

|

|

Se si desidera Ripristinare i valori predefiniti delle impostazioni in questa sezione, fare clic sulla freccia “a U” accanto all'intestazione della sezione. Tutte le eventuali modifiche apportate in questa sezione andranno perse.

|

Segnalazione

Eseguito dal motore di rilevamento e dal componente di riconoscimento automatico. La creazione di report non esegue alcuna azione con gli oggetti (questa operazione viene eseguita dal rispettivo livello di protezione).

Protezione

Configurare i parametri in Protezione trasporto posta per influenzare l'azione intrapresa con gli oggetti segnalati. È inoltre possibile configurare una regola personalizzata:

|

|

Esempio di installazione Core:

Obbiettivo: Mettere in quarantena messaggi che contengono malware o allegati protetti con password, danneggiati o crittografati

Creare la seguente regola per la Protezione trasporto posta:

Condizione

Tipo: Risultato controllo antivirus

Operazione: è

Parametro: Infetto - non pulito

Azione

Tipo: Messaggio quarantena

|

Se si desidera Ripristinare le impostazioni predefinite in questa sezione, fare clic sulla freccia “a U” accanto all'intestazione della sezione. Tutte le eventuali modifiche apportate in questa sezione andranno perse.

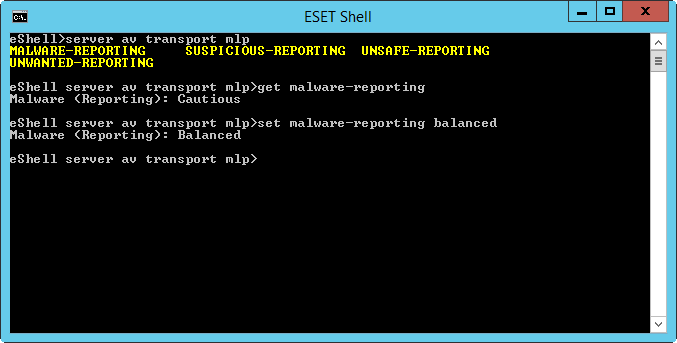

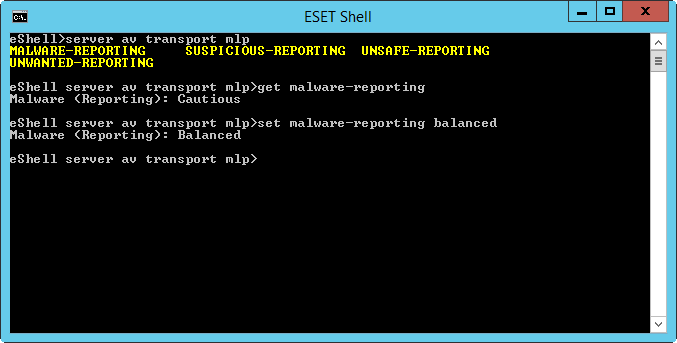

Configurare la protezione riconoscimento automatico utilizzando eShell. Il nome del contesto in eShell è MLP. Aprire eShell in modalità interattiva e accedere a MLP:

server av transport mlp

Vedere qual è l'impostazione di creazione dei report corrente per le applicazioni sospette:

get suspicious-reporting

Se si desidera una creazione di report meno rigorosa, modificare l'impostazione in Prudente:

set suspicious-reporting cautious

|

Segnalazione

Eseguito dal motore di rilevamento e dal componente di riconoscimento automatico. La creazione di report non esegue alcuna azione con gli oggetti (questa operazione viene eseguita dal rispettivo livello di protezione).

Protezione

Configurare i parametri in Protezione database casella di posta per influenzare l'azione intrapresa con gli oggetti segnalati.

Se si desidera Ripristinare le impostazioni predefinite in questa sezione, fare clic sulla freccia “a U” accanto all'intestazione della sezione. Tutte le eventuali modifiche apportate in questa sezione andranno perse.

Configurare la protezione riconoscimento automatico utilizzando eShell. Il nome del contesto in eShell è MLP. Aprire eShell in modalità interattiva e accedere a MLP:

server av database mlp

Vedere qual è l'impostazione di creazione dei report corrente per le applicazioni sospette:

get suspicious-reporting

Se si desidera una creazione di report meno rigorosa, modificare l'impostazione in Prudente:

set suspicious-reporting cautious

|

Segnalazione

Eseguito dal motore di rilevamento e dal componente di riconoscimento automatico. La creazione di report non esegue alcuna azione con gli oggetti (questa operazione viene eseguita dal rispettivo livello di protezione).

Protezione

Configurare i parametri in Controllo database casella di posta su richiesta per influenzare l'azione intrapresa con gli oggetti segnalati.

Se si desidera Ripristinare le impostazioni predefinite in questa sezione, fare clic sulla freccia “a U” accanto all'intestazione della sezione. Tutte le eventuali modifiche apportate in questa sezione andranno perse.

Configurare la protezione riconoscimento automatico utilizzando eShell. Il nome del contesto in eShell è MLP. Aprire eShell in modalità interattiva e accedere a MLP:

server av on-demand mlp

Vedere qual è l'impostazione di creazione dei report corrente per le applicazioni sospette:

get suspicious-reporting

Se si desidera una creazione di report meno rigorosa, modificare l'impostazione in Prudente:

set suspicious-reporting cautious

|