Praca z programem ESET Endpoint Security

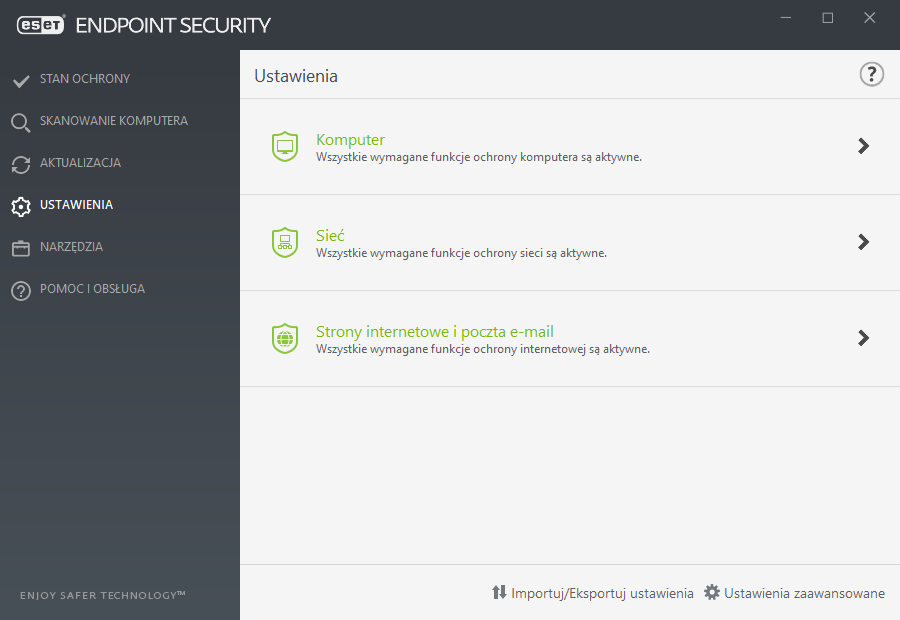

Korzystając z ustawień programu ESET Endpoint Security można skonfigurować odpowiedni poziom ochrony komputera, Internetu, poczty e-mail i sieci.

Podczas tworzenia polityki w konsoli internetowej ESET PROTECT dla każdego ustawienia można wybrać flagę. Ustawienia z flagą wymuszania są priorytetowe i nie mogą zostać zastąpione przez późniejszą politykę (nawet jeśli późniejsza polityka jest opatrzona flagą wymuszania). Gwarantuje to, że to ustawienie nie zostanie zmienione (na przykład przez użytkownika lub przez późniejsze polityki podczas scalania). Więcej informacji w sekcji Flagi w pomocy online oprogramowania ESET PROTECT. |

Menu Ustawienia zawiera następujące sekcje:

- Komputer

- Sieć

- Strony internetowe i poczta e-mail

Sekcja Komputer umożliwia włączanie i wyłączanie następujących komponentów:

- Ochrona systemu plików w czasie rzeczywistym — wszystkie pliki w momencie otwarcia, utworzenia lub uruchomienia na komputerze są skanowane w poszukiwaniu szkodliwego kodu.

- Kontrola dostępu do urządzeń — udostępnia funkcje automatycznej kontroli korzystania z urządzeń (CD, DVD, USB...). Przy użyciu tego modułu można blokować i dostosowywać rozszerzone filtry i uprawnienia oraz określać uprawnienia dostępu użytkowników do danego urządzenia i pracy z nim.

- System HIPS (Host Intrusion Prevention System) — system HIPS monitoruje zdarzenia występujące wewnątrz systemu operacyjnego i reaguje na nie zgodnie z odpowiednio dostosowanym zestawem reguł.

- Zaawansowany skaner pamięci — działa w połączeniu z blokadą programów typu Exploit w celu wzmocnienia ochrony przed szkodliwym oprogramowaniem, które unika wykrycia przez produkty do ochrony przed szkodliwym oprogramowaniem poprzez zastosowanie zaciemniania kodu i/lub szyfrowania. Zaawansowany skaner pamięci jest domyślnie włączony. Więcej informacji na temat ochrony tego typu można znaleźć w słowniczku.

- Blokada programów typu Exploit — ta opcja ma na celu wzmocnienie ochrony typów aplikacji będących często celami ataków, takich jak przeglądarki internetowe, przeglądarki plików PDF, programy poczty e-mail oraz składniki pakietu MS Office. Blokada programów typu Exploit jest domyślnie włączona. Więcej informacji na temat ochrony tego typu można znaleźć w słowniczku.

- Ochrona przed oprogramowaniem wymuszającym okup — kolejna warstwa zabezpieczeń będąca elementem systemu HIPS. Aby ochrona przed oprogramowaniem wymuszającym okup mogła działać, należy włączyć system reputacji ESET LiveGrid®. Dowiedz się więcej na temat ochrony tego typu.

- Tryb prezentacji — funkcja przeznaczona dla użytkowników, którzy wymagają niczym niezakłócanego dostępu do swojego oprogramowania, chcą zablokować wszelkie wyskakujące okna i zależy im na zmniejszeniu obciążenia procesora. Po włączeniu Trybu prezentacji zostanie wyświetlony komunikat ostrzegawczy (potencjalne zagrożenie bezpieczeństwa), a główne okno programu zmieni kolor na pomarańczowy.

W sekcji Sieć można skonfigurować moduły Zapora, Ochrona przed atakami z sieci (IDS) oraz Ochrona przed botnetami.

Sekcja Strony internetowe i poczta e-mail pozwala włączyć lub wyłączyć następujące komponenty programu:

- Bezpieczna przeglądarka — chroni poufne dane podczas przeglądania internetu (na przykład dane finansowe podczas transakcji online).

- Kontrola dostępu do stron internetowych — blokuje strony internetowe, które mogą zawierać obraźliwe materiały. Dodatkowo administratorzy systemu mogą określić preferencje dotyczące dostępu dla 27 wstępnie zdefiniowanych kategorii stron internetowych.

- Ochrona dostępu do stron internetowych — włączenie tej opcji powoduje skanowanie całego ruchu sieciowego wykorzystującego protokoły HTTP i HTTPS w poszukiwaniu szkodliwego oprogramowania.

- Ochrona programów poczty e-mail — monitoruje komunikację odbieraną przy użyciu protokołów POP3 i IMAP.

- Ochrona przed spamem — umożliwia skanowanie w poszukiwaniu niepożądanych wiadomości e-mail lub spamu.

- Ochrona przed atakami typu „phishing” — chroni użytkownika przed próbami pozyskania haseł, danych bankowych lub innych poufnych informacji przez nielegalnie działające strony internetowe podszywające się pod strony internetowe uprawnione do pozyskiwania tego rodzaju informacji.

Aby tymczasowo wyłączyć pojedyncze moduły, należy kliknąć zielony przełącznik ![]() znajdujący się obok wybranego modułu. Należy pamiętać, że taka operacja może zmniejszyć poziom ochrony komputera.

znajdujący się obok wybranego modułu. Należy pamiętać, że taka operacja może zmniejszyć poziom ochrony komputera.

Aby ponownie włączyć ochronę, należy kliknąć czerwony przełącznik ![]() , by przywrócić działanie wyłączonego komponentu zabezpieczeń.

, by przywrócić działanie wyłączonego komponentu zabezpieczeń.

Gdy jest zastosowana polityka ESET PROTECT, obok danego komponentu jest wyświetlana ikona blokady ![]() . Polityka zastosowana przez program ESET PROTECT może zostać zastąpiona lokalnie po uwierzytelnieniu przez zalogowanego użytkownika (na przykład administratora). Więcej informacji zawiera Pomoc online programu ESET PROTECT.

. Polityka zastosowana przez program ESET PROTECT może zostać zastąpiona lokalnie po uwierzytelnieniu przez zalogowanego użytkownika (na przykład administratora). Więcej informacji zawiera Pomoc online programu ESET PROTECT.

Wszystkie mechanizmy ochrony wyłączone w ten sposób zostaną znowu włączone po ponownym uruchomieniu komputera. |

Aby uzyskać dostęp do szczegółowych ustawień poszczególnych komponentów zabezpieczeń, należy kliknąć ikonę koła zębatego ![]() obok konkretnego komponentu.

obok konkretnego komponentu.

Na dole okna ustawień znajduje się kilka dodatkowych opcji. Opcja Importuj/eksportuj ustawienia umożliwia załadowanie ustawień z pliku konfiguracyjnego z rozszerzeniem .xml lub zapisanie bieżących ustawień do takiego pliku. Szczegółowe informacje znajdują się w sekcji Importowanie i eksportowanie ustawień.

Więcej szczegółowych opcji można wyświetlić, klikając pozycję Ustawienia zaawansowane lub naciskając klawisz F5.