Конфігурація RADIUS

Щоб налаштувати автентифікацію 2FA для VPN, додайте програмно-апаратний комплекс VPN як клієнт RADIUS:

1.У ESA Web Console перейдіть у розділ Components > RADIUS, виберіть сервер RADIUS, потім клацніть Create new RADIUS client.

2.У розділі Basic Settings:

a.Виберіть для клієнта RADIUS назву, яка легко запам’ятовується, щоб потім швидко його знайти.

b.Укажіть для Client параметри IP Address й Shared Secret таким чином, щоб вони відповідали конфігурації вашого модуля VPN. Потрібно вказати внутрішню IP-адресу вашого модуля. Якщо модуль обмінюється даними за протоколом IPv6, укажіть IP-адресу у відповідному форматі з пов’язаним ідентифікатором області (ідентифікатором інтерфейсу).

c.У полі Shared Secret укажіть секретний ключ RADIUS для зовнішнього автентифікатора, який ви налаштовуватимете в модулі.

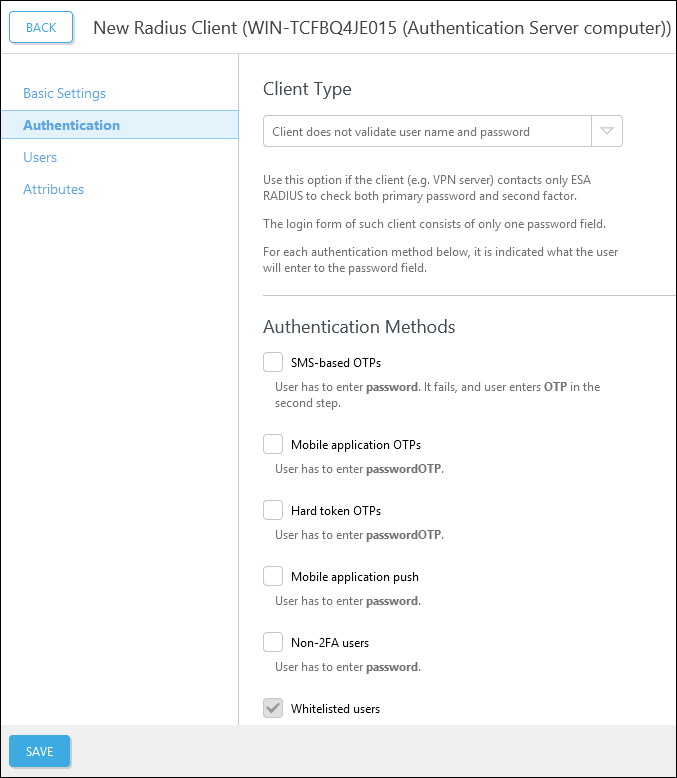

3.У розділі Authentication виконайте наведені нижче дії.

a.Виберіть тип клієнта.

b.Виберіть потрібний метод автентифікації, зважаючи на марку й модель програмно-апаратного комплексу VPN. Докладнішу інформацію див. в базі знань ESET за посиланням ESA VPN integration guidelines (Рекомендації з інтеграції ESA VPN).

c.За потреби можна дозволити будь-яким користувачам non-2FA використовувати VPN.

Користувачі без 2FA Якщо ви дозволяєте користувачам входити в мережу VPN без проходження двофакторної автентифікації, не обмежуючи доступ членами групи безпеки, це означає, що всі користувачі домену зможуть виконувати вхід через VPN. Ми не рекомендуємо використовувати таку конфігурацію. Припустімо, що клієнт ESA RADIUS дозволяє користувачам без 2FA входити за допомогою звичайних облікових даних. Якщо ввімкнено самореєстрацію з будь-яким типом автентифікації за замовчуванням, усім користувачам потрібно буде надати дані 2FA або MRK, щоб автентифікуватися. |

4.У розділі Users виберіть Current AD domain або Current AD domain and domains in trust у полі Realm, щоб область (домен) користувача автоматично реєструвалася, коли він уперше автентифікується через VPN і 2FA. Також у полі можна вибрати область, щоб зареєструвати всіх користувачів в одній області.

5.Якщо ваш клієнт RADIUS підтримує атрибут Message-Authenticator, виберіть Require Message-Authenticator attribute (Вимагати атрибут Message-Authenticator), щоб мінімізувати потенційні ризики для безпеки й уразливості (CVE-2024-3596)

6.Якщо ваш VPN-клієнт вимагає передавати додаткові атрибути RADIUS за допомогою ESA RADIUS, налаштуйте їх, натиснувши Add (Додати) у розділі Attributes (Атрибути). Не забудьте вибрати правильний Value Type (Тип значення) для свого атрибута, щоб компонент RADIUS міг його проаналізувати.

7.Коли все буде готово, натисніть кнопку Save.

8.Перезавантажте сервер RADIUS.

a.Знайдіть ESA RADIUS Service у розділі Windows Services (Control Panel > Administrative Tools > View Local Services).

b.Клацніть правою кнопкою миші ESA Radius Service і виберіть у контекстному меню Restart.

Автентифікація за допомогою push-сповіщення Якщо ввімкнено метод автентифікації Mobile Application Push, для часу дії автентифікації на VPN-сервері задайте значення, яке буде більше 2,5 хвилин. |

Параметри типу клієнта

•Client does not validate user name and password (Клієнт не перевіряє ім’я користувача та пароль)

•Client validates user name and password (Клієнт перевіряє ім’я користувача та пароль)

•Use Access-Challenge feature of RADIUS (Використовувати функцію перевірки доступу в RADIUS)

•Client does not validate user name and password – avoid compound (Клієнт не перевіряє ім’я користувача та пароль (уникати комбінованої автентифікації))

Додаткова інформація про параметри Client Type

Указані нижче клієнти RADIUS підтримують функцію перевірки доступу RADIUS Access-Challenge:

▪Pulse Connect Secure (раніше Junos Pulse (VPN))

▪Linux PAM модуль

Клієнт RADIUS Microsoft RRAS не можна використовувати з функцією перевірки доступу Access-Challenge.