Конфигурация RADIUS

Чтобы конфигурировать 2FA (двухфакторную аутентификацию) для сети VPN, добавьте устройство VPN в качестве клиента RADIUS.

1.В ESA Web Console (Веб-консоль ESA) выберите Components (Компоненты) > RADIUS, а затем — сервер RADIUS и щелкните Create new RADIUS client (Создать новый клиент RADIUS).

2.В разделе Основные настройки:

a.Присвойте клиенту RADIUS запоминающееся имя.

b.Настройте IP Address (IP-адрес) и Shared Secret (Общий секрет) для Client (Клиент) таким образом, чтобы настроенные значения соответствовали конфигурации вашего устройства VPN. IP-адрес — это внутренний IP-адрес вашего устройства. Если обмен данными с устройством осуществляется по IPv6, используйте этот IP-адрес вместе с соответствующим идентификатором области (кодом интерфейса).

c.Общий секрет — это общий секрет RADIUS для внешнего средства аутентификации, которое будет настроено на устройстве.

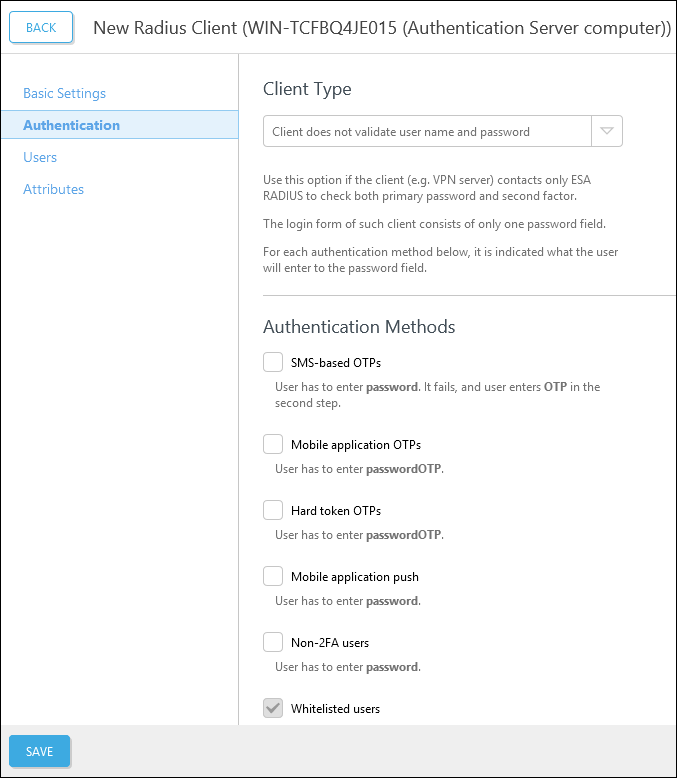

3.В разделе Authentication (Аутентификация):

a.Выберите тип в поле Тип клиента.

b.Выберите нужный метод аутентификации. Оптимальный метод аутентификации зависит от марки и модели устройства VPN. Дополнительные сведения см. в руководстве по интеграции ESA и VPN, доступном в базе знаний ESET.

c.При желании вы можете разрешить любым пользователям non-2FA (без аутентификации) использовать VPN.

Пользователи, не использующие двухфакторную аутентификацию Если не ограничивать доступ с помощью группы безопасности и разрешить пользователям non-2FA входить в VPN, все пользователи в домене смогут входить в систему через VPN. Использовать такую конфигурацию не рекомендуется. Предположим, что клиент ESA RADIUS разрешает пользователям без двухфакторной аутентификации авторизоваться с использованием их обычных учетных данных. Если включена самостоятельная регистрация с помощью любого типа аутентификации по умолчанию, всем пользователям будет предложено проходить аутентификацию с помощью двухфакторной аутентификации или MRK. |

4.Выберите «Users» (Текущий домен AD) или «» (Текущий домен AD и доверенные домены) в поле выбора Realm (Область), чтобы автоматически регистрировать область (домен) пользователя при первой аутентификации пользователя с помощью VPN и 2FA. Как вариант, выберите в поле выбора конкретную область, чтобы регистрировать всех пользователей в одной и той же области.

5.Если ваш клиент RADIUS поддерживает атрибут Message-Authenticator, выберите Require Message-Authenticator attribute (Требовать атрибут Message-Authenticator), чтобы устранить потенциальные угрозы безопасности и уязвимости (CVE-2024-3596).

6.Если ваш VPN-клиент требует отправки дополнительных атрибутов RADIUS из ESA RADIUS, в разделе Attributes (Атрибуты) щелкните Add (Добавить) для их настройки. Не забудьте выбрать для атрибута правильный тип значения, чтобы компонент RADIUS мог его проанализировать.

7.После окончания внесения изменений нажмите Save.

8.Перезапустите сервер RADIUS.

a.Найдите ESA RADIUS Service в списке служб Windows (Панель управления > Администрирование > Локальные службы).

b.Щелкните правой кнопкой мыши ESA Radius Service и выберите команду Restart (Перезапустить) в контекстном меню.

Аутентификация с помощью push-уведомлений Если метод аутентификации Mobile Application Push (Push-уведомления в мобильном приложении) включен, установите для срока действия аутентификации VPN-сервера более 2,5 минут. |

Варианты типа клиента

•Клиент не проверяет имя пользователя и пароль

•Клиент проверяет имя пользователя и пароль

•Использовать функцию «Отклик доступа» в RADIUS

•Клиент не проверяет имя пользователя и пароль — избегать смешения

Дополнительные сведения о вариантах типа клиента

Следующие клиенты RADIUS поддерживают функцию Access-Challenge RADIUS:

▪Pulse Connect Secure (ранее Junos Pulse (VPN))

▪Linux PAM модуль

Клиент RADIUS Microsoft RRAS не следует использовать с функцией Access-Challenge.