Protection de connexion Windows

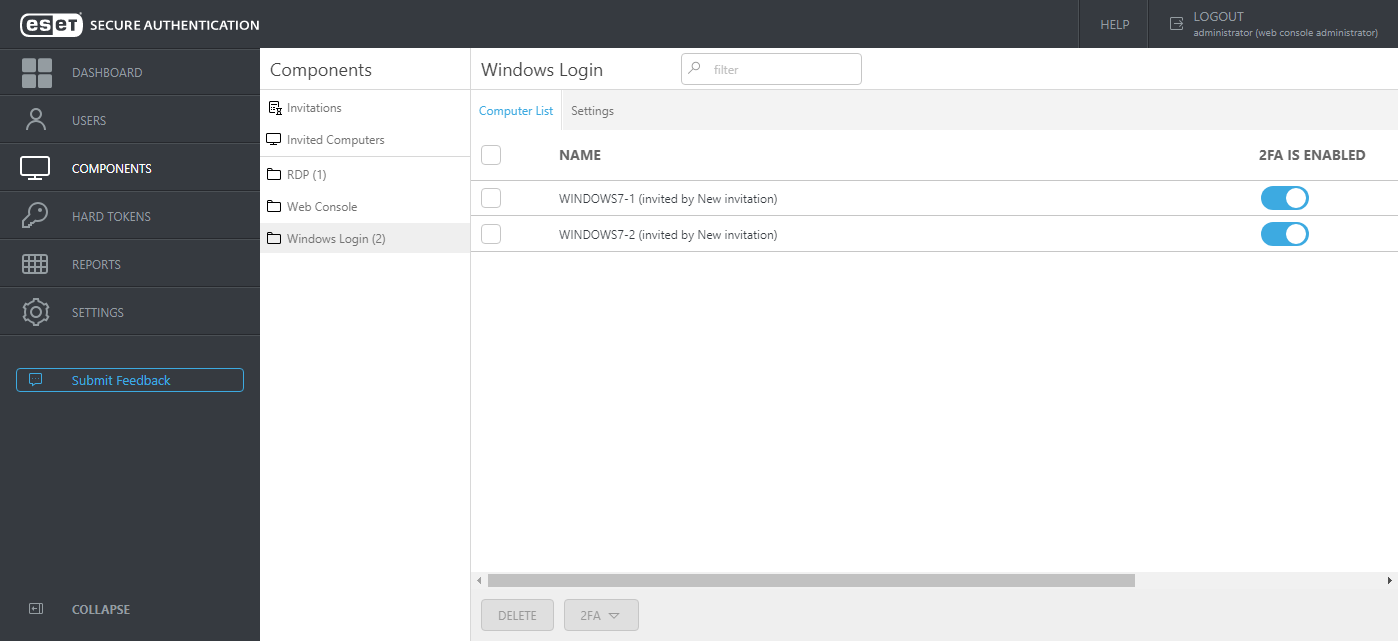

ESA offre une protection de connexion locale pour Windows dans un domaine ou un environnement LAN. Pour utiliser cette fonction, sélectionnez le composant Windows Login lors de l’installation d’ESA. Une fois l’installation terminée, accédez à ESA Web Console, cliquez sur Components (Composants) > Windows Login. La liste des ordinateurs sur lesquels le composant Windows Login d’ESA est installé s’affiche. À partir de cet écran, vous pouvez activer/désactiver la protection par authentification à 2 facteurs (2FA) par ordinateur.

Si vous avez une longue liste d’ordinateurs, utilisez le champ Filter (Filtrer) pour rechercher un ordinateur spécifique en tapant son nom.

Si le composant Windows Login d’ESA 2.6 ou version ultérieure est désinstallé d’un ordinateur spécifique, l’ordinateur est automatiquement supprimé de la liste des ordinateurs (Computer List) d’ESA Web Console. Une entrée d’ordinateur peut également être supprimée manuellement à partir de Web Console. Sélectionnez une entrée d’ordinateur et cliquez sur Delete (Supprimer), ou passez le curseur de la souris sur un ordinateur, cliquez sur ![]() et sélectionnez Delete (Supprimer). Cliquez sur Delete (Supprimer) également dans la fenêtre de confirmation. Supposons qu’une entrée d’ordinateur soit supprimée de la liste des ordinateurs (Computer List), mais que le composant Windows Login ne soit pas supprimé de l’ordinateur spécifique. Dans ce cas, l’ordinateur apparaîtra à nouveau dans Web Console avec les paramètres par défaut.

et sélectionnez Delete (Supprimer). Cliquez sur Delete (Supprimer) également dans la fenêtre de confirmation. Supposons qu’une entrée d’ordinateur soit supprimée de la liste des ordinateurs (Computer List), mais que le composant Windows Login ne soit pas supprimé de l’ordinateur spécifique. Dans ce cas, l’ordinateur apparaîtra à nouveau dans Web Console avec les paramètres par défaut.

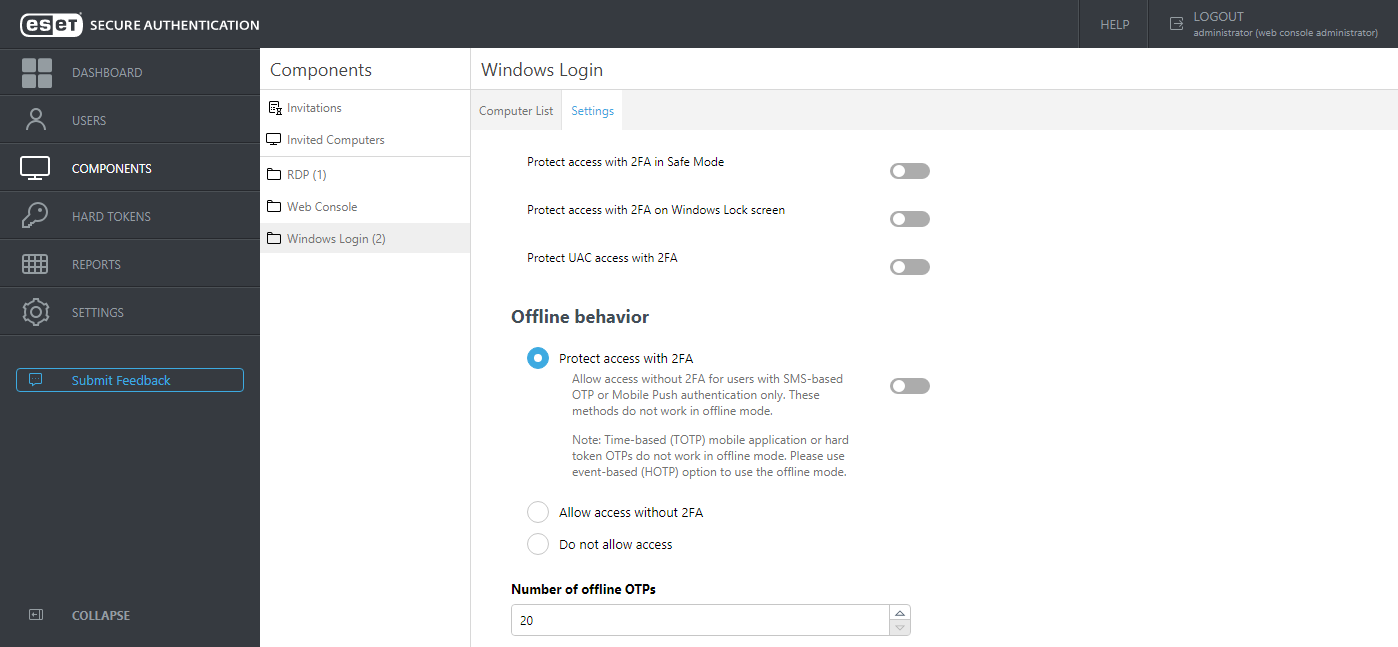

Cliquez sur l’onglet Settings (Paramètres) pour afficher les paramètres disponibles.

À partir de cet écran, vous pouvez voir différentes options permettant d’appliquer l’authentification à 2 facteurs (2FA), y compris l’option permettant d’appliquer la protection par authentification à 2 facteurs (2FA) une protection pour le mode sans échec, l’écran de verrouillage Windows et le contrôle du compte utilisateur (UAC).

Supposons que la machine sur laquelle le composant Windows Login d’ESA est installé doit être hors ligne une partie du temps et que vous avez des utilisateurs pour lesquels l’authentification par SMS est activée. Dans ce cas, vous pouvez activer Allow access without 2FA for users with SMS-based OTP or Mobile Push authentication only (Autoriser l’accès sans authentification à 2 facteurs pour les utilisateurs disposant uniquement du mot de passe à usage unique par SMS ou de l’authentification mobile push).

Si un utilisateur utilisant la livraison par SMS pour les mots de passe à usage unique (OTP) veut qu’un mot de passe à usage unique (OTP) lui soit renvoyé, il peut fermer la fenêtre demandant un mot de passe à usage unique (OTP) et, après 30 secondes, taper à nouveau son nom d’utilisateur et son mot de passe pour recevoir un nouveau mot de passe à usage unique (OTP).

La protection par authentification à 2 facteurs (2FA) ne peut pas être contournée par un attaquant, même si l’attaquant connaît le nom d’utilisateur et le mot de passe, ce qui offre une meilleure protection des données sensibles. Bien sûr, nous supposons que le disque dur n’est pas accessible par l’attaquant ou que le contenu du disque est chiffré.

Nous vous recommandons de combiner la protection par authentification à 2 facteurs (2FA) avec le chiffrement de l’ensemble du disque pour atténuer le risque de violation si un attaquant dispose d’un accès physique au disque.

Authentification à 2 facteurs activée pour le mode hors ligne Si la protection par authentification à 2 facteurs (2FA) est activée pour le mode hors ligne, tous les utilisateurs dont les comptes sont sécurisés par l’authentification à 2 facteurs (2FA) et qui souhaitent utiliser un PC protégé par l’authentification à 2 facteurs (2FA) doivent se connecter à ce PC pour la première fois lorsque le PC est en ligne (online). Par « online », nous voulons dire que l’ordinateur principal sur lequel le serveur d’authentification est installé et le service ESET Secure Authentication On-Prem Service est en cours d’exécution et peut être interrogé par ping à partir de l’ordinateur sécurisé par l’authentification à 2 facteurs (2FA). Supposons que le composant Windows Login est installé sur le même ordinateur que le serveur d’authentification et que la protection par authentification à 2 facteurs (2FA) pour le mode sans échec est activée. Simultanément, le mode hors ligne est désactivé [Do not allow access (Ne pas autoriser l’accès) est sélectionné dans la section Offline behavior (Comportement hors ligne)]. Dans ce cas, l’utilisateur sera autorisé à se connecter en mode sans échec (sans réseau) sans mot de passe à usage unique (OTP). |

Le mode hors ligne permet de se connecter 20 fois en utilisant un mot de passe à usage unique (OTP) valide à chaque fois. Si la limite est dépassée, la machine doit être en ligne lorsque vous essayez de vous connecter. Chaque fois que la machine est en ligne pendant que vous essayez de vous connecter, le compteur de limite est réinitialisé. Vous pouvez augmenter le nombre de connexions hors ligne dans la Web Console dans Components (Composants) > Windows Login > Settings (Paramètres) > Number of offline OTPs (Nombre de mots de passe à usage unique hors ligne).

Les mots de passe à usage unique basés sur le temps ne sont pas mis en cache Les mots de passe à usage unique générés par un jeton matériel basé sur le temps ou les mots de passe à usage unique basés sur le temps générés par l’application mobile ne sont pas stockés dans le cache hors ligne du plugin Windows Login. |

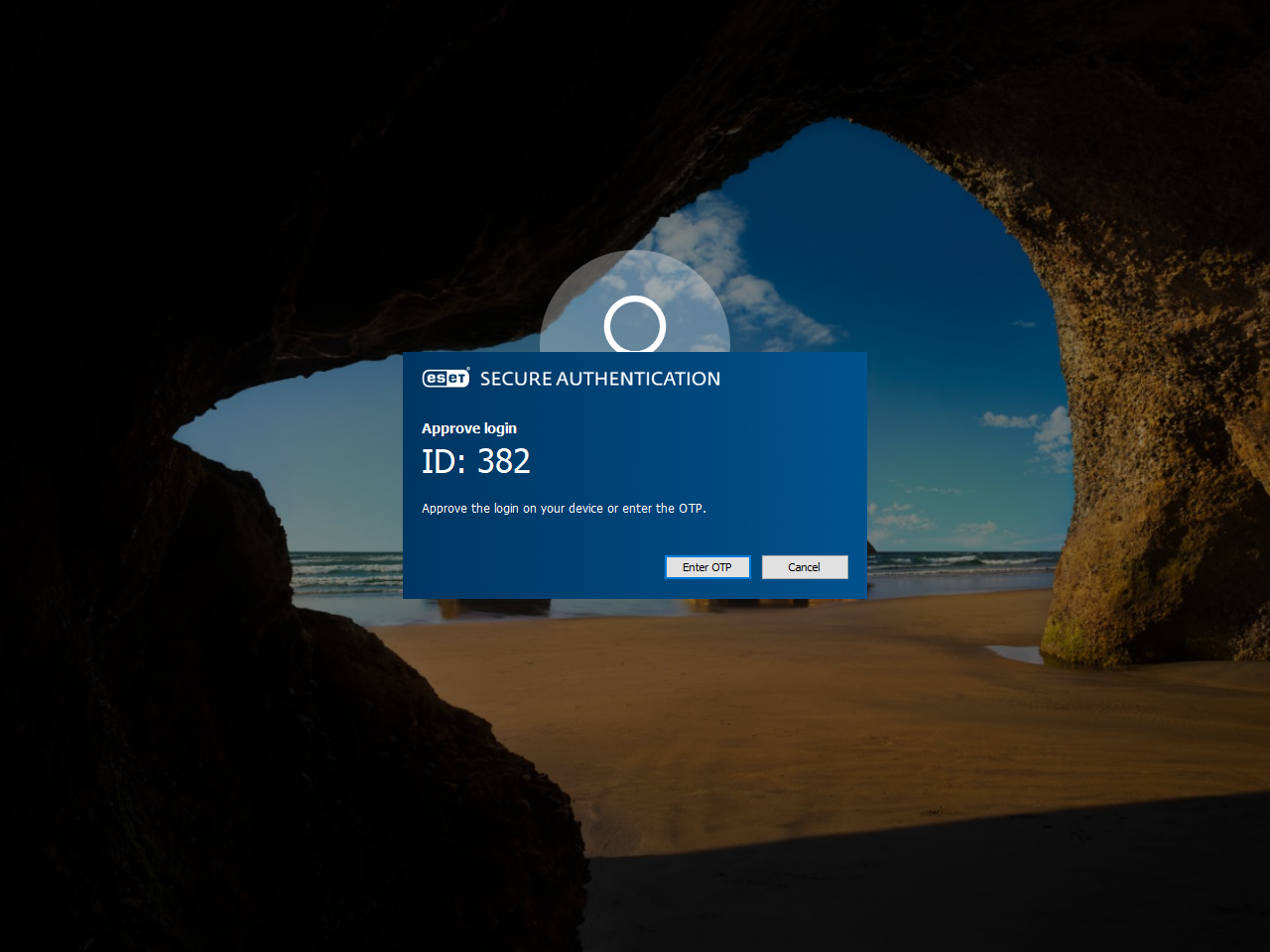

Supposons que la connexion Windows 10 est sécurisée par ESA. Après avoir saisi un nom d’utilisateur et un mot de passe valides, les utilisateurs sont invités à approuver la connexion sur leur appareil mobile Android/iOS ou sur leur montre Android/Apple, ou à saisir un mot de passe à usage unique (OTP).