Autres configurations RADIUS

Dans les exemples ci-dessous, nous avons utilisé un environnement de domaine Active Directory.

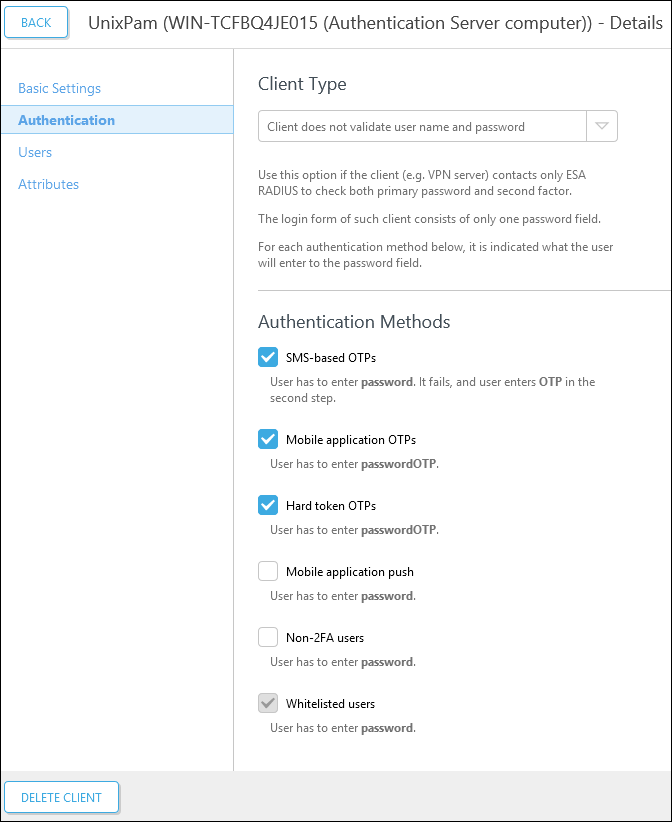

Type de client - Le client ne valide pas le nom d’utilisateur et le mot de passe

Si vous définissez Client Type (Type de client) sur Client does not validate username and password (Le client ne valide pas le nom d’utilisateur et le mot de passe) lors de la configuration d’un client RADIUS dans ESA Management Tool, les deux facteurs [nom d’utilisateur et mot de passe comme premier facteur et mot de passe à usage unique (OTP) comme second facteur] sont vérifiés par ESA :

Ensuite, dans /etc/pam.d/sshd (ou une autre intégration), ajoutez la ligne suivante :

auth required /usr/lib/pam/pam_radius_auth.so

et commentez (placez une balise # au début) toutes les autres lignes auth.

Vérification requise L’administrateur de domaine doit vérifier si ce scénario (à savoir, la désactivation de tous les autres modules) convient à son déploiement. |

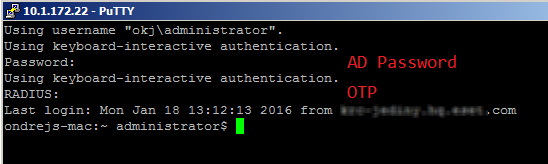

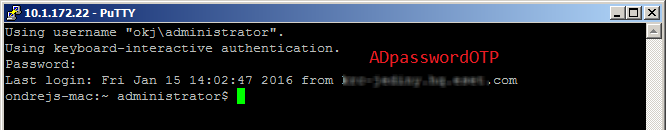

Dans ce cas, un processus de connexion SSH ressemblerait à ceci :

•Livraison de mot de passe à usage unique (OTP) par SMS - Lors de la première tentative de mot de passe, l’utilisateur est invité à saisir un mot de passe AD. Lors de la deuxième tentative de mot de passe, il saisit son mot de passe à usage unique (OTP).

•Autre type de mot de passe à usage unique (OTP) (authentification composée) - L’utilisateur doit saisir le mot de passe AD suivi immédiatement du mot de passe à usage unique (OTP) sous la forme suivante : ADpasswordOTP. Par exemple, si votre mot de passe AD est Test et que le mot de passe à usage unique (OTP) reçu est 123456, vous devez taper Test123456.

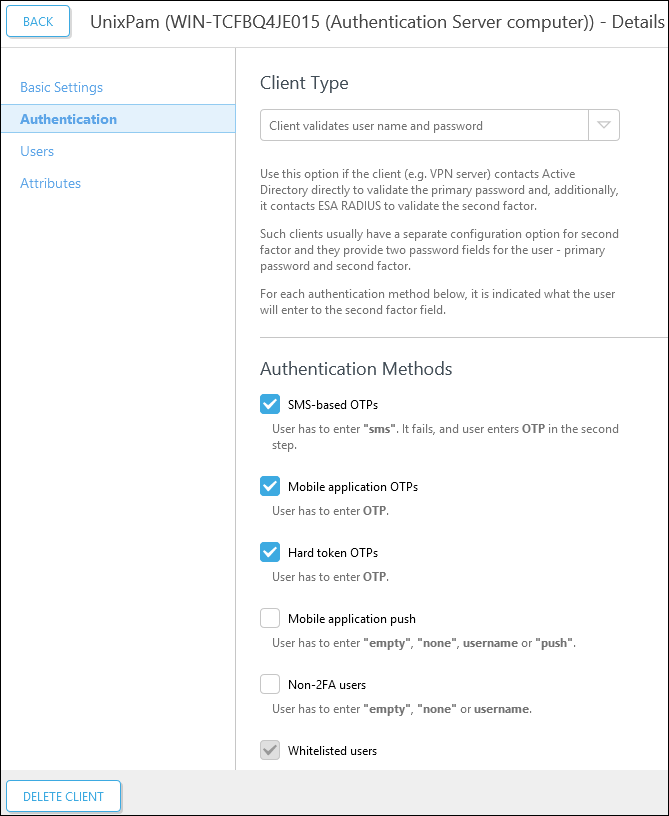

Type de client - Le client valide le nom d’utilisateur et le mot de passe

Si vous définissez Clien Type (Type de client) sur Client validates username and password (Le client valide le nom d’utilisateur et le mot de passe) lors de la configuration d’un client RADIUS dans ESA Management Tool, le premier facteur (nom d’utilisateur et mot de passe) est validé par l’autre module PAM :

Lors de la configuration de RADIUS de cette manière, ajoutez la ligne suivante dans /etc/pam.d/sshd (ou dans l’intégration appropriée) :

auth required /usr/lib/pam/pam_radius_auth.so force_prompt prompt=RADIUS

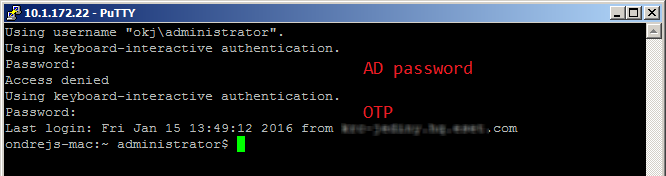

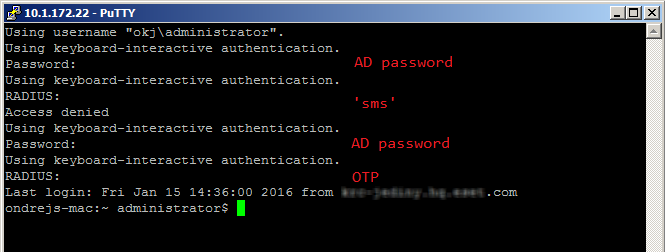

Dans ce cas, un processus de connexion SSH ressemblerait à ceci :

•Les invites qui commencent par la chaîne Password (Mot de passe :) sont gérées par d’autres modules PAM. Les invites qui commencent par la chaîne RADIUS (RADIUS :) sont gérées par notre module PAM. Voir l’argument « prompt=RADIUS » dans l’exemple de code ci-dessus.

•SMS - À la première invite, un utilisateur doit saisir son mot de passe AD. À la deuxième invite, il doit saisir le texte « sms » (sans les guillemets). À la troisième invite, il doit saisir son mot de passe AD. À la quatrième invite, il doit saisir le mot de passe à usage unique (OTP) reçu.

•Autre type de mot de passe à usage unique (OTP) [Mot de passe à usage unique (OTP) reçu via une application mobile ou un jeton matériel (hard token)] - À la première tentative, saisissez le mot de passe AD. À la deuxième tentative, saisissez le mot de passe à usage unique (OTP).