Protección de inicio de sesión de Windows

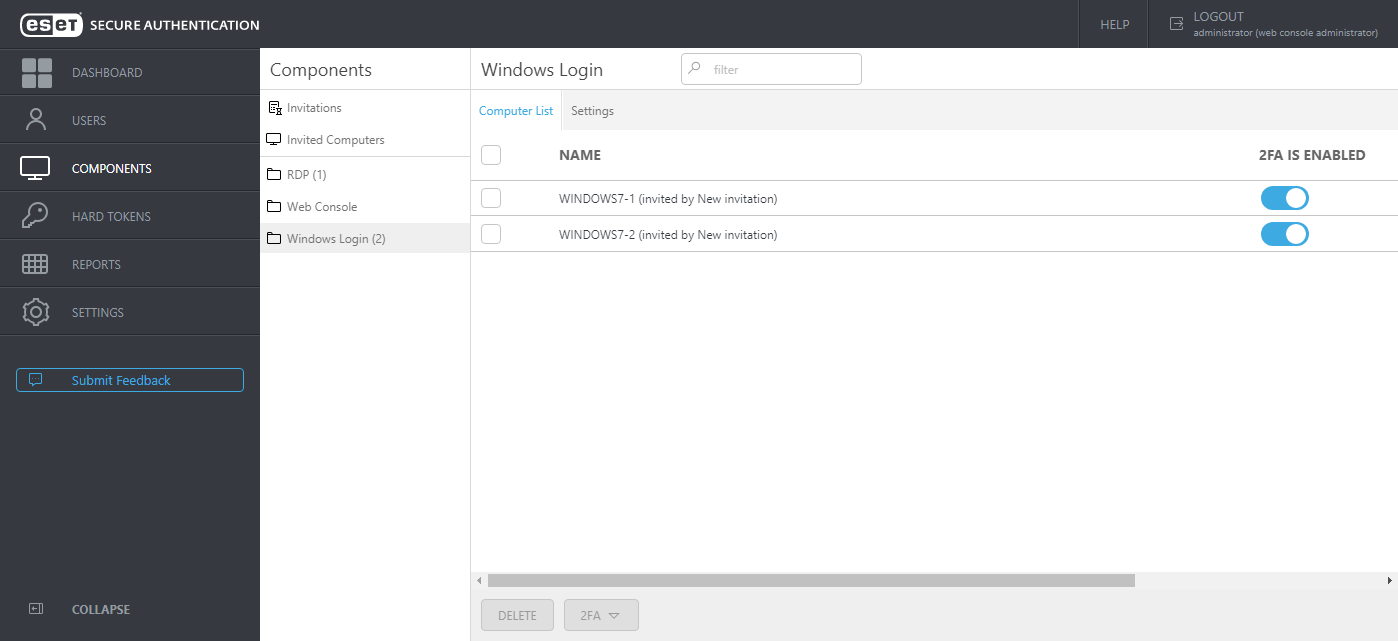

ESA cuenta con protección de inicio de sesión local para Windows en un dominio o entorno de LAN. Para utilizar esta función, seleccione el componente Windows Login durante la Instalación de ESA. Una vez completada la instalación, acceda a ESA Web Console, haga clic en Components > Windows Login. Se muestra la lista de equipos en los que el componente Windows Login de ESA está instalado. Desde esta pantalla, puede habilitar/deshabilitar la protección 2FA por equipo.

Si tiene una larga lista de equipos, utilice el campo Filter para buscar un equipo específico escribiendo su nombre.

Si se desinstala el componente Windows Login de la versión 2.6 o posterior de ESA de un equipo en particular, el equipo se eliminará automáticamente de la Computer List de ESA Web Console. Una entrada del equipo también puede eliminarse manualmente desde Web Console. Seleccione una entrada del equipo y haga clic en Delete, o coloque el cursor sobre un equipo, haga clic en ![]() y seleccione Delete. Haga clic también en Delete en la ventana de confirmación. Supongamos que una entrada del equipo se elimina de la Computer List, pero el componente Windows Login no se elimina del equipo en particular. En ese caso, el equipo volverá a aparecer en la Web Console con la configuración predeterminada.

y seleccione Delete. Haga clic también en Delete en la ventana de confirmación. Supongamos que una entrada del equipo se elimina de la Computer List, pero el componente Windows Login no se elimina del equipo en particular. En ese caso, el equipo volverá a aparecer en la Web Console con la configuración predeterminada.

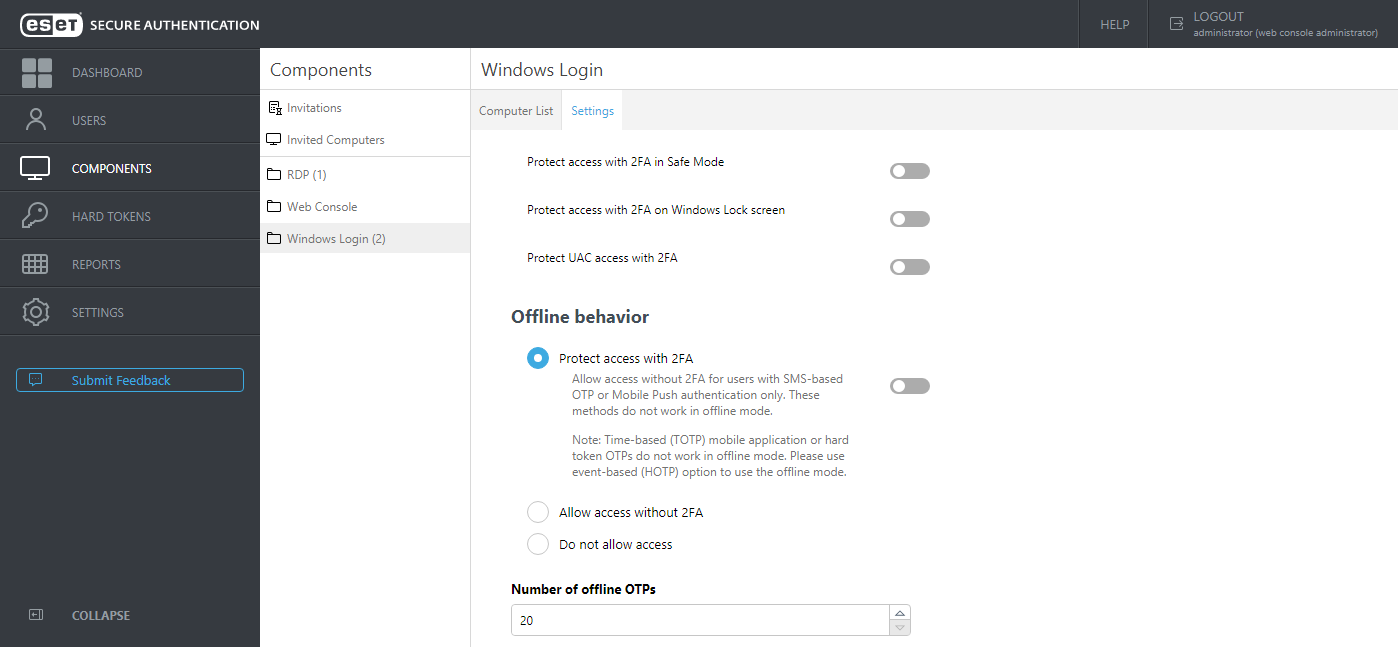

Haga clic en la pestaña Configuración para ver los ajustes disponibles.

Desde esta pantalla puede ver distintas opciones para aplicar 2FA, como la opción de aplicar la protección 2FA para el Modo seguro, la pantalla de bloqueo de Windows y el Control de cuentas de usuario (UAC).

Supongamos que la máquina en la que está instalado el componente Windows Login de ESA debe estar desconectada parte del tiempo y usted tiene usuarios que tienen habilitada la autenticación por SMS. En ese caso, puede habilitar Allow access without 2FA for users with SMS-based OTP or Mobile Push authentication only.

Si un usuario que usa la entrega SMS para la OTP desea que le reenvíen una OTP, puede cerrar la ventana que solicita la OTP e ingresar luego de 30 segundos su nombre de usuario y contraseña nuevamente para recibir una nueva OTP.

La protección 2FA no puede ser eludida por un atacante aunque este conozca el nombre de usuario y la contraseña, lo que ofrece una mejor protección de los datos sensibles. Por supuesto, suponemos que el atacante no puede acceder al disco duro, o que el contenido de este está cifrado.

Se recomienda combinar la protección 2FA con el cifrado de todo el disco para mitigar el riesgo de filtración si un atacante tiene acceso físico al disco.

2FA habilitada para el modo sin conexión Si la protección 2FA está habilitada para el modo fuera de línea, todos los usuarios cuyas cuentas están protegidas por 2FA y desean usar un equipo protegido por 2FA deben iniciar sesión en dicha PC la primera vez mientras la PC esté en línea. Al decir "online", nos referimos al equipo principal donde Authentication Server de está instalado y se ejecuta el servicio de ESET Secure Authentication On-Prem Service y se puede realizar ping desde el equipo protegido por 2FA. Si el componente Windows Login está instalado en el mismo equipo donde está instalado Authentication Server y la protección de 2FA para el Modo seguro está habilitada en dicho equipo mientras el modo fuera de línea está desactivado (Do not allow access está seleccionado en la sección Offline behavior), entonces se le permitirá al usuario iniciar sesión en el Modo seguro (sin red) sin OTP. |

El modo fuera de línea permite iniciar sesión 20 veces con una OTP válida cada vez. Si se excede el límite, la máquina necesita estar en línea al intentar iniciar sesión. Cada vez que la máquina está en línea mientras se intenta iniciar sesión, el límite del contador se restablece. Puede incrementar el límite de inicios de sesión sin conexión en Web Console en Components > Windows Login > Settings > Number of offline OTPs.

Las OTP basadas en tiempo no se almacenan en caché Las OTP que se generan a partir de un token de hardware basado en el tiempo o las OTP basadas en tiempo generadas por la aplicación móvil no se almacenan en la caché sin conexión del complemento de inicio de sesión de Windows. |

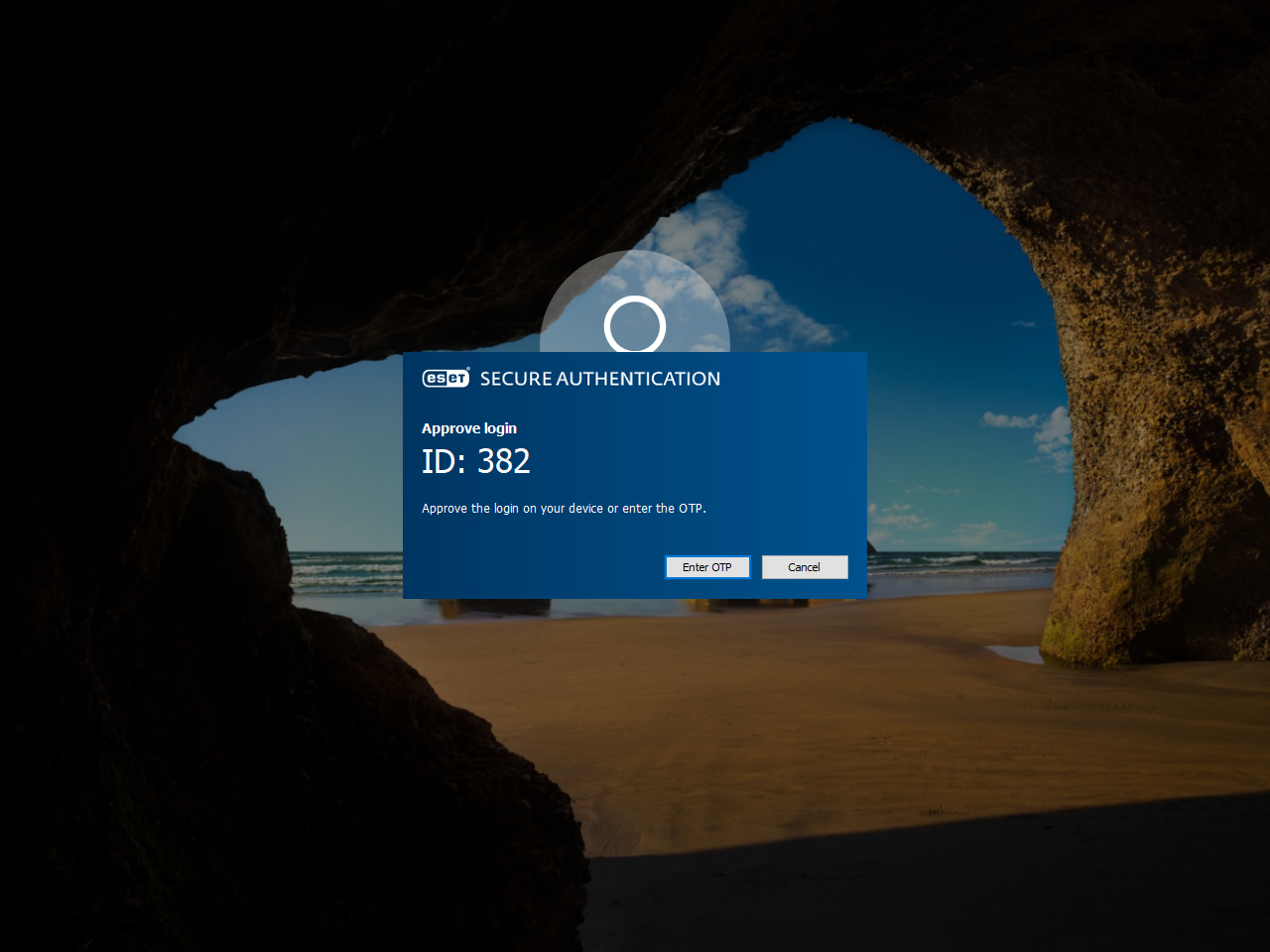

Si el inicio de sesión de Windows 10 está protegido por ESA, después de ingresar un nombre de usuario y contraseña válidos, se le solicitará a los usuarios que aprueben el inicio de sesión en su dispositivo móvil Android/iOS o en su reloj Android/Apple, o que ingresen una OTP: