Pliki dziennika

Pliki dziennika zawierają informacje o ważnych zdarzeniach, jakie miały miejsce w programie, oraz przegląd wyników skanowania, wykrytych zagrożeń itp. Dzienniki są bardzo istotnym narzędziem przy analizowaniu systemu, wykrywaniu zagrożeń i rozwiązywaniu problemów. Dziennik jest aktywnie tworzony w tle i nie wymaga żadnych działań ze strony użytkownika. Informacje są zapisywane zgodnie z bieżącymi ustawieniami szczegółowości dziennika. Możliwe jest przeglądanie komunikatów tekstowych i dzienników bezpośrednio w programie ESET Mail Security oraz eksportowanie ich w celu wyświetlenia w innych aplikacjach.

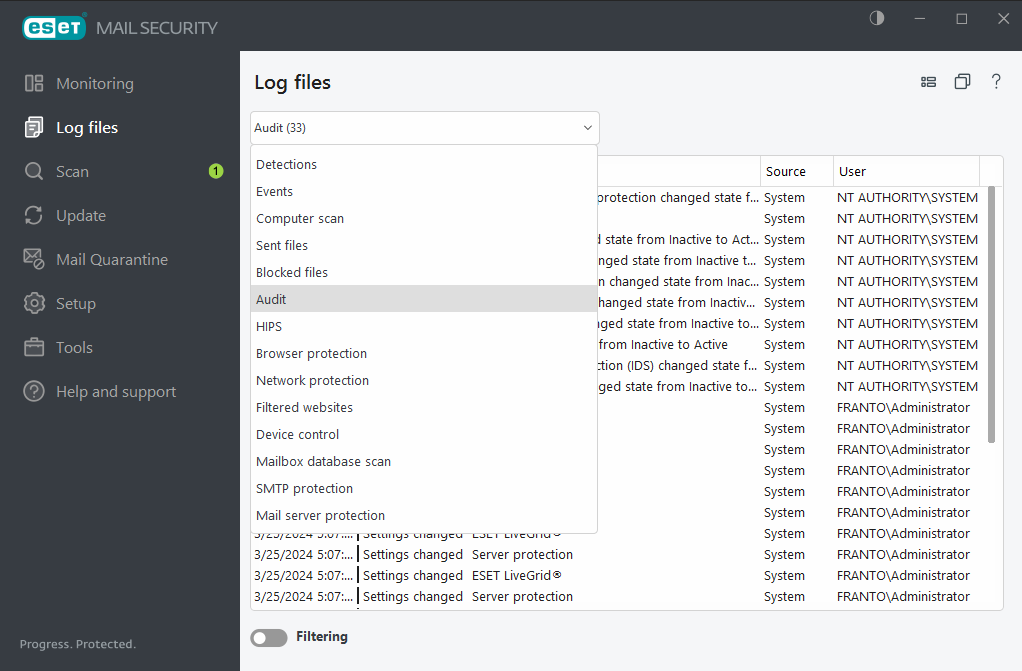

Żądany typ dziennika można wybrać z menu rozwijanego. Dostępne są następujące dzienniki:

Wykrycia

Dziennik zagrożeń zawiera szczegółowe informacje na temat infekcji wykrytych przez moduły programu ESET Mail Security. Podaje on między innymi: datę i godzinę wykrycia infekcji, jej nazwę, lokalizację, przeprowadzone działanie oraz nazwę użytkownika zalogowanego w czasie wykrycia infekcji.

Dwukrotne kliknięcie dowolnej pozycji dziennika powoduje wyświetlenie jej szczegółów w oddzielnym oknie. W razie potrzeby można utworzyć wyłączenie wykrywania – kliknij prawym przyciskiem myszy rekord dziennika (wykrycie) i kliknij polecenie Utwórz wyłączenie. Spowoduje to otwarcie kreatora wyłączeń z wstępnie zdefiniowanymi kryteriami. Jeśli obok wyłączonego pliku znajduje się nazwa wykrytego obiektu, oznacza to, że plik został wykluczony tylko w przypadku danego wykrycia. Jeśli plik zostanie zainfekowany później przez inne złośliwe oprogramowanie, zostanie wykryty.

Zdarzenia

Wszystkie ważne działania wykonywane przez program ESET Mail Security są zapisywane w dzienniku zdarzeń. Dziennik zdarzeń zawiera informacje na temat zdarzeń i błędów, które wystąpiły w programie. Jego zadaniem jest ułatwianie rozwiązywania problemów przez administratorów i użytkowników systemu. Zawarte w nim informacje często mogą pomóc znaleźć rozwiązanie problemu występującego w programie.

Skanowanie komputera

W tym oknie wyświetlane są wszystkie wyniki skanowania. Każdy wiersz odpowiada jednemu elementowi kontrolnemu komputera. Dwukrotne kliknięcie dowolnego wpisu powoduje wyświetlenie szczegółowych informacji na temat danej operacji skanowania.

Zablokowane pliki

Zawiera zapisy dotyczące plików, które zostały zablokowane i były niedostępne. Protokół obejmuje przyczynę zablokowania pliku i informacje o module źródłowym, który wykonał to działanie, a także o aplikacji i użytkowniku, który uruchomił plik.

Wysłane pliki

Zawiera rekordy plików Ochrona oparta na chmurze ESET LiveGuard Advanced i ESET LiveGrid®.

Dzienniki audytu

Zawiera zapis zmian w konfiguracji i stanie zabezpieczeń, a także tworzy migawki do późniejszego porównania. Aby wyświetlić szczegółowe informacje o wprowadzonej zmianie, należy kliknąć prawym przyciskiem myszy dowolny rekord typu Zmiany ustawień i z menu kontekstowego wybrać pozycję Pokaż zmiany. Aby wrócić do poprzedniego ustawienia, należy wybrać pozycję Przywróć. Pozycja Usuń wszystko umożliwia usunięcie rekordów dziennika. Aby dezaktywować dzienniki audytów, należy przejść do pozycji Ustawienia zaawansowane > Narzędzia > Pliki dziennika > Dziennik audytu.

System HIPS

Zawiera zapisy związane z określonymi regułami, które zostały zaznaczone jako rejestrowane. Pozycje dziennika zawierają informacje o aplikacji, która wywołała operację, wyniku (zezwolenie lub zablokowanie reguły) oraz nazwie utworzonej reguły.

Ochrona sieci

Zawiera wpisy dotyczące plików zablokowanych przez funkcje ochrony przed botnetami i ochrony przed atakami z sieci (IDS).

Filtrowanie witryn internetowych

Lista witryn internetowych zablokowanych w ramach ochrony dostępu do stron internetowych i ochrony poczty przed atakami typu phishing. W tych dziennikach odnotowane są: czas, adres URL, nazwa użytkownika oraz aplikacja, która nawiązała połączenie z daną witryną.

Kontrola dostępu do urządzeń

Zawiera zapisy związane z nośnikami wymiennymi i urządzeniami, które były podłączane do komputera. W pliku dziennika zapisywane są informacje dotyczące tylko tych urządzeń, z którymi są związane reguły kontroli dostępu do urządzeń. Jeśli dana reguła nie odpowiada podłączonemu urządzeniu, nie jest dla niego tworzony wpis w dzienniku. Można tu również znaleźć takie szczegóły jak typ urządzenia, numer seryjny, nazwa dostawcy i rozmiar nośnika (jeśli jest dostępny).

Zarządzanie lukami w zabezpieczeniach i poprawkami

Zawiera listę wyników skanowania związanych z aplikacjami innych firm.

Ochrona serwera poczty e-mail

Wszystkie wiadomości, które program ESET Mail Security uzna za infekcję lub spam. Dzienniki te mają zastosowanie w przypadku tych typów ochrony: Ochrona przed spamem, ochrona przed atakami typu „phishing”, ochrona przed fałszywym nadawcą, reguły i ochrona przed szkodliwym oprogramowaniem.

Po dwukrotnym kliknięciu elementu zostanie otwarte wyskakujące okienko z dodatkowymi informacjami na temat wykrytej wiadomości e-mail, na przykład informacje dotyczące adresu IP, domeny HELO, identyfikatora komunikatu i typu skanowania oraz wskazujące warstwę ochrony, w której wykryto wiadomość. Zawiera ono też wyniki skanowania za pomocą ochrony przed szkodliwym oprogramowaniem, Anti-Phishing i skanera ochrony przed spamem, przyczynę wykrycia oraz informację o ewentualnym aktywowaniu reguły.

W dzienniku ochrony serwera poczty e-mail nie są zapisywane informacje dotyczące wszystkich przetworzonych wiadomości. Zapisywane są jednak wszystkie wiadomości, które zostały faktycznie zmodyfikowane (usunięto załącznik, dodano niestandardowy ciąg do nagłówka wiadomości itp.). |

Skanowanie bazy danych skrzynek pocztowych

Obejmuje wersję bazy silnika detekcji, datę, przeskanowaną lokalizację, liczbę przeskanowanych obiektów, liczbę wykrytych zagrożeń, liczbę zastosowań reguły oraz godzinę ukończenia.

Ochrona SMTP

Wszystkie wiadomości ocenione metodą szarej listy. Wiadomości zweryfikowane metodą SPF i chronione przed atakami Backscatter. Każdy rekord zawiera domenę HELO, adresy IP nadawcy i odbiorcy, stany czynności (odrzucono, odrzucono (nie zweryfikowano) i zweryfikowano przychodzące wiadomości). W poniższej tabeli przedstawiono nową akcję umożliwiającą dodanie poddomeny do białej listy szarej listy

Skanowanie środowiska Hyper-V

Zawiera listę wyników skanowania środowiska Hyper-V. Dwukrotne kliknięcie dowolnego wpisu powoduje wyświetlenie szczegółowych informacji na temat danej operacji skanowania.

Menu kontekstowe (dostępne po kliknięciu prawym przyciskiem myszy) umożliwia wybranie akcji do wykonania względem wybranego rekordu dziennika:

Czynność |

Sposób użycia |

Skrót |

Patrz również |

|---|---|---|---|

Pokaż |

Umożliwia wyświetlenie w nowym oknie szczegółowych informacji na temat wybranego dziennika (tak samo jak po dwukrotnym kliknięciu). |

|

|

Filtruj rekordy tego samego typu |

Umożliwia aktywację filtrowania dziennika i wyświetlanie wyłącznie rekordów tego samego typu co wybrany rekord. |

Ctrl + Shift + F |

|

Filtruj... |

Po kliknięciu tej opcji w oknie Filtrowanie dziennika można zdefiniować kryteria filtrowania dla określonych wpisów w dzienniku. |

|

|

Włącz filtr |

Umożliwia aktywację ustawień filtra. Po pierwszym uaktywnieniu filtrowania należy zdefiniować ustawienia. |

|

|

Wyłącz filtr |

Umożliwia wyłączenie filtrowania (tak samo jak kliknięcie przełącznika w dolnej części). |

|

|

Kopiuj |

Umożliwia skopiowanie do schowka informacji z wybranych/wyróżnionych rekordów. |

Ctrl + C |

|

Kopiuj wszystko |

Umożliwia skopiowanie informacji ze wszystkich rekordów wyświetlanych w oknie. |

|

|

Usuń |

Umożliwia usunięcie wybranych/wyróżnionych rekordów. Korzystanie z tej opcji wymaga uprawnień administratora. |

Del |

|

Usuń wszystko |

Umożliwia usunięcie wszystkich rekordów wyświetlanych w oknie. Korzystanie z tej opcji wymaga uprawnień administratora. |

|

|

Eksportuj... |

Umożliwia wyeksportowanie informacji z wybranych/wyróżnionych rekordów do pliku XML. |

|

|

Eksportuj wszystko... |

Umożliwia wyeksportowanie wszystkich informacji wyświetlanych w oknie do pliku XML. |

|

|

Znajdź... |

Powoduje otwarcie okna Znajdowanie w dzienniku i umożliwia zdefiniowanie kryteriów wyszukiwania. Funkcji wyszukiwania można używać do znajdowania określonego rekordu, nawet jeśli jest włączone filtrowanie. |

Ctrl + F |

|

Znajdź następne |

Umożliwia wyszukanie następnego wystąpienia elementu odpowiadającego zdefiniowanym kryteriom wyszukiwania. |

F3 |

|

Znajdź poprzednie |

Umożliwia znalezienie poprzedniego wystąpienia. |

Shift + F3 |

|

Utwórz wyłączenie |

Aby wyłączyć obiekty z leczenia za pomocą nazwy wykrytego obiektu, ścieżki do obiektu lub jego skrótu. |

|

Dodaj adres IP do białej listy szarej listy |

Dodaje adres IP nadawcy do białej listy adresów IP. Białą listę adresów IP można znaleźć w sekcji Szara lista i SPF w obszarze Filtrowanie i weryfikacja. Dotyczy to elementów zarejestrowanych przez szarą listę lub SPF. |

|

|

Dodaj domenę do białej listy szarej listy i SPF |

Dodaje domenę nadawcy do białej listy konwersji domen na adresy IP. Dodawana jest tylko domena (poddomena jest ignorowana). Na przykład, jeśli adres nadawcy to sub.domain.com, do białej listy zostanie dodany tylko element domain.com. Białą listę konwersji domen na adresy IP można znaleźć w sekcji Szara lista i SPF w obszarze Filtrowanie i weryfikacja. Dotyczy to elementów zarejestrowanych przez szarą listę. |

|

|

Dodaj poddomenę do białej listy Szara lista i SPF |

Dodaje poddomenę nadawcy do białej listy konwersji domen na adresy IP. Dodawana jest cała domena z uwzględnieniem poddomeny (np. sub.domain.com). Zapewnia to większą elastyczność filtrowania w razie potrzeby. Białą listę konwersji domen na adresy IP można znaleźć w sekcji Szara lista i SPF w obszarze Filtrowanie i weryfikacja. Dotyczy to elementów zarejestrowanych przez szarą listę. |

|

|