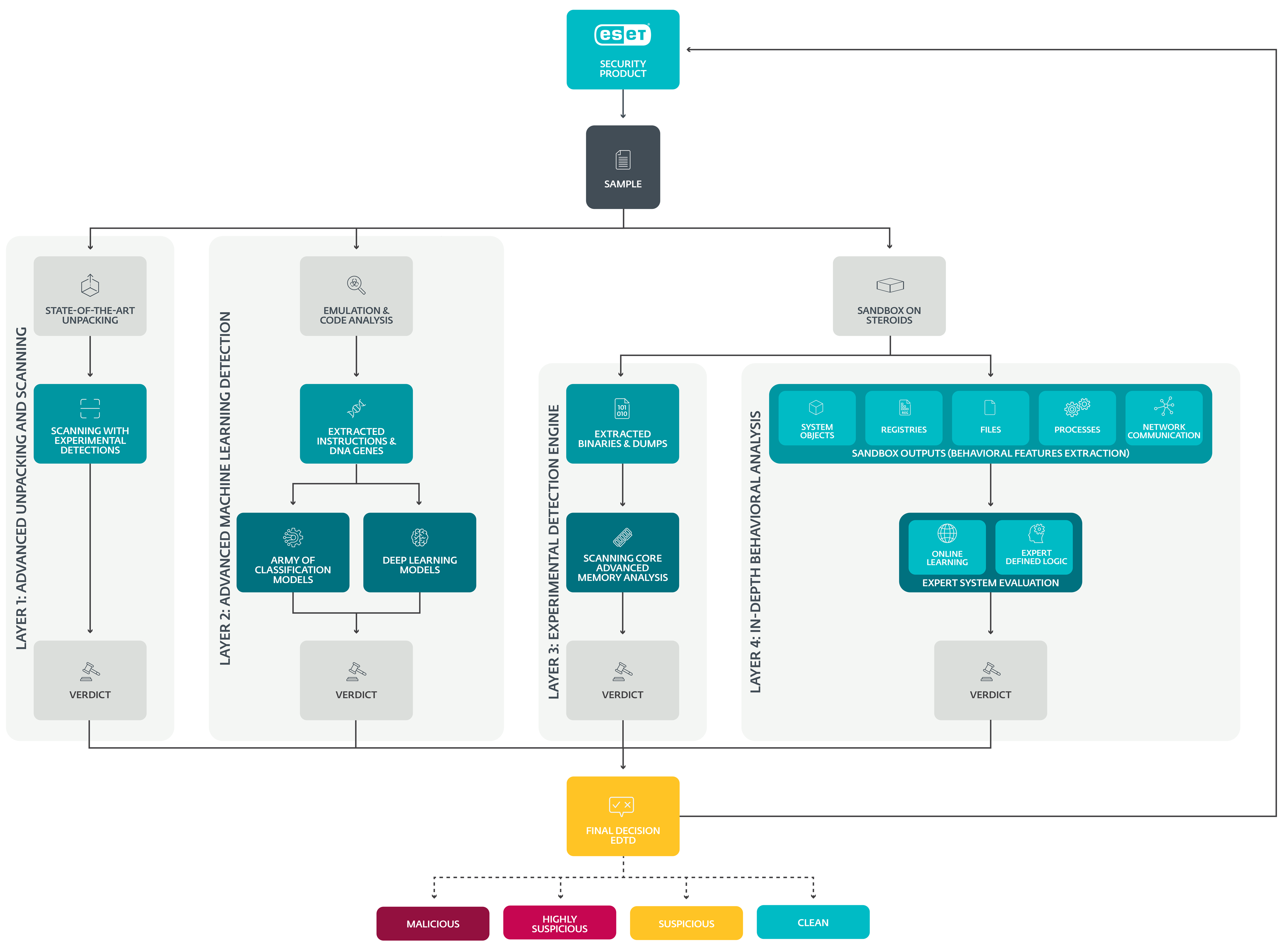

偵測層如何運作

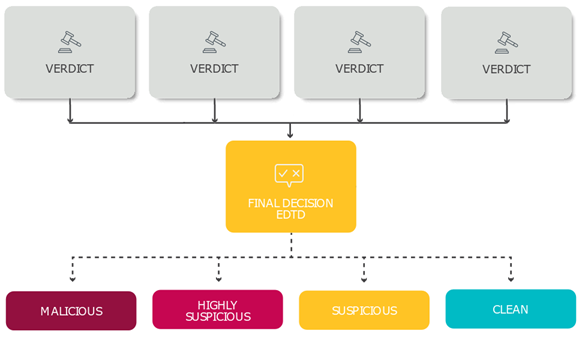

ESET LiveGuard Advanced 使用 4 個獨立偵測層,以確保有最高的偵測率。每一層會使用不同的方法,並對整個樣本提出決策。最後的評估是此樣本所有相關資訊的結果。請參見以下配置中的過程概述:

按一下影像可取得完整大小的圖片。

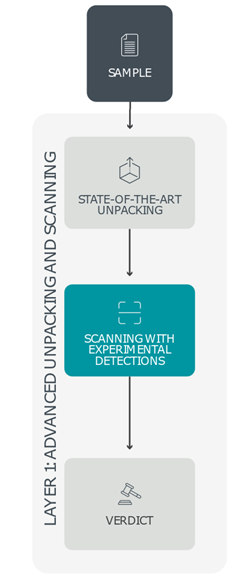

第 1 層:進階解壓和掃描

在進入 ESET LiveGuard Advanced 的第一層時,也就是所謂的解除封裝與掃描層,系統會將靜態樣本與 ESET 的威脅資料庫進行比對 (此資料庫透過具實驗性且尚未發佈的偵測而更加豐富),並與綜合的無害、可能不需要 (PUA)、可能不安全 (PUsA) 項目清單比對。

惡意軟體經常會嘗試將其惡意的核心隱藏在各種封裝層之後,來阻礙偵測;因此,若要進行正確分析,必須移除封裝。ESET LiveGuard Advanced 使用進階的解除封裝和掃描工具來實現此目標,做法是根據 ESET 研究人員在惡意程式碼中發現的 Packer 來使用高度專業化工具。這些專業的解除封裝程式會剝除惡意軟體的保護層,讓 ESET LiveGuard Advanced 將再次樣本與豐富的威脅資料庫進行比對。

進階的解除封裝和掃描層將樣本分類為惡意軟體、無害、PUA 或 PUsA。由於安全風險以及解除封裝程式及其他合併程序相關的硬體需求,因此需要高效能且安全的環境。此獨一無二的環境由 ESET LiveGuard Advanced 強大且有彈性的雲端基礎架構提供。

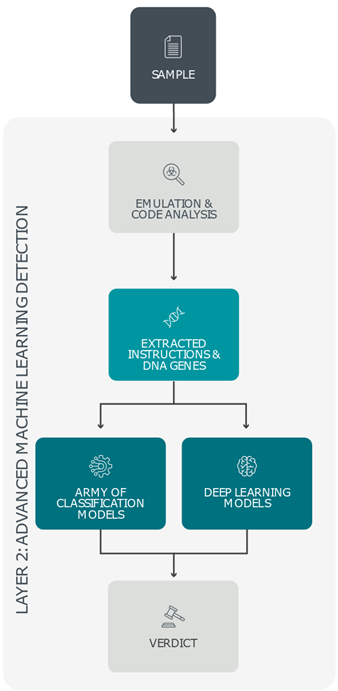

第 2 層:進階機器學習偵測

提交到 ESET LiveGuard Advanced 的每個項目也將透過進階機器學習偵測進行靜態分析,進而產生樣本的基本特性。由於在未進一步處理的狀況下分析壓縮或加密後的代碼,會僅嘗試分類干擾,因此提交的項目會同時進行另一個 (更為動態) 的分析,來提取其指示和 DNA 基因。透過描述樣本的作用中功能和行為,即使不執行也會發現已壓縮或經混淆處理物件的惡意特性。

從所有先前步驟中擷取的資訊會由謹慎選擇的分類模型和深度學習演算法進行進一步處理。最後,會透過神經網路合併所有會傳回四種可能性層級的資訊,這四種層級是:惡意、高度可疑、可疑和無害。

如果未使用此層或任何其他的 ESET LiveGuard Advanced 層,則會顯示「不需要分析」訊息。由於這些程序的複雜性及硬體需求,需要一個比使用者端點提供的基礎結構更加強大的基礎結構。為了處理需大量運算的工作,ESET 工程師設計出一組優異且複雜的系統 - ESET LiveGuard Advanced。

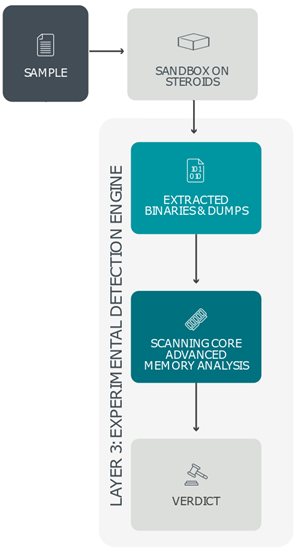

第 3 層:實驗性偵測引擎

若要進一步分析每個樣本,需要進行深度且專注於行為的分析,以補足先前的發現。若要收集此類威脅情報,則需要另一個 ESET LiveGuard Advanced 層介入,亦即實驗性偵測引擎。它會將可疑的項目插入到一組精確配置的系統,這些系統非常類似於使用各種作業系統的全尺寸電腦 – 一種「steroids 上的沙箱」。這些高度控制的環境會作為監控單位,這些單位配備一系列的 ESET 偵測演算法來記錄每個動作。

為了找出隱藏的惡意行為,實驗性偵測引擎還會產生大量的記憶體傾印。系統之後會掃描這些威脅並將與 ESET 其豐富的資料庫進行比對,此資料庫納入尚未發佈且具實驗性的偵測,確保有高度準確的偵測結果和極低的誤報數。

由實驗性偵測引擎收集到的情報也會編譯到由沙箱所偵測到事件的綜合清單中,然後在最後的 ESET LiveGuard Advanced 偵測層 (深度行為分析) 中用於進一步分析。

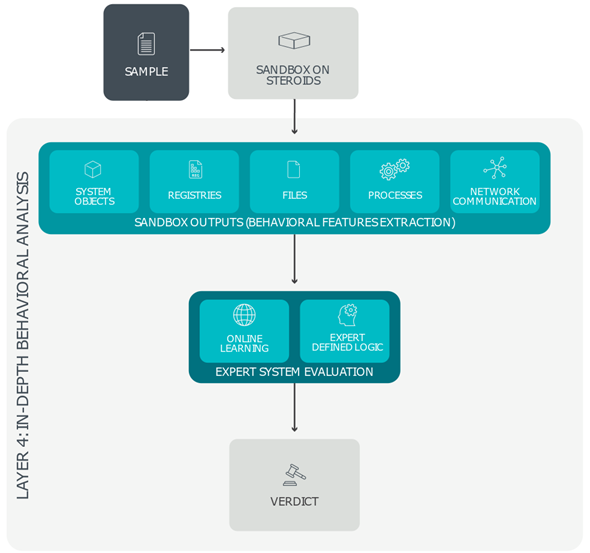

第 4 層:深入行為分析

在最後的 ESET LiveGuard Advanced 層 (所謂的「深度行為分析」) 中,所有的沙箱輸出 – 包括在硬碟上建立或刪除的檔案、Windows 系統登錄中新增或移除的項目、正在執行的指令碼,以及所有外部通訊嘗試 – 都將受到徹底的行為分析。

在此階段,ESET LiveGuard Advanced 著重於惡意和可疑的動作,例如試圖連線到聲譽不良的 Web 位置、使用已知的惡意物件,以及使用由特定惡意軟體系列產生的唯一字串。

深度行為分析還會將沙箱輸出細分為邏輯區塊,然後將邏輯區塊與內容廣泛且定期審查的資料庫中之前分析的模式和一連串的動作進行比對,以找出最細微的惡意行為跡象。

最後結果

ESET LiveGuard Advanced 會合併偵測層中所有可用的決策,並評估樣本的狀態。此結果會先傳送到使用者的 ESET 安全產品及其公司的基礎結構。