Sistema de prevenção de intrusos de host (HIPS)

Aviso Apenas um usuário experiente deve fazer alterações nas configurações do HIPS. A configuração incorreta das configurações HIPS pode causar instabilidade no sistema. |

O Sistema de prevenção de intrusos de host (HIPS) protege o sistema de malware ou de qualquer atividade que tentar prejudicar a segurança do computador. Ele utiliza a análise comportamental avançada em conjunto com as capacidades de detecção de filtro de rede para monitorar processos em execução, arquivos e chaves de registro. O HIPS é separado da proteção em tempo real do sistema de arquivos e não é um firewall; ele monitora somente processos em execução no sistema operacional.

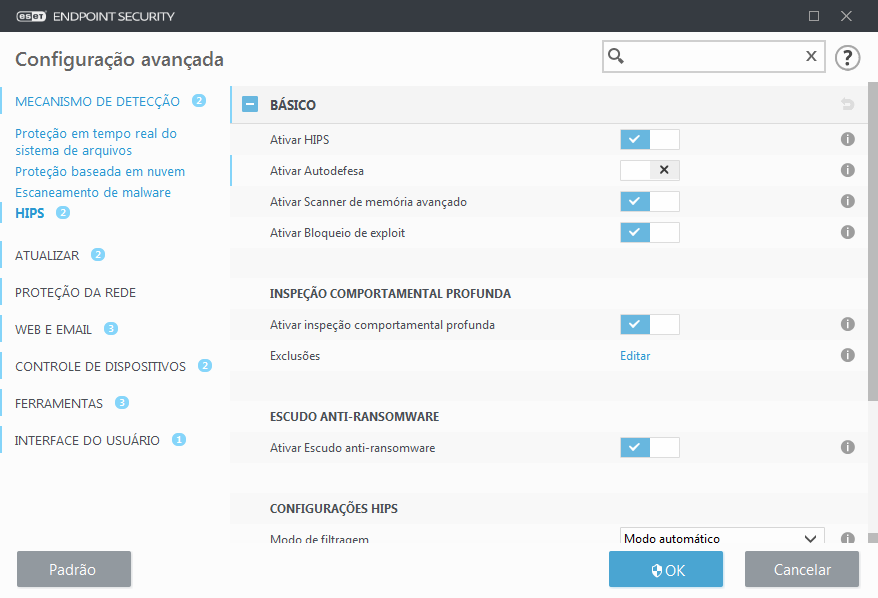

As configurações HIPS podem ser encontradas em Configuração avançada (F5) > Mecanismo de detecção > HIPS > Básico. O status do HIPS (ativado/desativado) é exibido na janela do programa principal do ESET Endpoint Security, em Configuração > Computador.

Básico

Ativar HIPS – O HIPS está ativado por padrão no ESET Endpoint Security. Desativar o HIPS vai desativar o restante dos recursos HIPS como o Bloqueio de Exploit.

Ativar Autodefesa – O ESET Endpoint Security usa a tecnologia de Autodefesa incorporada como parte do HIPS para impedir que o software malicioso danifique ou desabilite a proteção antivírus e antispyware. A Autodefesa protege sistemas cruciais e processos, chaves de registro e arquivos da ESET contra alterações maliciosas. O Agente ESET Management também é protegido, quando ele está instalado.

Ativar Serviço protegido – Ativa a proteção para o Serviço ESET (ekrn.exe). Quando ativado, o serviço é iniciado como um processo protegido do Windows para defender ataques feitos por malware. Essa opção está disponível no Windows 8.1 e no Windows 10.

Ativar Advanced memory scanner – funciona combinado com o Bloqueio de exploit para fortalecer a proteção contra malware feito para evitar a detecção por produtos antimalware através do uso de ofuscação ou criptografia. Por padrão, o Advanced memory scanner está ativado. Leia mais sobre esse tipo de proteção no glossário.

Ativar Bloqueio de exploit – feito para fortalecer tipos de aplicativos comumente explorados como navegadores da web, leitores de PDF, clientes de email e componentes do MS Office. Por padrão, o bloqueio de exploit está ativado. Leia mais sobre esse tipo de proteção no glossário.

Inspeção comportamental profunda

Ativar inspeção comportamental profunda – outra camada de proteção que funciona como parte do recurso HIPS. Essa extensão do HIPS analisa o comportamento de todos os programas em execução no computador e avisa você se o comportamento do processo for malicioso.

Exclusões HIPS da inspeção comportamental profunda permitem que você exclua processos da análise. Recomendamos que você crie exclusões somente quando for absolutamente necessário, a fim de garantir que todos os processos sejam escaneados para possíveis ameaças.

Proteção contra ransomware

Ativar escudo anti-ransomware – outra camada de proteção que funciona como uma parte do recurso HIPS. Você deve ter o sistema de reputação ESET LiveGrid® ativado para a Proteção contra ransomware funcionar. Leia mais sobre este tipo de proteção.

Ativar modo de auditoria – Tudo que é detectado pelo Escudo Anti-ransomware não é bloqueado automaticamente, e sim registrado com uma gravidade de alerta e enviado para o console de gerenciamento com o sinalizador "MODO DE AUDITORIA". O administrador pode decidir excluir essa detecção para impedir detecções futuras ou mantê-la ativa, o que significa que depois que o Modo de auditoria terminar, ela será bloqueada e removida. A ativação/desativação do Modo de auditoria também será registrada no ESET Endpoint Security. Essa opção está disponível apenas no ESMC ou no editor de configuração de política ESET PROTECT Cloud.

Configurações HIPS

O modo de filtragem pode ser executado em um dos modos a seguir:

Descrição |

|

Modo automático |

As operações são ativadas, exceto aquelas bloqueadas por regras predefinidas que protegem o sistema. |

Modo Smart |

O usuário será notificado apenas sobre eventos muito suspeitos. |

Modo interativo |

O sistema solicitará que o usuário confirme as operações. |

Modo com base em políticas |

Bloqueia todas as operações que não são definidas por uma regra específica que permita essas operações. |

Modo de aprendizagem |

As operações são ativadas e uma regra é criada depois de cada operação. As regras criadas nesse modo podem ser vistas no editor Regras HIPS, mas sua prioridade é mais baixa do que a prioridade das regras criadas manualmente ou das regras criadas no modo automático. Quando você seleciona Modo de aprendizagem do menu suspenso Modo de filtragem, a configuração O Modo de aprendizagem terminará em ficará disponível. Selecione o período de tempo pelo qual você deseja se envolver no módulo de aprendizado, a duração máxima é de 14 dias. Quando a duração especificada tiver terminado, você será solicitado a editar as regras criadas pelo HIPS enquanto ele estava no modo de aprendizagem. Você também pode escolher um modo de filtragem diferente, ou adiar a decisão e continuar usando o modo de aprendizagem. |

Modo definido depois da expiração do modo de aprendizagem – Selecione o modo de filtragem que será usado após o modo de aprendizagem expirar. Depois da expiração, a opção Perguntar ao usuário requer privilégios de administrador para realizar uma mudança no modo de filtragem HIPS.

O sistema HIPS monitora os eventos dentro do sistema operacional e reage a eles de acordo com regras similares àquelas usadas no Firewall. Clique em Editar ao lado de Regras para abrir o editor de regras do HIPS. Na janela de regras HIPS é possível selecionar, adicionar, editar ou remover regras. Mais detalhes sobre a criação de regras e operação HIPS podem ser encontrados em Editar uma regra HIPS.