Silnik detekcji (wersja 7.2 i nowsze)

Silnik detekcji chroni system przed złośliwym oprogramowaniem, kontrolując pliki, pocztę e-mail i komunikację internetową. Jeśli na przykład zostanie wykryty obiekt sklasyfikowany jako szkodliwe oprogramowanie, rozpocznie się naprawa. Silnik detekcji najpierw blokuje zagrożenie, a następnie je leczy, usuwa lub przenosi do kwarantanny.

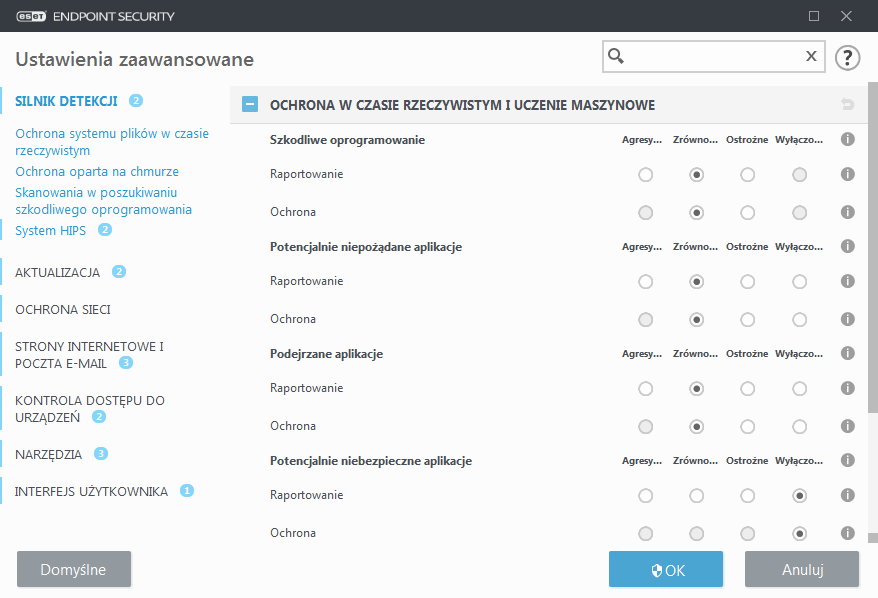

Aby szczegółowo skonfigurować ustawienia silnika detekcji, należy kliknąć opcję Ustawienia zaawansowane lub nacisnąć klawisz F5.

W tej sekcji:

•Ochrona w czasie rzeczywistym i uczenie maszynowe — kategorie

•Skanowania w poszukiwaniu szkodliwego oprogramowania

Zmiany dotyczące konfiguracji skanera silnika detekcji Od wersji 7.2 sekcja Silnik detekcji nie zawiera już przełączników WŁĄCZ/WYŁĄCZ, które są dostępne w wersji 7.1 i starszych. Przyciski WŁĄCZ/WYŁĄCZ zostały zastąpione czterema progami: Agresywne, Zrównoważone, Ostrożne i Wyłączone. |

Ochrona w czasie rzeczywistym i uczenie maszynowe — kategorie

Ochrona w czasie rzeczywistym i uczenie maszynowe we wszystkich modułach ochrony (np. Ochrona systemu plików w czasie rzeczywistym, Ochrona dostępu do stron internetowych) umożliwia skonfigurowanie raportów i poziomów ochrony w następujących kategoriach:

•Szkodliwe oprogramowanie — wirus komputerowy to szkodliwy kod, który jest dołączany do istniejących plików na komputerze. Termin „wirus” jest jednak często niewłaściwie używany — bardziej dokładnym terminem jest „szkodliwe oprogramowanie”. Wykrywanie szkodliwego oprogramowania jest przeprowadzane przez moduł silnika detekcji w połączeniu z komponentem uczenia maszynowego.

Więcej informacji na temat aplikacji tego typu można znaleźć w słowniczku.

•Potencjalnie niepożądane aplikacje — Grayware (lub PUA, czyli potencjalnie niepożądane aplikacje) to szeroka kategoria oprogramowania, które nie jest tak jednoznacznie niebezpieczne z założenia jak wirusy, konie trojańskie czy inne rodzaje szkodliwego oprogramowania. Może ono jednak instalować niechciane oprogramowanie, zmieniać sposób działania urządzenia cyfrowego lub wykonywać działania, których użytkownik nie zatwierdził lub których się nie spodziewał.

Więcej informacji na temat aplikacji tego typu można znaleźć w słowniczku.

•Potencjalnie niebezpieczne aplikacje — legalne oprogramowanie komercyjne, które potencjalnie może zostać wykorzystane do szkodliwych celów. Są to między innymi narzędzia do dostępu zdalnego, programy do łamania haseł i programy rejestrujące znaki wprowadzane na klawiaturze (naciśnięcia klawiszy).

Więcej informacji na temat aplikacji tego typu można znaleźć w słowniczku.

•Podejrzane aplikacje to programy skompresowane przy użyciu programów pakujących lub zabezpieczających. Programy zabezpieczające tego typu są często używane przez twórców szkodliwego oprogramowania w celu uniknięcia wykrycia.

Ulepszona ochrona Zaawansowane uczenie maszynowe stanowi obecnie część silnika detekcji. To zaawansowana, oparta na uczeniu maszynowym warstwa ochrony, która usprawnia wykrywanie zagrożeń. Więcej informacji na ten temat można znaleźć w słowniczku. |

Skanowania w poszukiwaniu szkodliwego oprogramowania

Ustawienia skanera można skonfigurować osobno dla skanera w czasie rzeczywistym i skanera na żądanie. Domyślnie opcja Wykorzystaj konfigurację ochrony w czasie rzeczywistym jest włączona. Kiedy ta opcja jest włączona, ustawienia skanowania na żądanie są dziedziczone z sekcji Ochrona w czasie rzeczywistym i uczenie maszynowe.

Konfiguracja raportowania

W przypadku wykrycia (np. po znalezieniu zagrożenia sklasyfikowanego jako szkodliwe oprogramowanie) odpowiednie informacje zostają zarejestrowane w dzienniku wykryć i zostają wyświetlone powiadomienia, o ile skonfigurowano je w programie ESET Endpoint Security.

Dla każdej kategorii (określonej jako „KATEGORIA”) jest skonfigurowany próg raportowania:

1.Szkodliwe oprogramowanie

2.Potencjalnie niepożądane aplikacje

3.Potencjalnie niebezpieczne

4.Podejrzane aplikacje

W raportowaniu jest wykorzystywany silnik detekcji z uwzględnieniem komponentu uczenia maszynowego. Istnieje możliwość ustawienia wyższego poziomu raportowania niż określony próg ochrony. Te ustawienia raportowania nie wpływają na blokowanie, leczenie ani usuwanie obiektów.

Przed zmodyfikowaniem progu (poziomu) raportowania dla KATEGORII należy zapoznać się z następującymi informacjami:

Wartość progowa |

Wyjaśnienie |

Agresywne |

Raportowanie dla KATEGORII ma ustawioną maksymalną czułość. Zgłaszana jest większa liczba wykryć. Ustawienie Agresywne może powodować błędne oznaczanie obiektów jako KATEGORIA. |

Zrównoważone |

Raportowanie dla KATEGORII jest skonfigurowane jako zrównoważone, aby zoptymalizować częstotliwość wykrywania i wydajność. |

Ostrożne |

Raportowanie dla KATEGORII jest skonfigurowane tak, aby zminimalizować liczbę błędów polegających na traktowaniu bezpiecznego pliku jako zagrożenia, a przy tym zapewnić odpowiedni poziom ochrony. Obiekty są zgłaszane tylko wtedy, gdy działanie aplikacji odpowiada zachowaniu typowemu dla KATEGORII. |

Wył. |

Raportowanie dla KATEGORII jest wyłączone, dlatego zagrożenia danego typu nie są wyszukiwane, zgłaszane ani leczone. To ustawienie powoduje wyłączenie ochrony przed tego typu zagrożeniami. |

![]() Dostępność modułów ochrony programu ESET Endpoint Security

Dostępność modułów ochrony programu ESET Endpoint Security

![]() Określanie wersji produktu, wersji modułów programu i dat kompilacji

Określanie wersji produktu, wersji modułów programu i dat kompilacji

Ważne uwagi

Kilka ważnych uwag przydatnych podczas konfigurowania odpowiedniego progu dla danego środowiska:

•W przypadku większości konfiguracji zalecamy jest próg Zrównoważone.

•Próg Ostrożne odpowiada poziomowi ochrony z poprzednich wersji programu ESET Endpoint Security (7.1 i starszych). Ten poziom jest zalecany w przypadku środowisk, gdzie priorytetem jest zredukowanie liczby fałszywych wykryć ze strony oprogramowania zabezpieczającego.

•Im wyższa wartość progowa, tym większa liczba wykryć, ale także większe prawdopodobieństwo obiektów błędnie zgłoszonych jako zagrożenia.

•W rzeczywistości nie ma gwarancji, że 100% zagrożeń zostanie wykrytych, a także prawdopodobieństwo uniknięcia nieprawidłowej kategoryzacji nieszkodliwych obiektów jako szkodliwe oprogramowanie wynosi 0%.

•Należy zadbać o aktualizowanie programu ESET Endpoint Security i jego modułów, aby zrównoważyć wydajność i skuteczność wykrywania oraz liczbę błędnie zgłoszonych obiektów.

Konfiguracja ochrony

Jeśli zostanie zgłoszony obiekt sklasyfikowany jako KATEGORIA, program zablokuje ten obiekt i wyleczy go, usunie lub przeniesie do kwarantanny.

Przed zmodyfikowaniem progu (poziomu) ochrony dla KATEGORII należy zapoznać się z następującymi informacjami:

Wartość progowa |

Wyjaśnienie |

Agresywne |

Po włączeniu raportowania na poziomie agresywnym (lub niższym) wykryte potencjalne zagrożenia są blokowane i zostają podjęte próby ich naprawienia. Zalecamy wybranie tej opcji, jeżeli wszystkie punkty końcowe zostały przeskanowane przy wykorzystaniu ustawień agresywnych i do wyłączenia dodano błędnie zgłoszone obiekty. |

Zrównoważone |

Po włączeniu raportowania na poziomie ostrożnym (lub niższym) wykryte potencjalne zagrożenia są blokowane i zostają podjęte próby ich naprawienia (wyleczenia). |

Ostrożne |

Po włączeniu raportowania na poziomie ostrożnym wykryte podejrzane aplikacje są blokowane i zostają podjęte próby ich naprawienia (wyleczenia). |

Wył. |

Przydatne do identyfikacji i wykluczania obiektów błędnie uznanych za zagrożenia. |

![]() Tabela przełożenia polityki ESMC dla programu ESET Endpoint Security w wersji 7.1 i starszych

Tabela przełożenia polityki ESMC dla programu ESET Endpoint Security w wersji 7.1 i starszych

Najlepsze praktyki

NIEZARZĄDZANE (indywidualne klienckie stacje robocze)

Należy zachować zalecane wartości domyślne.

ŚRODOWISKO ZARZĄDZANE

Te ustawienia są zwykle stosowane do stacji roboczych za pośrednictwem polityki.

1. Faza początkowa

Ta faza może potrwać najwyżej tydzień.

•Dla wszystkich progów Raportowanie ustaw wartość Zrównoważone.

UWAGA: W razie potrzeby ustaw wartość Agresywne.

•W przypadku szkodliwego oprogramowania skonfiguruj lub zachowaj ustawienie Zrównoważone dla opcji Ochrona.

•W przypadku pozostałych KATEGORII wybierz ustawienie Ostrożne dla opcji Ochrona.

UWAGA: W tej fazie nie zalecamy wybierania ustawienia Agresywne dla opcji Ochrona, ponieważ wszystkie znalezione wykrycia zostałyby naprawione, w tym także te, które zostały błędnie zidentyfikowane.

•Znajdź błędnie zidentyfikowane obiekty w dzienniku wykryć i dodaj je do zaawansowanej konfiguracji wyłączeń.

2. Faza przejściowa

•W ramach testu zaimplementuj fazę produkcyjną na niektórych stacjach roboczych (nie na wszystkich stacjach roboczych w sieci).

3. Faza produkcyjna

•Dla wszystkich progów opcji Ochrona wybierz wartość Zrównoważone.

•W przypadku zarządzania zdalnego użyj odpowiedniej wstępnie zdefiniowanej polityki antywirusowej dla programu ESET Endpoint Security.

•Próg ochrony Agresywne można ustawić, jeśli wymagany jest najwyższy współczynnik wykrywania i dopuszcza się zgłaszanie błędnie zidentyfikowanych obiektów.

•Zajrzyj do dziennika wykryć lub raportów programu ESMC, aby sprawdzić, czy brakuje jakichś wykryć.