HIPS: sistema anti-intrusione basato su host

Le modifiche delle impostazioni HIPS devono essere eseguite solo da utenti avanzati. Una configurazione non corretta delle impostazioni HIPS può causare instabilità di sistema. |

Il Sistema anti-intrusione basato su host (HIPS) protegge il sistema da malware e attività indesiderate che tentano di compromettere la sicurezza del computer. L'HIPS utilizza un'analisi comportamentale avanzata unita alle capacità di rilevamento del filtraggio di rete per il monitoraggio dei processi in esecuzione, dei file e delle chiavi del registro. L'HIPS è indipendente dalla protezione file system in tempo reale e non è un firewall, in quanto monitora solo i processi eseguiti all'interno del sistema operativo.

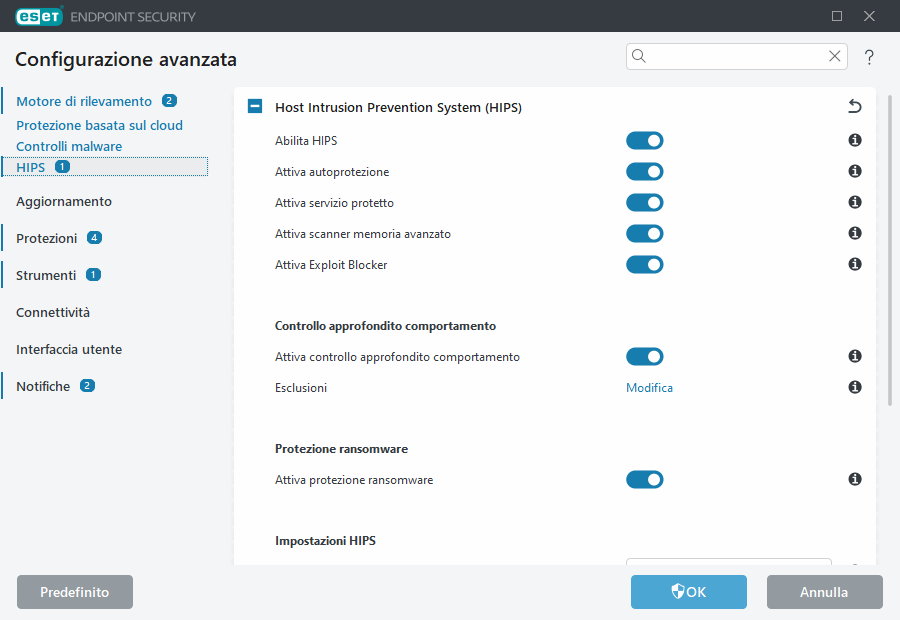

È possibile configurare le impostazioni HIPS in Configurazione avanzata > Protezioni > HIPS > Host Intrusion Prevention System. Lo stato HIPS (attivato/disattivato) è visualizzato nella finestra principale del programma ESET Endpoint Security in Configurazione > Computer.

Host Intrusion Prevention System (HIPS)

Attiva HIPS: HIPS è attivato per impostazione predefinita in ESET Endpoint Security. Disattivando HIPS, verrà disattivato il resto delle funzionalità HIPS come Exploit Blocker.

Caricamento driver sempre consentito: i driver selezionati sono sempre autorizzati a caricare indipendentemente dalla modalità di filtraggio configurata, eccetto nel caso in cui vengano bloccati esplicitamente da una regola dell'utente.

Attiva scanner memoria avanzato: lavora congiuntamente all'Exploit Blocker per rafforzare il livello di protezione contro malware concepiti allo scopo di eludere il rilevamento dei prodotti antimalware mediante l'utilizzo di pratiche di offuscamento o crittografia. Per impostazione predefinita, viene attivato lo scanner di memoria avanzato. Per ulteriori informazioni su questo tipo di protezione, consultare il glossario.

Attiva Exploit Blocker: è progettato per rafforzare i tipi di applicazione comunemente utilizzati come browser Web, lettori PDF, client di posta e componenti di MS Office. L'exploit blocker è attivato per impostazione predefinita. Per ulteriori informazioni su questo tipo di protezione, consultare il glossario.

La Modalità di filtraggio può essere eseguita in una delle seguenti modalità:

Descrizione |

|

|---|---|

Modalità automatica |

Le operazioni sono attivate, ad eccezione di quelle bloccate dalle regole predefinite che proteggono il sistema. |

Modalità intelligente |

All'utente verranno segnalati solo gli eventi molto sospetti. |

Modalità interattiva |

All'utente verrà richiesto di confermare le operazioni. |

Modalità basata su criteri |

Blocca tutte le operazioni che non sono definite da una regola specifica che le consenta. |

Modalità riconoscimento |

Le operazioni sono abilitate e dopo ogni operazione viene creata una regola. Le regole create in questa modalità possono essere visualizzate nell’editor Regole HIPS, ma la loro priorità è inferiore rispetto alla priorità delle regole create manualmente o delle regole create in modalità automatica. Selezionando la Modalità riconoscimento dal menu a discesa Modalità di filtraggio, la Modalità riconoscimento terminerà nel momento in cui l’impostazione diventerà disponibile. Selezionare l'intervallo per il quale si desidera attivare la modalità riconoscimento, tenendo presente che il limite massimo è di 14 giorni. Una volta trascorsa la durata specificata, all'utente verrà richiesto di modificare le regole create dall'HIPS quando si trovava in modalità riconoscimento. È inoltre possibile scegliere un'altra modalità di filtraggio oppure posticipare la decisione e continuare a utilizzare la modalità riconoscimento. |

Impostazione modalità dopo la scadenza della modalità apprendimento: selezionare la modalità di filtraggio che verrà utilizzata dopo la scadenza della modalità di apprendimento. Dopo la scadenza, l’opzione Chiedi all'utente richiede privilegi amministrativi per eseguire il passaggio alla modalità di filtraggio HIPS.

Il sistema HIPS monitora gli eventi all'interno del sistema operativo e reagisce in base a regole simili a quelle utilizzate dal Firewall. Fare clic su Modifica accanto a Regole per aprire l’editor Regole HIPS. Nella finestra Regole HIPS è possibile selezionare, aggiungere, modificare o rimuovere regole. Ulteriori informazioni sulla creazione delle regole e sulle operazioni HIPS sono disponibili in Modificare una regola HIPS.

Registra tutte le operazioni bloccate: tutte le operazioni bloccate verranno scritte sul registro HIPS. Utilizzare questa funzione solo durante la procedura di risoluzione dei problemi o se richiesto dal Supporto tecnico ESET, in quanto potrebbe generare un file di registro di grandi dimensioni e rallentare le prestazioni del computer in uso.

Notifica quando si verificano modifiche nelle applicazioni all'Avvio: consente di visualizzare una notifica sul desktop ogni volta che un'applicazione viene aggiunta o rimossa dall'avvio del sistema.

Autoprotezione

Attiva autoprotezione: ESET Endpoint Security utilizza la tecnologia integrata di Autoprotezione all'interno della funzione HIPS allo scopo di impedire a software dannosi di danneggiare o disattivare la protezione antivirus e antispyware. La funzione di Autoprotezione protegge processi ESET e di sistema cruciali, chiavi di registro e file da tentativi di manomissione. Anche ESET Management Agent è protetto in caso di installazione.

Attiva servizio protetto: abilita la protezione per ESET Service (ekrn.exe). In caso di attivazione, il servizio viene attivato come processo Windows protetto per difendere il sistema da attacchi da parte di malware. Questa opzione è disponibile in Windows 8.1 e Windows 10.

Controllo approfondito comportamento

Attiva controllo approfondito del comportamento: ulteriore livello di protezione integrato nella funzione HIPS. Questa estensione analizza il comportamento di tutti i programmi in esecuzione sul computer e avvisa l’utente in caso di comportamento dannoso del processo.

Le esclusioni HIPS dal controllo approfondito del comportamento consentono di escludere processi dall’analisi. Per garantire che la ricerca delle minacce venga eseguita su tutti i processi, si consiglia di creare esclusioni solo se assolutamente necessario.

Protezione ransomware

Attiva protezione ransomware: un altro livello di protezione che opera all'interno della funzione HIPS. È necessario che il sistema di reputazione ESET LiveGrid® sia attivo per consentire il funzionamento della protezione ransomware. Per ulteriori informazioni su questo tipo di protezione.

Abilita Intel® Threat Detection Technology: aiuta a rilevare attacchi ransomware attraverso l’utilizzo della telemetria CPU univoca Intel per aumentare l’efficacia del rilevamento, ridurre gli avvisi falsi positivi ed espandere la visibilità per rilevare tecniche di evasione avanzate. Consultare Processori supportati.

Abilita modalità di controllo Protezione ransomware: tutti gli elementi rilevati dalla Protezione ransomware non vengono bloccati automaticamente, ma contrassegnati con un livello di gravità “avvertenza” e inviati alla console di gestione con il contrassegno “MODALITÀ CONTROLLO”. L’amministratore può decidere di escludere il rilevamento per prevenirne altri o lasciarlo attivo e ciò implica che, al termine della Modalità di controllo, verrà bloccato e rimosso. L’attivazione/disattivazione della Modalità di controllo sarà anche registrata in ESET Endpoint Security. Questa opzione è disponibile solo nell’editor di configurazione dei criteri ESET PROTECT On-Prem.

Correzione ransomware

Ripristina i file dopo un attacco ransomware: questa funzione è abilitata per impostazione predefinita. Migliora la Protezione ransomware eseguendo un backup sui documenti e ripristinando infine i file crittografati dopo il rilevamento.

Elenco delle cartelle escluse: è possibile escludere cartelle specifiche dal backup. Il percorso deve terminare con la barra rovesciata \ e l’asterisco * per indicare che si tratta di una cartella e che verranno esclusi tutti i contenuti delle cartelle (file e sottocartelle). Per ulteriori informazioni sul formato di esclusione, vedere Esclusioni basate sulle prestazioni.

Elenco dei tipi di file protetti: è possibile aggiungere i tipi di file o modificare l’elenco esistente dei tipi di file comunemente protetti e monitorati.

Quando si avvia il processo di backup, il sistema verifica e avvia il processo solo sul disco rigido con formattazione NTFS. |

Quando viene creato un backup, i file interessati vengono copiati nell’unità in cui è installato ESET Endpoint Security. |

Per ulteriori informazioni, consultare Correzione del ransomware. |