Regole del firewall

Le regole del firewall rappresentano un insieme di condizioni utilizzate per testare tutte le connessioni di rete e tutte le azioni assegnate a queste condizioni. Le regole del Firewall consentono all'utente di definire l'azione da intraprendere nel caso in cui vengano stabiliti vari tipi di connessioni di rete.

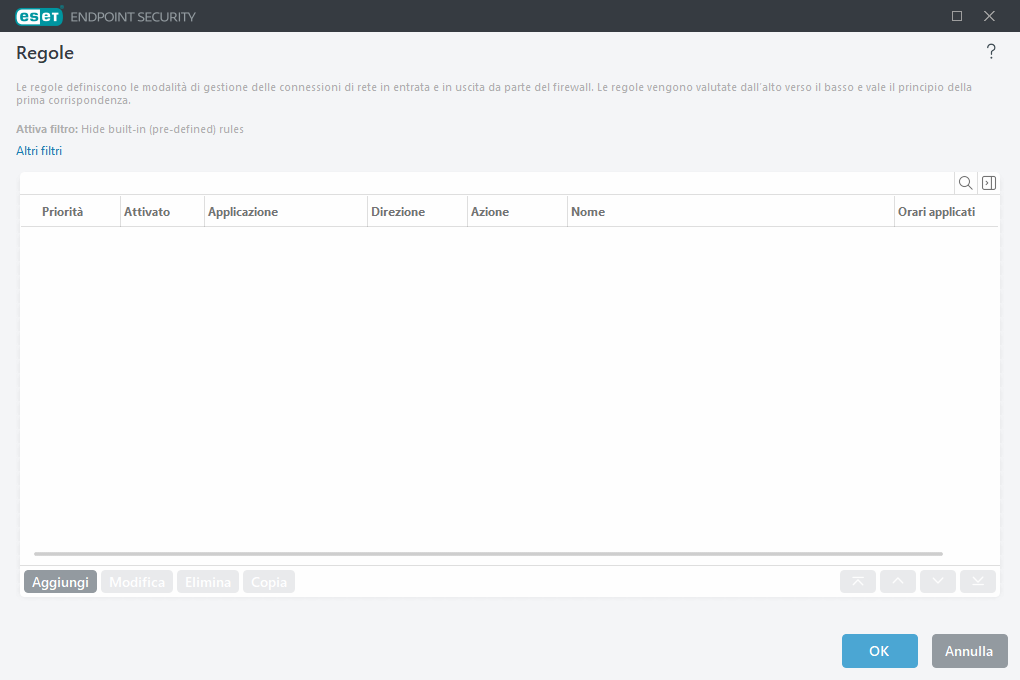

Le regole vengono valutate dall’alto verso il basso ed è possibile visualizzarne la priorità nella prima colonna. L'azione della regola della prima corrispondenza viene utilizzata per la connessione di ciascuna rete valutata.

Le connessioni possono essere suddivise in connessioni in entrata e in uscita. Le connessioni in entrata vengono avviate da un dispositivo remoto che tenta di stabilire una connessione con il sistema locale. Le connessioni in uscita funzionano in senso opposto: il sistema locale tenta di stabilire la connessione con un dispositivo remoto.

Quando viene rilevata una nuova comunicazione sconosciuta, è necessario considerare con attenzione se accettarla o rifiutarla. Le connessioni non desiderate, non sicure o sconosciute costituiscono un rischio per la protezione del sistema. Se si stabilisce una connessione di questo tipo, è opportuno prestare particolare attenzione al dispositivo remoto e all'applicazione che tenta di connettersi al computer. Molte infiltrazioni cercano di ottenere e inviare dati privati o scaricare altre applicazioni dannose sulle workstation host. Il firewall consente di rilevare e interrompere queste connessioni.

È possibile visualizzare e modificare le regole del firewall in Configurazione avanzata > Protezioni > Protezione accesso alla rete > Firewall > Regole > Modifica.

Se sono presenti numerose regole del firewall, è possibile utilizzare un filtro per visualizzare solo regole specifiche. Per filtrare le regole del firewall, fare clic su Altri filtri sopra l’elenco Regole firewall. È possibile filtrare le regole in base ai seguenti criteri:

- Origine

- Direzione

- Azione

- Disponibilità

Per impostazione predefinita, le regole del firewall predefinite sono nascoste. Per visualizzare tutte le regole predefinite, disabilitare il tasto di alternanza accanto a Nascondi regole integrate (predefinite). È possibile disattivare queste regole, ma non è possibile eliminare una regola predefinita.

Fare clic sull’icona di ricerca |

Colonne

Priorità: le regole vengono valutate dall’alto verso il basso ed è possibile visualizzarne la priorità nella prima colonna.

Attivata: mostra lo stato di attivazione/disattivazione della regola; per attivare una regola, è necessario selezionare la casella di controllo corrispondente.

Applicazione: applicazione alla quale viene applicata la regola.

Direzione: direzione della comunicazione (in entrata/in uscita/entrambe).

Azione: mostra lo stato della comunicazioni (blocca/consenti/chiedi).

Nome: nome della regola. L’icona di ESET ![]() rappresenta una regola predefinita.

rappresenta una regola predefinita.

Tempi applicati: numero totale di volte in cui la regola è stata applicata.

Fare clic sull’icona di espansione |

È possibile scegliere quali colonne visualizzare facendo clic con il pulsante destro del mouse sull’intestazione della tabella. |

Elementi di controllo

Aggiungi: crea una nuova regola.

Modifica: modifica una regola esistente.

Rimuovi: consente di rimuovere una regola esistente.

Copia: crea una copia di una regola selezionata.

![]() In alto/Su/Giù/In basso: consente all'utente di regolare il livello di priorità delle regole (le regole vengono eseguite dall'alto in basso).

In alto/Su/Giù/In basso: consente all'utente di regolare il livello di priorità delle regole (le regole vengono eseguite dall'alto in basso).