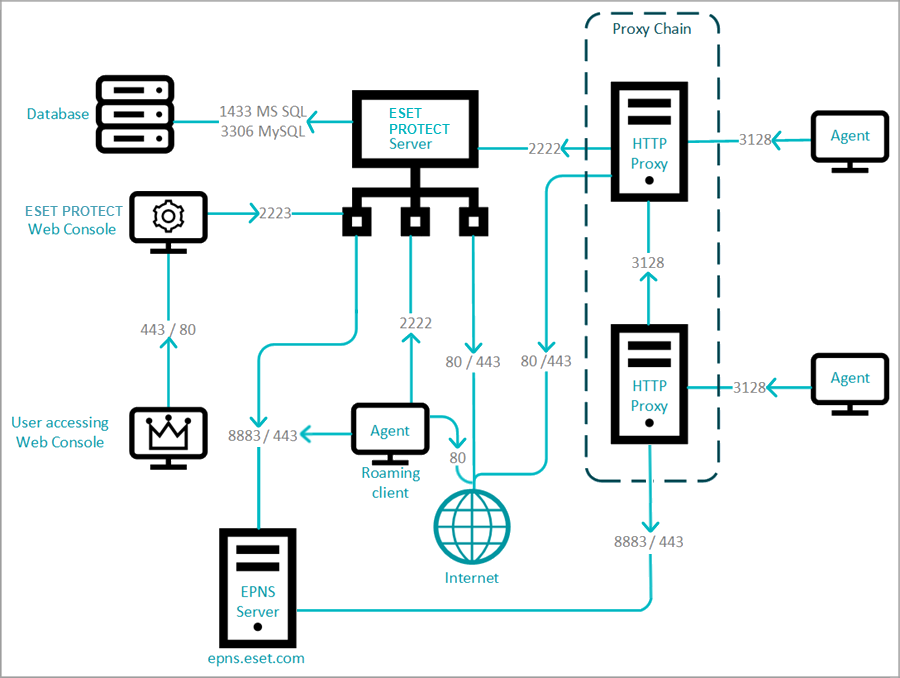

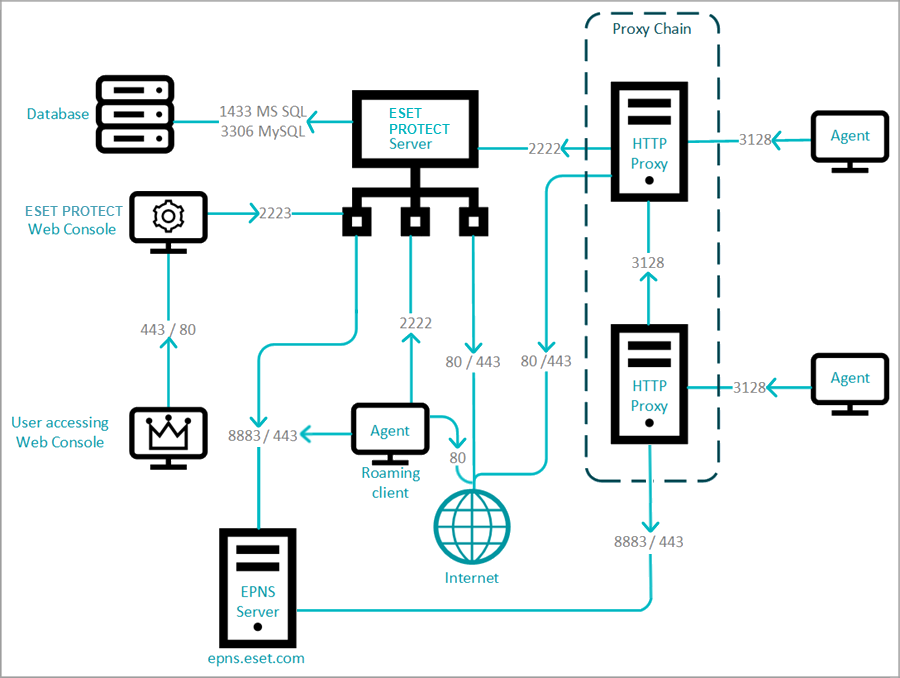

Der ESET PROTECT Server kann auf demselben Computer wie Datenbank, ESET PROTECT-Web-Konsole und HTTP Proxy installiert werden. Das folgende Diagramm zeigt die separate Installationen und die verwendeten Ports (Pfeile symbolisieren den Netzwerkverkehr):

Die folgenden Tabellen enthalten eine Liste aller verwendeten Netzwerkkommunikationsports, wenn Sie ESET PROTECT und die Komponenten in Ihrer Infrastruktur installieren. Die sonstige Kommunikation erfolgt über die nativen Prozesse des Betriebssystems (zum Beispiel NetBIOS über TCP/IP).

|

|

Für eine ordnungsgemäße Funktionsweise von ESET PROTECT darf keiner der oben genannten Ports von anderen Anwendungen verwendet werden.

Vergewissern Sie sich, dass die Firewalls in Ihrem Netzwerk die Kommunikation über die unten genannten Ports zulassen.

|

Client (ESET Management Agent) oder ESET Bridge HTTP Proxy-Computer

Client (ESET Management Agent) oder ESET Bridge HTTP Proxy-Computer

Protokoll

|

Port

|

Beschreibung

|

TCP

|

2222

|

Kommunikation zwischen ESET Management Agenten und ESET PROTECT Server

|

TCP

|

80

|

Verbindung zum ESET-Repository

|

MQTT

|

8883, 443

|

ESET Push Notification Service – Aktivierungsaufrufe zwischen ESET PROTECT Server und ESET Management Agent, 443 wird als Failover-Port verwendet.

|

TCP

|

3128

|

Kommunikation mit ESET Bridge (HTTP Proxy)

|

TCP

|

443

|

Kommunikation mit ESET LiveGuard Advanced (nur Proxy)

|

ESET Management Agent – Ports für die Remote-Bereitstellung auf einem Zielcomputer mit Windows-Betriebssystem:

Protokoll

|

Port

|

Beschreibung

|

TCP

|

139

|

Verwenden der Freigabe ADMIN$

|

TCP

|

445

|

Direktzugriff auf freigegebene Ressourcen mit TCP/IP während der Remote-Installation (Alternative zu TCP 139)

|

UDP

|

137

|

Namensauflösung während der Remote-Installation

|

UDP

|

138

|

Durchsuchen während der Remote-Installation

|

|

Computer mit ESET PROTECT-Web-Konsole (falls nicht identisch mit dem ESET PROTECT Server-Computer)

Computer mit ESET PROTECT-Web-Konsole (falls nicht identisch mit dem ESET PROTECT Server-Computer)

ESET PROTECT Server-Computer

ESET PROTECT Server-Computer

Protokoll

|

Port

|

Beschreibung

|

TCP

|

2222

|

Kommunikation zwischen ESET Management Agent und ESET PROTECT Server

|

TCP

|

80

|

Verbindung zum ESET-Repository

|

MQTT

|

8883

|

ESET Push Notification Service – Aktivierungsaufrufe zwischen ESET PROTECT Server und ESET Management Agent

|

TCP

|

2223

|

DNS-Auflösung und MQTT-Fallback

|

TCP

|

3128

|

Kommunikation mit ESET Bridge (HTTP Proxy)

|

TCP

|

1433 (Microsoft SQL)

3306 (MySQL)

|

Verbindung mit einer externen Datenbank (nur falls sich die Datenbank auf einem anderen Computer befindet).

|

TCP

|

389

|

LDAP-Synchronisierung. Öffnen Sie diesen Port ebenfalls auf Ihrem AD-Controller.

|

UDP

|

88

|

Kerberos-Tickets (gilt nur für die virtuelle ESET PROTECT-Appliance)

|

|

Rogue Detection-Sensor (RD)

Rogue Detection-Sensor (RD)

Protokoll

|

Port

|

Beschreibung

|

TCP

|

22, 139

|

Betriebssystemerkennung mit den Protokollen SMB (TCP 139) und SSH (TCP 22).

|

UDP

|

137

|

Auflösung von Computer-Hostnamen mit NetBIOS.

|

|

ESET PROTECT MDC-Computer

ESET PROTECT MDC-Computer

Protokoll

|

Port

|

Beschreibung

|

TCP

|

9977

9978

|

Interne Kommunikation zwischen Mobile Device Connector und ESET Management Agent

|

TCP

|

9980

|

Mobilgeräteregistrierung

|

TCP

|

9981

|

Kommunikation mit Mobilgeräten

|

TCP

|

2195

|

Versand von Benachrichtigungen an den Apple Push Notification Service.

(gateway.push.apple.com)

Bis zu ESMC Version 7.2.11.1

|

TCP

|

2196

|

Apple Feedback Service

(feedback.push.apple.com)

Bis zu ESMC Version 7.2.11.1

|

HTTPS

|

2197

|

•Apple Push Notification und Feedback

(api.push.apple.com)

ESMCVersion 7.2.11.3 und höher.

|

TCP

|

2222

|

Kommunikation (Replikation) zwischen ESET Management Agent, MDC und ESET PROTECT Server

|

TCP

|

1433 (Microsoft SQL)

3306 (MySQL)

|

Verbindung mit einer externen Datenbank (nur falls sich die Datenbank auf einem anderen Computer befindet)

|

|

Mit MDM verwaltetes Gerät

Mit MDM verwaltetes Gerät

Protokoll

|

Port

|

Beschreibung

|

TCP

|

9980

|

Mobilgeräteregistrierung

|

TCP

|

9981

|

Kommunikation mit Mobilgeräten

|

TCP

|

5223

|

Externe Kommunikation mit Apple Push Notification Service (iOS)

|

TCP

|

443

|

•WLAN-Fallback, falls die Geräte keinen APN auf Port 5223 erreichen können.

•Verbindung zwischen Android-Gerät und GCM Server.

•Verbindung zum ESET-Lizenzierungsportal.

•ESET LiveGrid® (Android) (eingehend: https://i1.c.eset.com; ausgehend: https://i3.c.eset.com)

•Anonyme statistische Daten für das ESET Research Lab (Android) (https://ts.eset.com)

•App-Kategorisierung auf dem Gerät installiert. Wird für die Anwendungskontrolle verwendet, wenn bestimmte App-Kategorien gesperrt sind. (Android) (https://play.eset.com)

•Senden von Supportanfragen mit der Funktion „Supportanfrage“ (Android) (https://suppreq.eset.eu) |

TCP

|

5228

5229

5230

|

Versenden von Benachrichtigungen an Google Cloud Messaging (Android)*

Versenden von Benachrichtigungen an Firebase Cloud Messaging (Android)*

|

TCP

|

80

|

•Modul-Update (Android) (http://update.eset.com)

•Wird nur in der Web-Version verwendet. Update-Info für die neueste App-Version und Download neuer Versionen. (Android) (http://go.eset.eu) |

|

* Der GCM-Dienst (Google Cloud Messaging) ist veraltet und wurde am 11. April 2019 entfernt. Er wurde durch FCM (Firebase Cloud Messaging) ersetzt. MDM v7 hat den GCM-Dienst durch den FCM-Dienst ersetzt, und Sie müssen nur noch die Kommunikation für den FCM-Dienst zulassen.

Die vordefinierten Ports 2222 und 2223 können bei Bedarf geändert werden.

Client (ESET Management Agent) oder ESET Bridge HTTP Proxy-Computer

Computer mit ESET PROTECT-Web-Konsole (falls nicht identisch mit dem ESET PROTECT Server-Computer)