パッチ管理

パッチ管理は、システムとアプリケーションを既知の脆弱性やエクスプロイトから保護するのに役立ちます。パッチ管理セクションには、検出された脆弱性を修正する利用可能なパッチがすべて一覧表示され、自動ソフトウェアアップデートによって修復プロセスが容易になります。パッチ適用オプションを使用すると、エンドポイントが最新のセキュリティパッチで更新されていることを迅速に確認できます。

前提条件 脆弱性とパッチ管理を表示して有効にするには、次のいずれかのティアがあることを確認します。 •ESET PROTECT Elite •ESET PROTECT Complete •ESET PROTECT MDR •ESET PROTECT MDR Ultimate ESET脆弱性とパッチ管理は、以下を実行しているコンピューターでのみ有効にできます。 •ESET ManagementAgentバージョン10.1+ •ESET Endpoint Securityfor Windowsバージョン10.1+ •ESET Endpoint Antivirusfor Windowsバージョン10.1+ •ESET Server Security for Microsoft Windows Server version 11.0+ •ESET Mail Security for Microsoft Exchange Server 11.0+ •ESET Security for Microsoft SharePoint Server 11.0+ •ESET Endpoint Security for macOSバージョン8.0+ •ESET Endpoint Antivirus for Linuxバージョン11.0+(パッチ管理はバージョン12.0以降で利用可能)。 脆弱性検出は現在、次のオペレーティングシステムでのみサポートされています。 ✓Ubuntu Desktop 20.04 LTS ✓Ubuntu Desktop 22.04 LTS ✓Ubuntu Desktop 24.04 LTS ✓Red Hat Enterprise Linux 8(サポートされているデスクトップ環境がインストールされている場合) ✓Red Hat Enterprise Linux 9(サポートされているデスクトップ環境がインストールされている場合) ✓Linux Mint 20 ✓Linux Mint 21.1, Linux Mint 21.2 •ESET Server Security for Linuxバージョン11.0+(パッチ管理はバージョン12.0以降で利用可能) |

ESET脆弱性とパッチ管理をESET PROTECT EntryおよびESET PROTECT Advancedティアの個別のアドオンとして購入することもできます。 |

ESET脆弱性とパッチ管理はARMプロセッサーを搭載したWindowsデバイスではサポートされていません。 |

|

ESET Bridgeは脆弱性の報告には影響しません。 ESET Bridgeは、ESET脆弱性とパッチ管理が無効になっている場合、パッチ管理ネットワークトラフィックをブロックします。 管理対象コンピューターおよびESET Bridgeを実行中のコンピューターに脆弱性とパッチ管理ポリシーを適用すると、ESET Bridge (バージョン3以降)はアクセスコントロールリスト(ACL)ルールを無効にすることで、パッチ管理ネットワークトラフィックを自動的に許可します。ESET PROTECTは、すべてのネットワークトラフィックのルーティングを許可するオープンプロキシになります。 •ESET PROTECT Webコンソールは、コンピューターの詳細にアクセス制限が無効ですアラートが表示されます。アラートを非表示にするには、ESET Bridgeポリシー> レポートでオープンプロキシを報告を無効にします。 •ネットワークのセキュリティを強化するためにプロキシ認証を設定することをお勧めします。 |

パッチ管理は、脆弱性およびパッチ管理のアクティベーション中に有効になります。

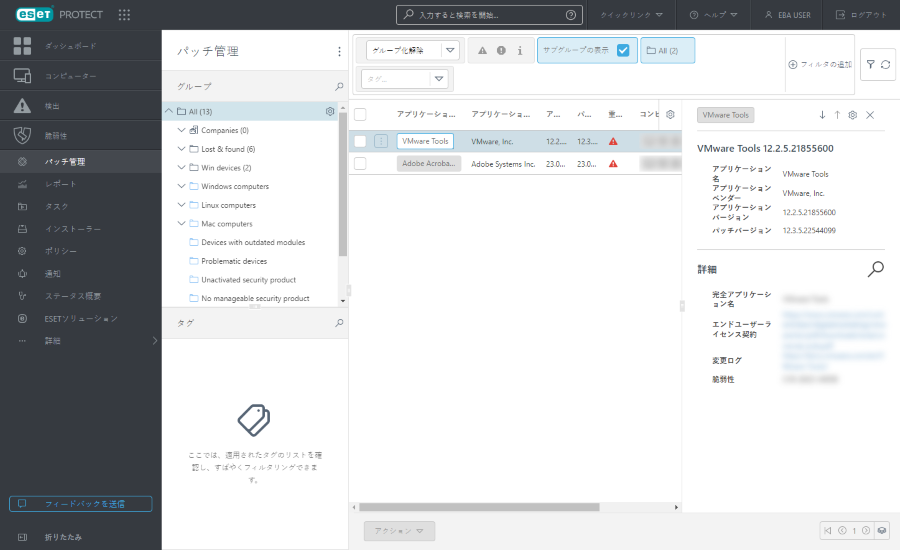

パッチ管理の表示

パッチ管理は、複数の場所から表示できます。

•メインメニューのパッチ管理をクリックして、パッチ管理セクションを開き、パッチのリストを表示します

•コンピューターをクリックし、脆弱性およびパッチ管理タイルで詳細を選択し、パッチを表示をクリックしてパッチ管理セクションを開きます。

ビューのグループ化

パッチをグループ化するには、ドロップダウンメニューから選択します。

•グループ化なし - 既定のビュー

•グループ化アプリケーション名 - グループ化する際、アプリケーションの行をクリックし、デバイスを表示をクリックして、パッチが適用されるデバイス(コンピューター)を表示します。

ビューのフィルタリング

フィルタリングするには、フィルターの追加をクリックします。

1.一部のフィルターでは、フィルター名の横にある演算子アイコンをクリックして演算子を選択できます(使用可能な演算子はフィルターの種類によって異なります)。

等しいまたは含む

等しくない、または含まない

以上

以下

2.リストから1つ以上の項目を選択します。検索文字列を入力するか、フィルターフィールドでドロップダウンメニューから項目を選択します。

3.Enterキーを押します。アクティブなフィルターは青でハイライト表示されます。

•アプリケーション名 - 脆弱性のあるアプリケーションの名前

•アプリケーションバージョン - 脆弱性の原因となっているアプリケーションのバージョン

•パッチバージョン - パッチバージョン

•重大度 - 重大度レベル(情報、警告、重大など)

•コンピューター名 - 影響を受けるコンピューターの名前

•アプリケーションベンダー - アプリケーションベンダーの名前

詳細を含むサイドパネル

アプリケーション名をクリックすると、サイドパネルにアプリケーションの詳細が表示されます。アプリケーションプレビューの操作:

•![]() 次へ - サイドパネルに次のアプリケーションの詳細が表示されます

次へ - サイドパネルに次のアプリケーションの詳細が表示されます

•![]() 前へ - サイドパネルに前のアプリケーションの詳細が表示されます

前へ - サイドパネルに前のアプリケーションの詳細が表示されます

•![]() パッチ詳細のコンテンツを管理では、サイドパネルセクションの表示方法と順序を管理できます

パッチ詳細のコンテンツを管理では、サイドパネルセクションの表示方法と順序を管理できます

•![]() 閉じる - サイドパネルを閉じます

閉じる - サイドパネルを閉じます

パッチの展開

選択したアプリケーションのみにパッチを適用できます。 コンピューターごとにすべてのユーザーにインストールされているアプリのみがパッチ適用でサポートされています。現在、パッチ管理では、ユーザーごとにインストールされるアプリへのパッチ適用はサポートされていません。 |

ポリシーを使用して自動パッチ管理を有効にすることをお勧めします。 |

オペレーティングシステムの自動アップデートを有効にし、ポリシーを使用してOSアップデートを適用するための重大度レベルを選択できます。 ESET Endpoint Security for macOSは現在、OSの検査とパッチ適用をサポートしていません。 |

自動パッチ適用が設定されている場合、ソリューションはメンテナンス期間中にアプリケーションに自動的にパッチを適用します。

一部のアプリケーションでは、アップグレード後にコンピューターが自動的に再起動する場合があります。 |

一部のアプリケーション(TeamViewerなど)は、特定のバージョンにライセンスが付与されることがあります。アプリケーションを確認します。不要なアップグレードを回避するには、ポリシーの作成時に自動パッチ戦略 > 除外されたアプリケーションを除くすべてにパッチを適用を設定します。 |

または、以下の手順でパッチを展開することもできます。

•パッチを展開するアプリケーションを選択し、アクションボタンをクリックし、アップデートをクリックします。

•影響を受けるすべてのデバイスのアプリケーションにパッチを適用するには、グループ化アプリケーション名ビューを適用し、アプリケーション名の行を選択して、![]() をクリックし、アップデートをクリックします。

をクリックし、アップデートをクリックします。

アップデートボタンを使用してパッチを展開すると、新しいクライアントタスクのアプリケーションパッチを適用がタスクに自動的に作成されます。エンドポイントでは、パッチは、ポリシーで設定された脆弱性とパッチ管理スケジューラに基づいて適用されます。サーバーの場合、パッチは60秒のカウントダウン後にインストールされ、延期するオプションはありません。

詳細については、脆弱性とパッチ管理に関するFAQを参照してください。