Certificats personnalisés et ESET PROTECT On-Prem

Si vous avez votre propre PKI (infrastructure de clé publique) et souhaitez que ESET PROTECT On-Prem utilise vos certificats personnalisés pour la communication entre ses composants, consultez l'exemple ci-après. Cet exemple a été réalisé sur Windows Server 2012 R2. Les captures d'écran peuvent varier sur d'autres versions de Windows, cependant la procédure générale reste inchangée.

N’utilisez pas de certificats à courte validité (par exemple, Let's Encrypt qui ne sont valides que pendant 90 jours) pour éviter la procédure complexe liée à leur remplacement fréquent. |

Vous pouvez utiliser OpenSSL pour créer de nouveaux certificats auto-signés. Pour plus d'informations, consultez cet article de la base de connaissances. |

Rôles de serveur requis :

•Services de domaine Active Directory.

•Active Directory Certificate Services avec autorité de certification racine autonome installée.

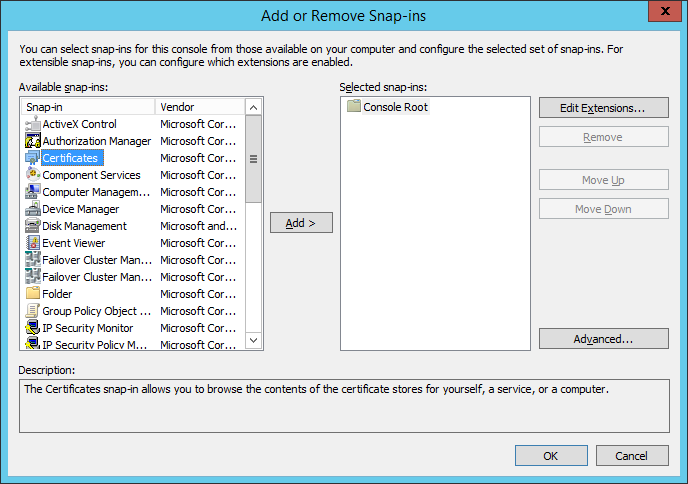

1.Ouvrez la console de gestion et ajoutez les snap-ins de certificat :

a)Connectez-vous au serveur en tant que membre du groupe administrateur local.

b)Exécutez mmc.exe pour ouvrir la console de gestion.

c)Cliquez sur Fichier et sélectionnez Ajouter/Supprimer un jeu d'outils intégrable (ou appuyez sur CTRL+M).

d)Sélectionnez Certificats dans le volet de gauche et cliquez sur Ajouter.

e)Sélectionnez Compte d'ordinateur et cliquez sur Suivant.

f)Vérifiez que l'option Ordinateur local est sélectionnée (par défaut) et cliquez sur Terminer.

g)Cliquez sur OK.

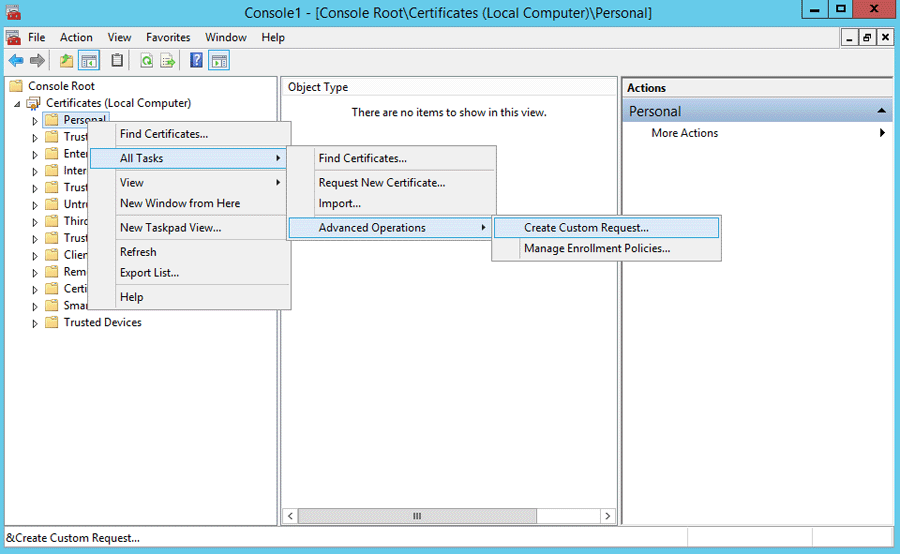

2.Créez une demande de certificat personnalisé :

a)Double-cliquez sur Certificats (Ordinateur local) pour l'ouvrir.

b)Double-cliquez sur Personnel pour l'ouvrir. Cliquez avec le bouton droit sur Certificats et sélectionnez Toutes les tâches > Opérations avancées et choisissez Créer une demande personnalisée

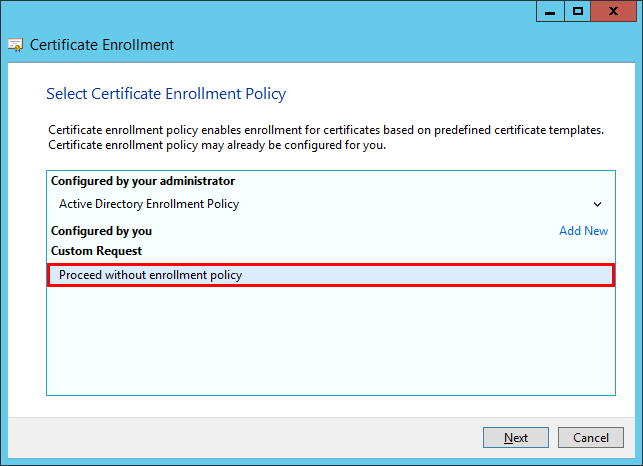

c)La fenêtre de l'assistant d'inscription du certificat s'ouvre; cliquez sur Suivant.

d)Sélectionnez l'option Continuer sans politique d’inscription et cliquez sur Suivant pour continuer.

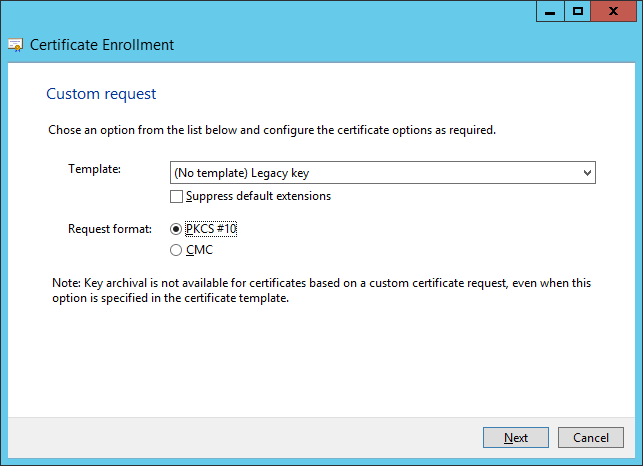

e)Choisissez Clé héritée (Aucun modèle) dans la liste déroulante et vérifiez que le format de demande PKCS #10 est sélectionné. Cliquez sur Suivant.

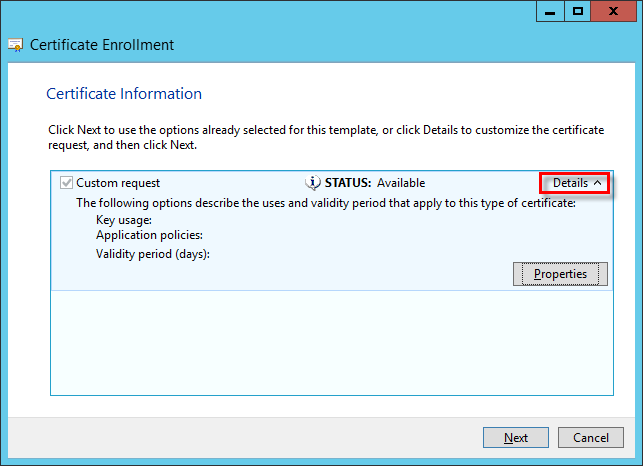

f)Cliquez sur la flèche pour développer la section Détails, puis sur Propriétés.

g)Dans l'onglet Général, saisissez un nom convivial pour le certificat ; vous pouvez également saisir une description (facultatif).

h)Dans l'onglet Objet, effectuez les opérations suivantes :

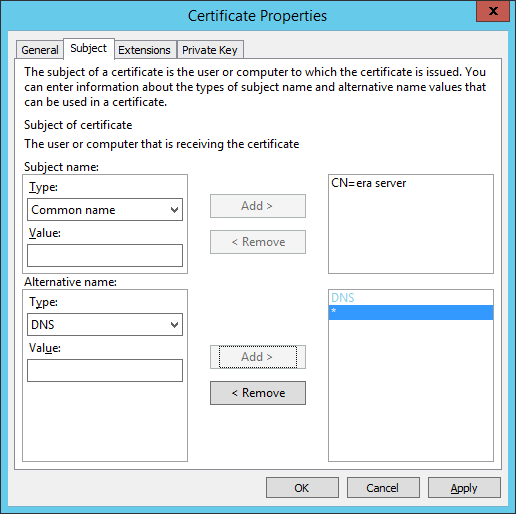

Dans la section Nom de l'objet, choisissez Nom commun dans la liste déroulante sous Type et saisissez era server dans le champ Valeur, puis cliquez sur Ajouter. CN=era server apparaît dans la zone d'informations sur le côté. Si vous créez une demande de certificat pour l'agent ESET Management saisissez era agent dans le champ Valeur du nom commun.

Le nom commun doit contenir l'une de ces chaînes : "serveur » ou « agent », selon la demande de certificat que vous souhaitez créer. |

i)Dans la section Autre nom, choisissez DNS dans la liste déroulante sous Type et saisissez * (astérisque) dans le champ Valeur, puis cliquez sur le bouton Ajouter.

La valeur Subject Alternative Name (SAN) doit être définie sur « DNS:* » pour le serveur ESET PROTECT et pour tous les agents. |

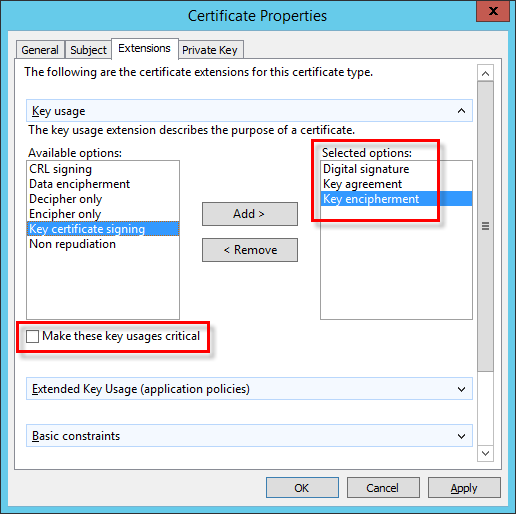

j)Dans l'onglet Extensions, développez la section Utilisation de clé en cliquant sur la flèche pointant vers le bas. Ajoutez les informations suivantes des Options disponibles : Signature numérique, Accord de clé, Chiffrement de clé. Désélectionnez Rendre ces utilisations de clé critiques.

Assurez-vous de sélectionner ces trois options sous Utilisation de la clé > Signature du certificat de clé : •Signature numérique •Contrat sur la clé •Chiffrement de la clé |

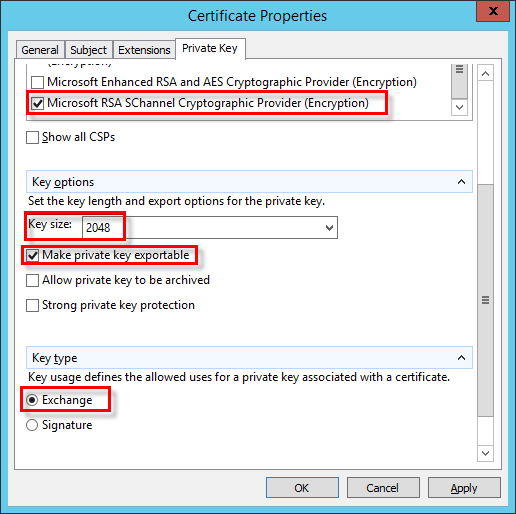

k)Dans l'onglet Clé privée, effectuez les opérations suivantes :

i.Développez la section Fournisseur de service de cryptographiques en cliquant sur la flèche pointant vers le bas. La liste de tous les fournisseurs de services cryptographiques s'affiche. Vérifiez que seule l'option Fournisseur de service cryptographique Microsoft RSA SChannel (cryptage) est sélectionnée.

Désélectionnez tous les fournisseurs de services cryptographiques autre que Fournisseur de service cryptographique Microsoft RSA SChannel (cryptage). |

i.Développez la section Options de clé. Dans le menu Taille de clé, sélectionnez une valeur d'au moins 2048. Sélectionnez Rendre la clé privée exportable.

ii.Développez la section Type de clé, sélectionnez Échanger. Cliquez sur Appliquer et vérifiez les paramètres.

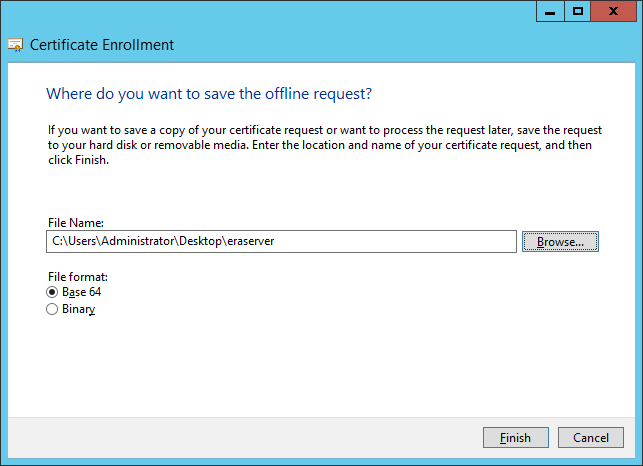

l)Cliquez sur OK. Les informations de certificat s'affichent. Cliquez sur le bouton Suivant pour continuer. Cliquez sur Parcourir pour sélectionner l'emplacement dans lequel la demande de signature de certificat (CSR) sera enregistrée. Tapez le nom de fichier et assurez-vous que Base 64 est sélectionné.

m)Cliquez sur Terminer pour générer le CSR.

3.Pour importer votre demande de certificat personnalisé, procédez comme suit :

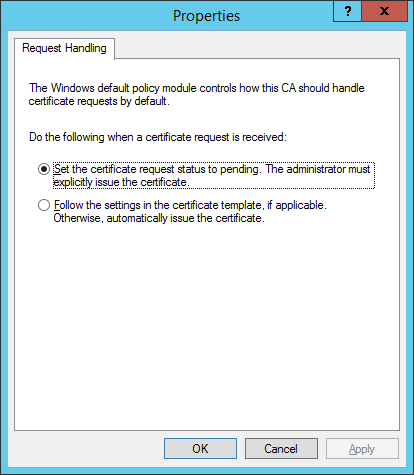

a)Ouvrez le gestionnaire de serveurs et cliquez sur Outils > Autorité de certification.

b)Dans l'arborescence Autorité de certification (locale), sélectionnez votre serveur (généralement FQDN) > Propriétés, puis sélectionnez l'onglet Module de politique. Cliquez sur Propriétés, puis sélectionnez Définir l'état de la demande de certificat sur En attente. L’administrateur doit explicitement émettre le certificat. Sinon, cela ne fonctionnera pas correctement. Vous devez redémarrer les services de certificats Active Directory si vous devez modifier ce paramètre.

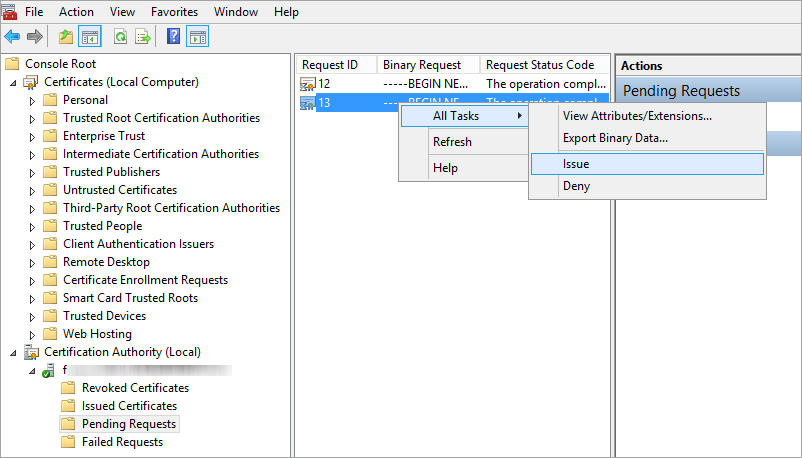

c)Dans l'arborescence Autorité de certification (locale), sélectionnez votre serveur (généralement FQDN) > Toutes les tâches > Envoyer une nouvelle demande et accédez au fichier CSR généré à l'étape 2.

d)Le certificat est ajouté aux demandes en attente. Sélectionnez le fichier CSR dans le panneau de navigation. Dans le menu Action, sélectionnez Toutes les tâches > Émettre.

4.Exportez le certificat personnalisé émis dans le fichier .tmp.

a)Sélectionnez Certificats émis dans le volet de gauche. Cliquez avec le bouton droit sur le certificat à exporter, puis cliquez sur Toutes les tâches > Exporter les données binaires

b)Dans la boîte de dialogue Exporter les données binaires, choisissez Certificat binaire dans la liste déroulante. Dans les options d'exportation, cliquez sur Enregistrer les données binaires dans un fichier et cliquez sur OK.

c)Dans la boîte de dialogue Enregistrer les données binaires, Indiquez l'emplacement d'enregistrement du certificat, puis cliquez sur Enregistrer.

5.Importez le fichier ..tmp.

a)Accédez à Certificat (ordinateur local) > cliquez avec le bouton droit sur Personnel, sélectionnez Toutes les tâches > Importer.

b)Cliquez sur Suivant.

c)Localisez le fichier binaire .tmp enregistré en utilisant l'option Parcourir, puis cliquez sur Ouvrir. Sélectionnez Placer tous les certificats dans le magasin suivant > Personnel. Cliquez sur Suivant.

d)Cliquez sur Terminer pour importer le certificat.

6.Exportez le certificat, y compris la clé privée, dans le fichier .pfx.

a)Dans Certificats (ordinateur local), développez l'option Personnel et cliquez sur Certificats; sélectionnez le certificat créé que vous souhaitez exporter, dans le menu Action, pointez vers Toutes les tâches > Exporter.

b)Dans l'assistant d'exportation du certificat, cliquez sur Oui, exporter la clé privée. (Cette option n'apparaît que si la clé privée est marquée comme étant exportable et si vous avez accès à la clé privée.)

c)Sous Format du fichier exporté, sélectionnez Échange d'informations personnelles -PKCS #12 (.PFX), cochez la case en regard de Inclure tous les certificats dans le chemin de certification si possible, puis cliquez sur Suivant.

d)Mot de passe, saisissez un mot de passe pour chiffrer la clé privée que vous exportez. Dans le champ Confirmer le mot de passe, saisissez de nouveau le même mot de passe, puis cliquez sur Suivant.

•La phrase secrète du certificat ne doit pas contenir les caractères suivants : " \ Ces caractères entraînent une erreur critique lors de l'initialisation de l'Agent. •Le mot de passe doit contenir au moins 10 caractères dans au moins trois des catégories suivantes : lettres minuscules, lettres majuscules, chiffres ou caractères spéciaux. Nous vous recommandons d'utiliser un mot de passe comportant au moins 12 caractères. |

e)Nom de fichier, saisissez un nom de fichier et le chemin du fichier .pfx dans lequel seront stockés le certificat et la clé privée exportés. Cliquez sur Suivant, puis sur Terminer.

L'exemple ci-dessus indiquent comment créer le certificat de l'agent ESET Management. Répétez les mêmes étapes pour les certificats du serveur ESET PROTECT. Vous ne pouvez pas utiliser ce certificat pour signer un autre nouveau certificat dans la console Web. |

7.Exporter l'autorité de certification :

a)Ouvrez le gestionnaire de serveurs et cliquez sur Outils > Autorité de certification.

b)Dans l'arborescence Autorité de certification (locale), sélectionnez votre serveur (généralement FQDN) > Propriétés, puis sélectionnez l'onglet Général et cliquez sur Afficher le certificat.

c)Dans l'onglet Détails, cliquez sur Copier dans le fichier. L'assistant d'exportation de certificat s'ouvre.

d)Dans la fenêtre Format du fichier exporté, sélectionnezDER encoded binary X.509 (.CER) et cliquez sur Suivant.

e)Cliquez sur Parcourir pour sélectionner l'emplacement dans lequel le fichier .cer sera enregistrée, puis cliquez sur Suivant.

f)Cliquez sur Terminer pour exporter l'autorité de certification.

Pour obtenir des instructions détaillées sur l'utilisation de certificats personnalisés dans ESET PROTECT On-Prem, consultez le chapitre suivant.