Certificati personalizzati con ESET PROTECT On-Prem

Se nell’ambiente è presente una PKI (infrastruttura a chiave pubblica) e si desidera che ESET PROTECT On-Prem utilizzi i certificati personalizzati per le comunicazioni tra i suoi componenti, vedere l'esempio di seguito. Questo esempio è eseguito su Windows Server 2012 R2. Le immagini delle schermate potrebbero variare a seconda delle versioni di Windows ma la procedura generale è invariata.

Non utilizzare certificati con validità breve (per esempio, Let's Encrypt validi per 90 giorni) per evitare la complessa procedura della loro sostituzione frequente. |

È possibile utilizzare OpenSSL per creare nuovi certificati autofirmati. Per ulteriori informazioni, consultare questo articolo della Knowledge Base. |

Ruoli del server richiesti:

•Active Directory Domain Services.

•Active Directory Certificate Services con l'AC radice autonoma installata.

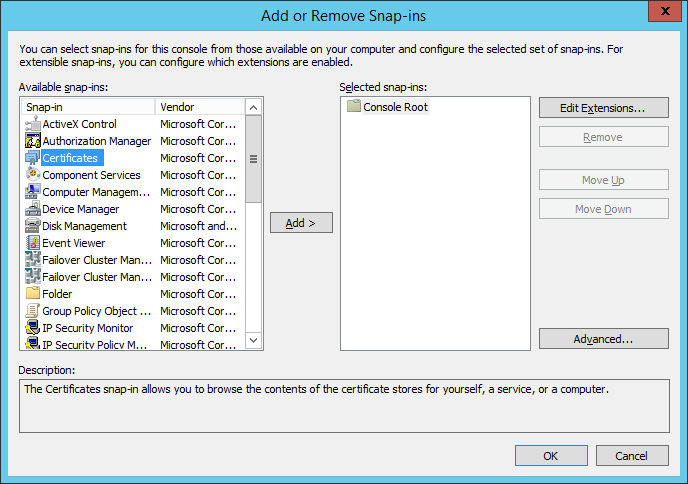

1.Aprile la Console di gestione e aggiungere gli snap-in dei Certificati:

a)Accedere al server come membro del gruppo Amministratore locale.

b)Eseguire mmc.exe per aprire la Console di gestione.

c)Fare clic su File e selezionare Aggiungi/Rimuovi snap-in… (oppure premere CTRL+M).

d)Selezionare Certificati nel riquadro sulla sinistra e fare clic su Aggiungi.

e)Selezionare Account del computer e fare clic su Avanti.

f)Assicurarsi che Computer locale sia selezionato (impostazione predefinita) e fare clic su Fine.

g)Fare clic su OK.

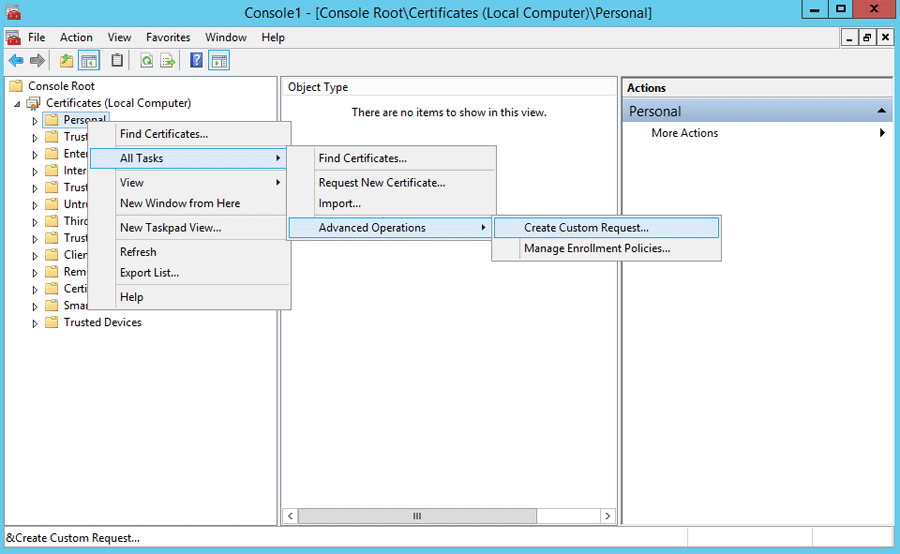

2.Creare una Richiesta di certificato personalizzato:

a)Fare doppio clic sui Certificati (computer locale) per espandere la voce.

b)Fare doppio clic su Personale per espandere la voce. Fare clic con il pulsante destro del mouse su Certificati e selezionare Tutte le attività > Operazioni avanzate e scegliere Crea richiesta personalizzata

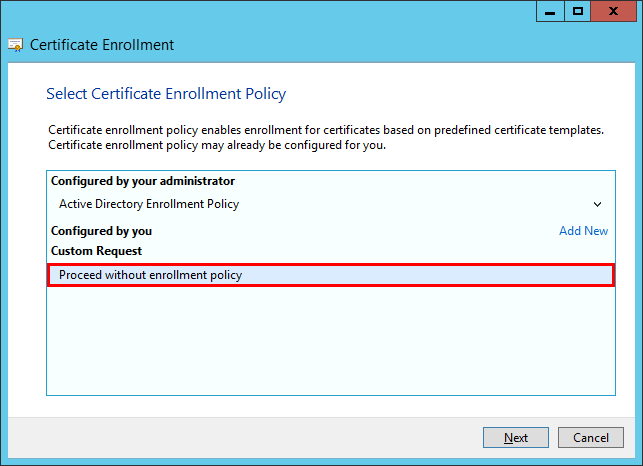

c)In seguito all’apertura della finestra della procedura guidata Registrazione certificato, fare clic su Avanti.

d)Selezionare l’opzione Procedi senza criterio di registrazione e fare clic su Avanti per continuare.

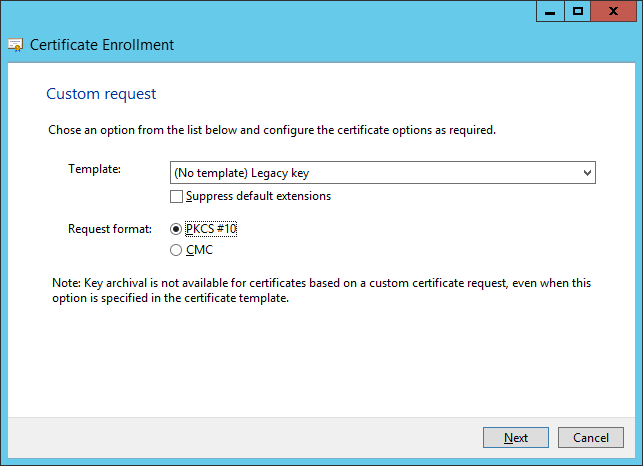

e)Scegliere Chiave legacy (nessun modello) dall’elenco a discesa e assicurarsi che sia selezionato il formato di richiesta PKCS #10. Fare clic su Avanti.

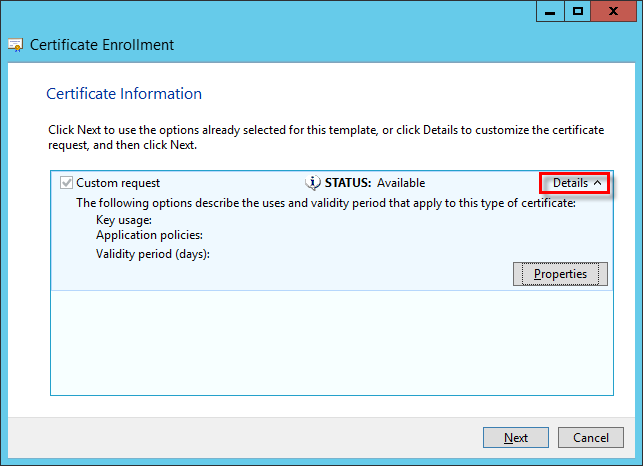

f)Fare clic sulla freccia per espandere la sezione Dettagli, quindi fare clic su Proprietà.

g)Nella scheda Generale, digitare un Nome facile da ricordare per il certificato; è anche possibile compilare il campo Descrizione (facoltativo).

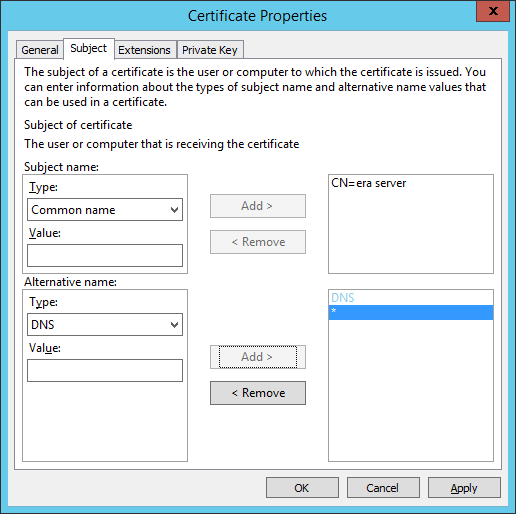

h)Nella scheda Oggetto, eseguire le operazioni indicate di seguito:

Nella sezione Nome oggetto selezionare Nome comune dall'elenco a discesa in Tipo, digitare era server nel campo Valore e fare clic su Aggiungi. CN=era server comparirà nella casella informativa laterale. Se si sta creando una richiesta di certificato per l'agente ESET Management,digitare era agent nel campo del valore Nome comune.

Il campo Nome comune deve contenere una delle seguenti stringhe: "server" o "agente", in base alla richiesta di certificato che si desidera creare. |

i)Nella sezione Nome alternativo, scegliere DNS dall’elenco a discesa in Tipo e inserire * (asterisco) nel campo Valore, quindi fare clic sul pulsante Aggiungi.

Il nome alternativo del soggetto (Subject Alternative Name, SAN) deve essere definito come "DNS: *" per ESET PROTECT Server e per tutti gli agenti. |

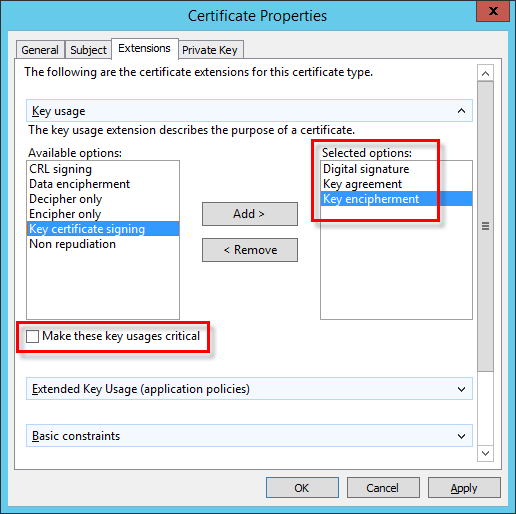

j)Nella scheda Estensioni, espandere la sezione Utilizzo chiave facendo clic sulla freccia. Aggiungere i valori desiderati tra le opzioni che seguono: Firma digitale, Chiave concordata, Crittografia a chiave. Deselezionare Rendi questi utilizzi delle chiavi critici.

Assicurarsi di selezionare queste 3 opzioni in Utilizzo chiave > Firma del certificato della chiave: •Firma digitale •Accordo chiave •Crittografia a chiave |

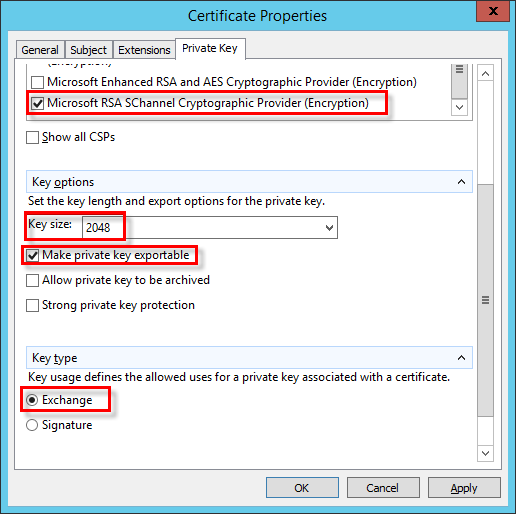

k)Nella scheda Chiave privata, eseguire le operazioni indicate di seguito:

i.Espandere la sezione Provider di servizi crittografici facendo clic sulla freccia. Comparirà un elenco di tutti i provider di servizi crittografici (CSP). Assicurarsi che sia selezionato solo Microsoft RSA SChannel Cryptographic Provider (Encryption).

Deselezionare tutti i CSP, ad eccezione di Microsoft RSA SChannel Cryptographic Provider (Encryption). |

i.Espandere la sezione Opzioni chiave. Nel menu Dimensioni chiave, impostare un valore minimo di 2048. Selezionare Rendi chiave privata esportabile.

ii.Espandere la sezione Tipo di chiave e selezionare Exchange. Fare clic su Applica e verificare le impostazioni.

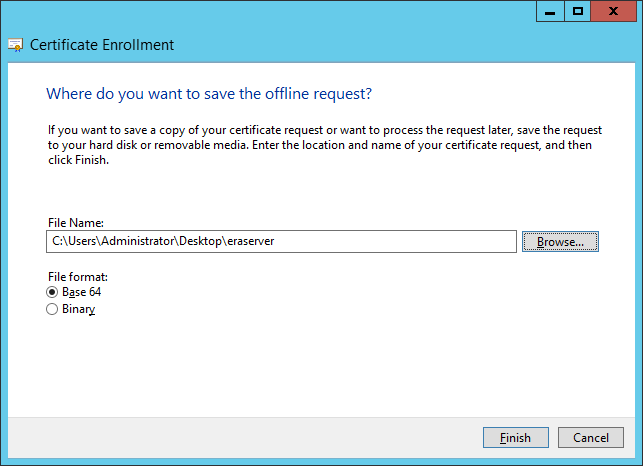

l)Fare clic su OK. Verranno visualizzate le informazioni sul certificato. Fare clic sul pulsante Avanti per continuare. Fare clic su Sfoglia per selezionare il percorso in cui verrà salvata la richiesta di firma del certificato (CSR). Digitare il nome del file e assicurarsi di aver selezionato Base 64.

m)Fare clic su Fine per generare la richiesta CSR.

3.Per importare la richiesta di certificato personalizzato, attenersi alla procedura seguente:

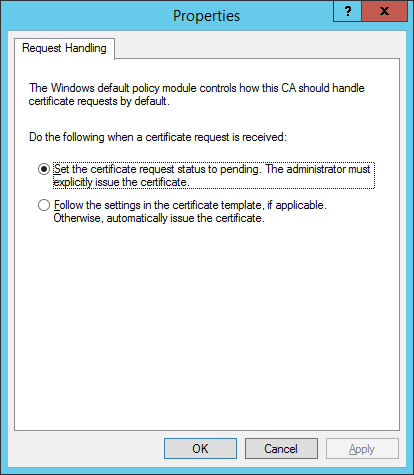

a)Aprire Gestione server e fare clic su Strumenti > Autorità di certificazione.

b)Nella struttura Autorità di certificazione (locale), selezionare Server in uso (solitamente FQDN) > Proprietà, quindi selezionare la scheda Criterio. Fare clic su Proprietà e selezionare Imposta stato richiesta certificato su In sospeso. L’amministratore deve emettere esplicitamente il certificato. In caso contrario, non funzionerà correttamente. Se si desidera modificare questa impostazione, è necessario riavviare Active Directory Certificate Services.

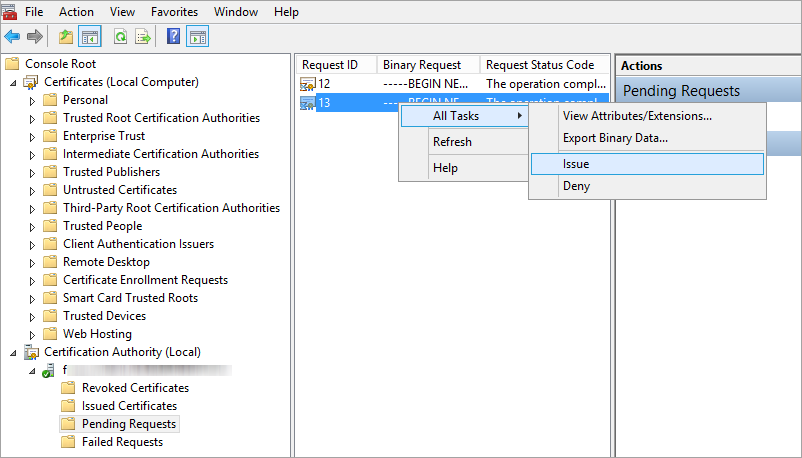

c)Nella struttura Autorità di certificazione (locale), selezionare Server in uso (solitamente FQDN) > Tutte le attività > Invia nuova richiesta e accedere al file CSR creato precedentemente al passaggio 2.

d)Il certificato sarà aggiunto tra le Richieste in sospeso. Selezionare il CSR nel pannello di navigazione. Nel menu Azione, selezionare Tutte le attività > Emetti.

4.Esportare il Certificato personalizzato emesso nel file .tmp.

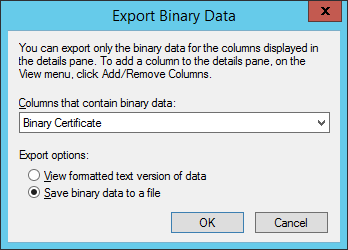

a)Selezionare Certificati emessi nel riquadro sulla sinistra. Fare clic con il pulsante destro del mouse sul certificato che si desidera esportare, quindi su Tutte le attività > Esporta dati binari.

b)Nella finestra di dialogo Esporta dati binari, scegliere Certificato binario nell’elenco a discesa. Nelle opzioni Esporta, fare clic su Salva dati binari in un file, quindi su OK.

c)Nella finestra di dialogo Salva dati binari, spostare il percorso del file in cui si desidera salvare il certificato, quindi fare clic su Salva.

5.Importare il file ..tmp.

a)Accedere a Certificato (computer locale) > fare clic con il pulsante destro del mouse su Personale e selezionare Tutte le attività > Importa.

b)Fare clic su Avanti.

c)Individuare il file binario .tmp salvato utilizzando Sfoglia e fare clic su Apri. Selezionare Posiziona tutti i certificati nel seguente archivio > Personale. Fare clic su Avanti.

d)Fare clic su Fine per importare il certificato.

6.Esportare il certificato contenente una chiave privata nel file .pfx.

a)In Certificati (computer locale) espandere Personale e fare clic su Certificati, selezionare il nuovo certificato che si desidera esportare e, nel menu Azione, puntare a Tutte le attività> Esporta.

b)Nella Procedura guidata Esportazione certificato, fare clic su Sì, esporta la chiave privata. (questa opzione comparirà solo se la chiave privata è contrassegnata come esportabile e l’utente può accedervi).

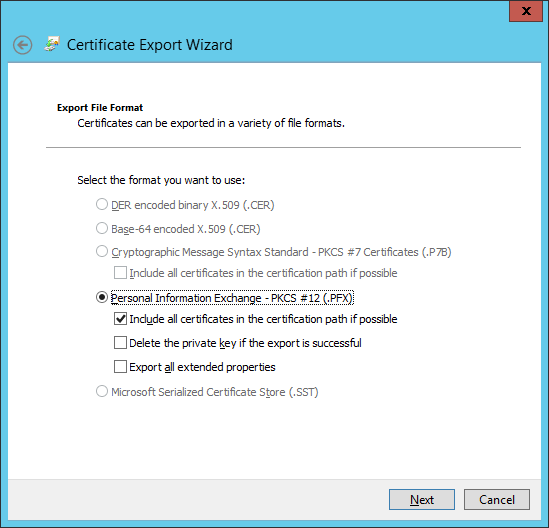

c)In Esporta formato file, selezionare Scambio informazioni personali -PKCS #12 (.PFX), selezionare la casella di controllo accanto a Includi tutti i certificati nel percorso di certificazione se possibile, quindi fare clic su Avanti.

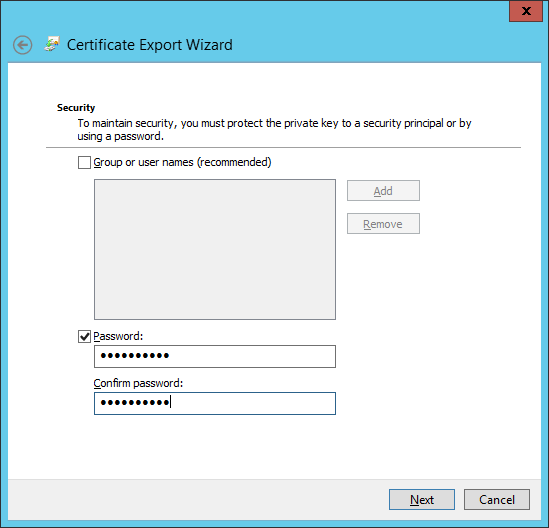

d)Password, digitare una password per eseguire la crittografia della chiave privata che si sta esportando. Nel campo Conferma password, digitare nuovamente la stessa password e fare clic su Avanti.

Il passphrase del certificato non deve contenere i seguenti caratteri: " \ Questi caratteri causano un errore critico durante l’inizializzazione dell’agente. |

e)Nome del file, digitare un nome e un percorso per il file .pfx in cui saranno memorizzati il certificato esportato e la chiave privata. Fare clic su Avanti, quindi su Fine.

L'esempio precedente illustra come creare un certificato dell'agente ESET Management. Ripetere gli stessi passaggi per i certificati del server ESET PROTECT. Non è possibile utilizzare questo certificato per firmare un altro nuovo certificato in Web Console. |

7.Esportare l'Autorità di certificazione:

a)Aprire Gestione server e fare clic su Strumenti > Autorità di certificazione.

b)Nella struttura Autorità di certificazione (locale), selezionare la scheda Server in uso (solitamente FQDN) > Proprietà > Generale, quindi fare clic su Visualizza certificato.

c)Nella scheda Dettagli, fare clic su Copia su file. Si aprirà la Procedura guidata Esportazione certificato.

d)Nella finestra Esporta formato file, selezionare file binario codificato DER X.509 (.CER) e fare clic su Avanti.

e)Fare clic su Sfoglia per selezionare il percorso in cui verrà salvato il file .cer, quindi fare clic su Avanti.

f)Fare clic su Fine per esportare l'Autorità di certificazione.

Per istruzioni dettagliate su come utilizzare i certificati personalizzati in ESET PROTECT On-Prem, consultare il paragrafo successivo.