Certificados personalizados con ESET PROTECT On-Prem

Si tiene su propia PKI (infraestructura de clave pública) y desea que ESET PROTECT On-Prem utilice sus certificados personalizados para establecer comunicación entre sus componentes, vea el siguiente ejemplo. Este ejemplo se realiza en Windows Server 2012 R2. Las capturas de pantalla pueden ser distintas de otras versiones de Windows, pero el procedimiento general no varía.

No utilice certificados con una validez breve (por ejemplo, Let's Encrypt con una validez de 90 días) para evitar el complejo procedimiento de sustituirlos con frecuencia. |

Puede utilizar OpenSSL para crear nuevos certificados autofirmados. Para obtener más información, lea el artículo de nuestra Base de conocimiento. |

Funciones de servidor necesarias:

•Servicios de dominio de Active Directory.

•Servicios de certificados de Active Directory con la autoridad certificadora raíz independiente instalada.

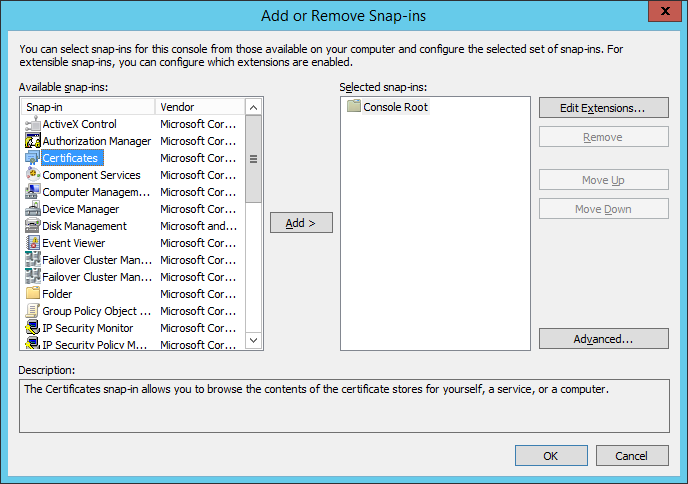

1.Abra Consola de administración y añada complementos de Certificados:

a)Inicie sesión en el servidor como miembro del grupo de administradores local.

b)Ejecute mmc.exe para abrir la Consola de administración.

c)Haga clic en el Archivo y seleccione Agregar/Eliminar extensión… (o presione CTRL+M).

d)Seleccione Certificados en el panel izquierdo y haga clic en Agregar.

e)Seleccione Cuenta de equipo y haga clic en Siguiente.

f)Asegúrese de seleccionar Equipo local (predeterminado) y haga clic en Finalizar.

g)Haga clic en Aceptar.

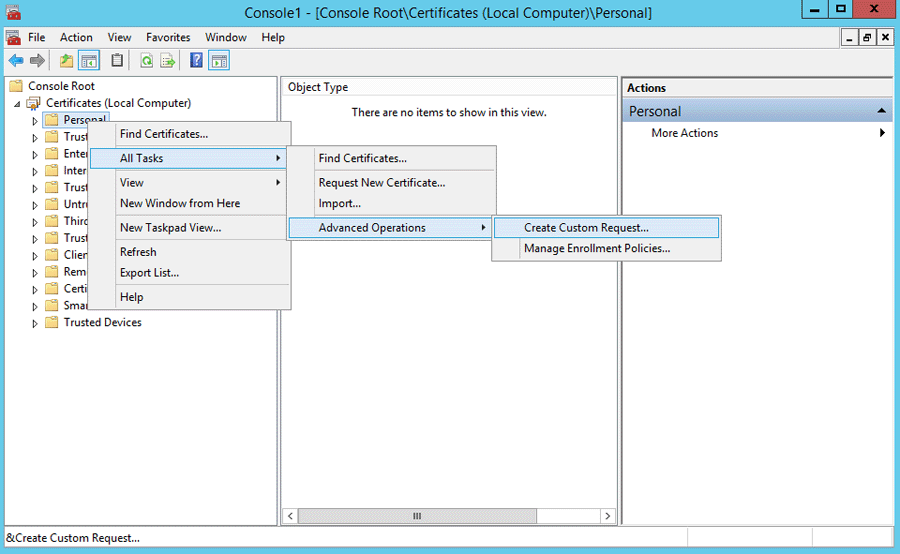

2.Cree una Solicitud de certificado personalizado:

a)Haga doble clic en Certificados (equipo local) para desplegar esta opción.

b)Haga doble clic en Personal para desplegar esta opción. Haga clic con el botón derecho del ratón en Certificados y seleccione Todas las tareas > Operaciones avanzadas y elija Crear solicitud personalizada.

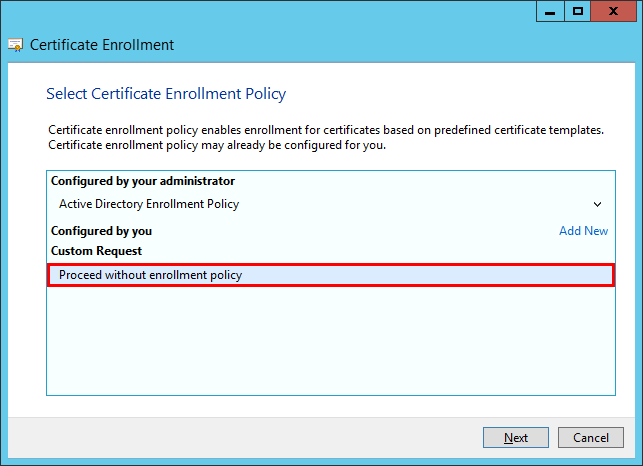

c)Se abrirá la ventana del asistente de Inscripción de certificados: haga clic en Siguiente.

d)Seleccione Continuar sin política de inscripción y haga clic en Siguiente para continuar.

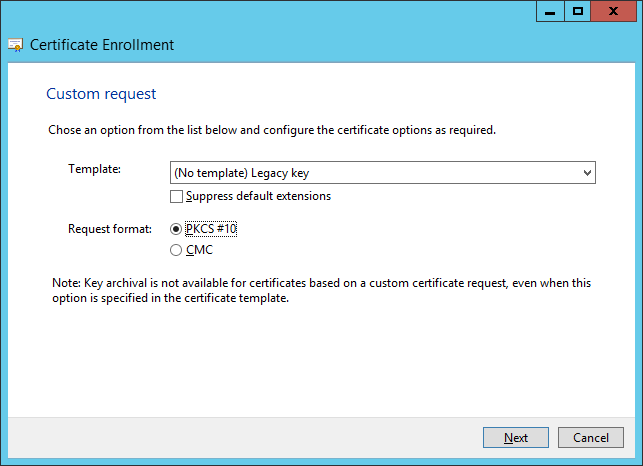

e)Elija Clave heredada (sin plantilla) de la lista desplegable y asegúrese de seleccionar el formato de solicitud PKCS #10. Haga clic en Siguiente.

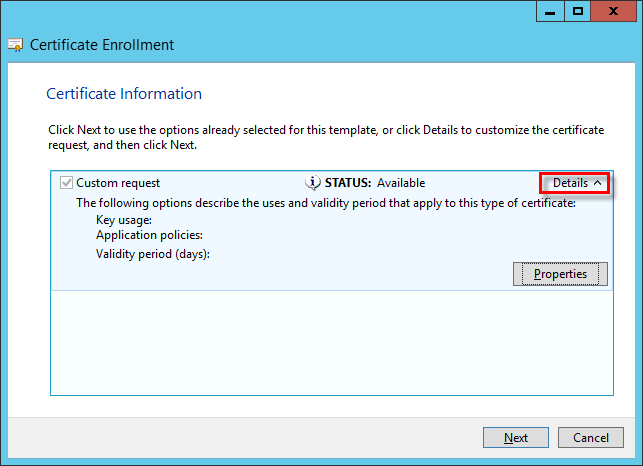

f)Haga clic en la flecha para desplegar la sección Detalles y, a continuación, haga clic en Propiedades.

g)En la ficha General, escriba el Nombre descriptivo de su certificado; también puede introducir la descripción (opcional).

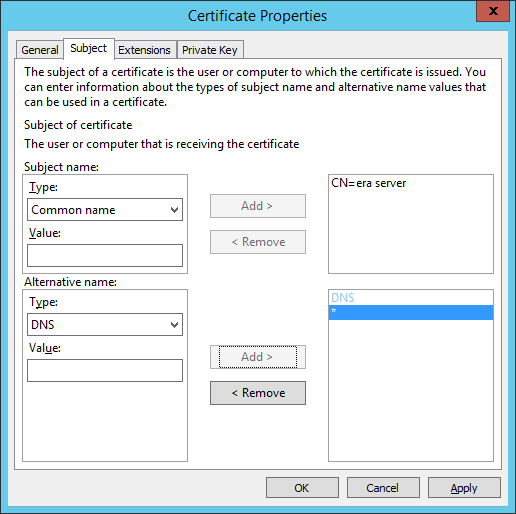

h)En la ficha Sujeto, haga lo siguiente:

En la sección Nombre de asunto, seleccione Nombre común en la lista desplegable de Tipo e introduzca era server en el campo Valor y, a continuación, haga clic en Agregar. CN=era server aparecerá en el cuadro de información del lateral. Si está creando una solicitud de certificado para ESET Management Agent, escriba era agent en el campo del valor Nombre común.

El nombre común debe contener la cadena: "servidor" o "proxy", en función de la solicitud de certificado que desee crear. |

i)En la sección Nombre alternativo, elija DNS en la lista desplegable de Tipo e introduzca * (asterisco) en el campo Valor; a continuación, haga clic en el botón Agregar.

El nombre alternativo del sujeto (SAN) debe definirse como "DNS:*" para ESET PROTECT Server y para todos los agentes. |

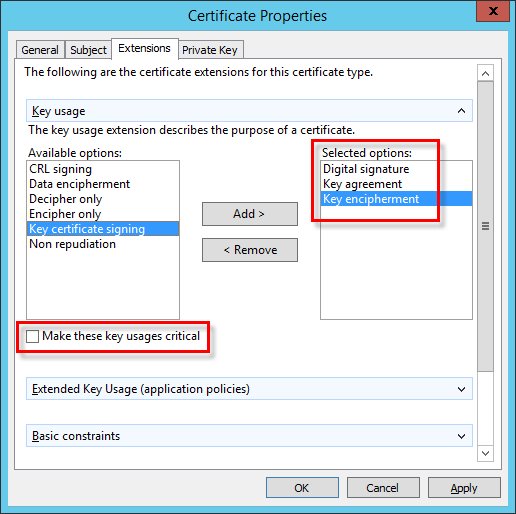

j)En la ficha Extensiones, despliegue la sección Uso de la clave haciendo clic en la flecha. Añada lo siguiente de las opciones disponibles: Firma digital, Acuerdo de claves, Cifrado de clave. Cancele la sección de la opción Hacer que estos usos de clave sean críticos.

Asegúrese de seleccionar estas 3 opciones en Uso de claves > Firma de certificados clave: •Firma digital •Acuerdo de claves •Cifrado de clave |

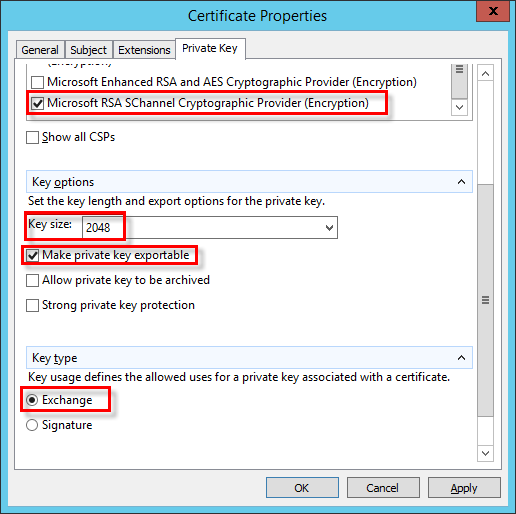

k)En la ficha Clave privada, haga lo siguiente:

i.Despliegue la sección Proveedor de servicios de cifrado haciendo clic en la flecha. Se mostrará una lista con todos los proveedores de servicios de cifrado (CSP). Asegúrese de seleccionar solo Proveedor criptográfico de canales S de Microsoft RSA (Cifrado).

Cancele la selección de los CSP que no sean Proveedor de cifrado Microsoft RSA SChannel (cifrado). |

i.Despliegue la sección Opciones de clave. En el menú Tamaño de la clave, ajuste un valor mínimo de 2048. Seleccione Hacer exportable la clave privada.

ii.Despliegue la sección Tipo de clave y seleccione Intercambiar. Haga clic en Aplicar y compruebe sus ajustes.

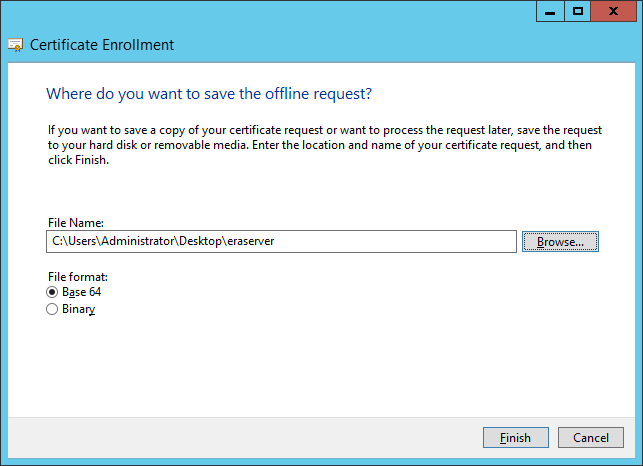

l)Haga clic en Aceptar. Aparecerá la información del certificado. Haga clic en el botón Siguiente para continuar. Haga clic en Examinar para seleccionar la ubicación en la que se guardará la solicitud de firma del certificado (CSR). Escriba el nombre del archivo y asegúrese de que esté seleccionada Base 64.

m)Haga clic en Finalizar para generar la CSR.

3.Siga los pasos indicados a continuación para importar su solicitud de certificado personalizado:

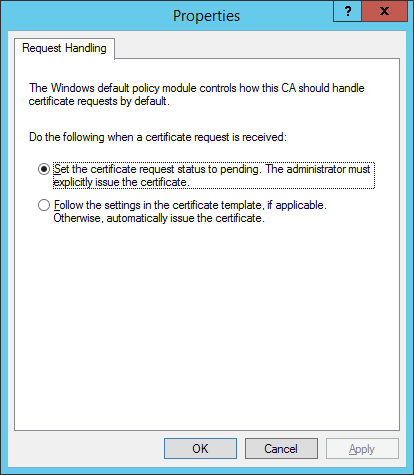

a)Abra Administrador de servidores y haga clic en Herramientas > Autoridad certificadora.

b)En el árbol Autoridad certificadora (local), seleccione la ficha Su servidor (normalmente FQDN) > Propiedades y, a continuación, seleccione la ficha Módulo de políticas. Haga clic en Propiedades y seleccione Establecer el estado de la solicitud de certificado como pendiente. El administrador debe emitir explícitamente el certificado. De lo contrario, no funcionará correctamente. Si desea cambiar este ajuste, tendrá que reiniciar los servicios de certificados de Active Directory.

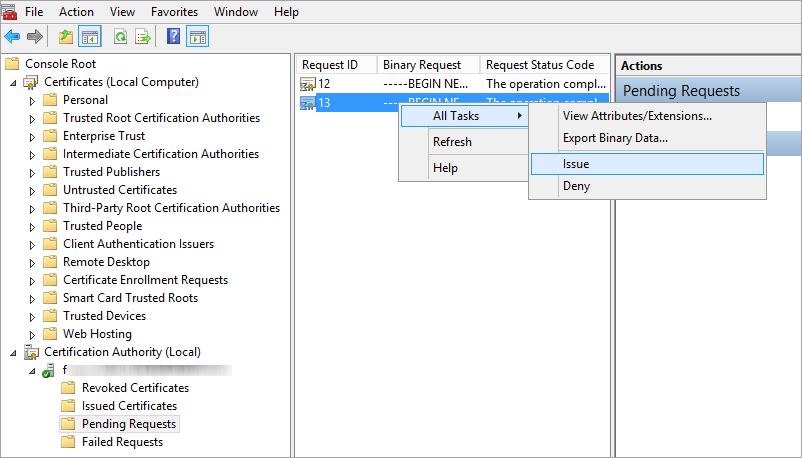

c)En el árbol Autoridad certificadora (local), seleccione Su servidor (normalmente FQDN) > Todas las tareas > Enviar nueva solicitud... y vaya al archivo CSR generado anteriormente en el paso 2.

d)El certificado se agregará en Solicitudes pendientes. Seleccione el CSR en el panel de navegación. En el menú Acción, seleccione Todas las tareas > Emitir.

4.Exporte el Certificado personalizado emitido al archivo .tmp.

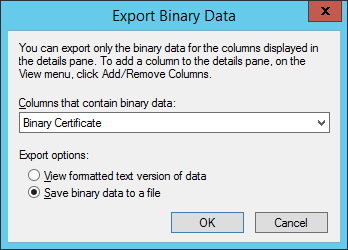

a)Seleccione Certificados emitidos en el panel de la izquierda. Haga clic con el botón derecho del ratón en el certificado que desea exportar y haga clic en Todas las tareas > Exportar datos binarios.

b)En el cuadro de diálogo Exportar datos binarios, elija Certificado binario en la lista desplegable. En Opciones de exportación, haga clic en Guardar datos binarios en un archivo y, a continuación, haga clic en Aceptar.

c)En el cuadro de diálogo Guardar datos binarios, mueva la ubicación del archivo en la que desea guardar el certificado y, a continuación, haga clic enGuardar.

5.Importe el archivo ..tmp.

a)Vaya a Certificado (equipo local) > haga clic con el botón derecho del ratón en Personal y seleccione Todas las tareas > Importar.

b)Haga clic en Siguiente.

c)Localice el archivo binario .tmp guardado anteriormente mediante Examinar y haga clic en Abrir. Seleccione Colocar todos los certificados en el siguiente almacén > Personal. Haga clic en Siguiente.

d)Haga clic en Finalizar para importar el certificado.

6.Exporte el certificado, incluyendo la clave privada, como archivo .pfx.

a)En Certificados (equipo local), despliegue Personal y haga clic en Certificados, seleccione el nuevo certificado que desea exportar y, en el menú Acción, seleccione Todas las tareas > Exportar.

b)En Asistente para exportación de certificados, haga clic en Exportar la clave privada. (Esta opción solo aparecerá si la clave privada está marcada como exportable y tiene acceso a la clave privada).

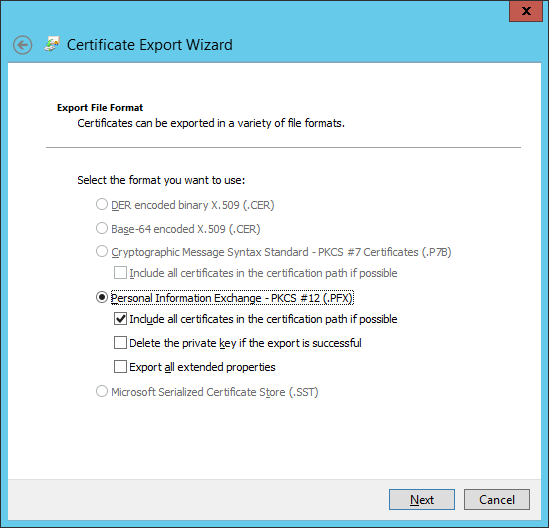

c)En Formato de archivo de exportación, seleccione Personal Information Exchange -PKCS #12 (.PFX), marque la casilla de verificación situada junto a Incluir todos los certificados en la ruta de exportación si es posible y, a continuación, haga clic en Siguiente.

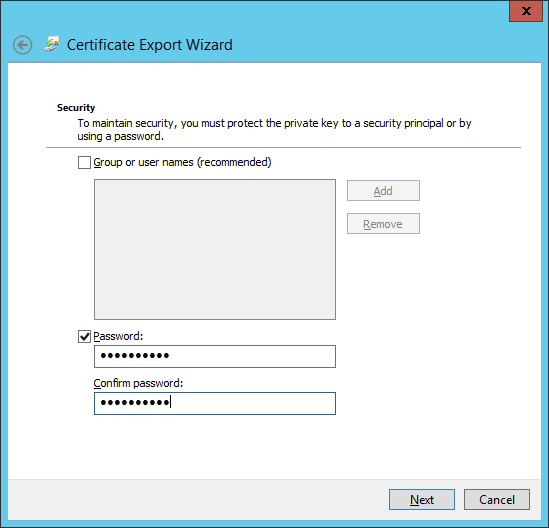

d)Contraseña: escriba una contraseña para cifrar la clave privada que está exportando. En el campo Confirmar contraseña, escriba la misma contraseña de nuevo y, a continuación, haga clic en Siguiente.

La frase de contraseña del certificado no puede contener los siguientes caracteres: " \ Estos caracteres provocan un error crítico durante la inicialización del agente. |

e)Nombre de archivo: introduzca un nombre de archivo y una ruta para el archivo .pfx que guardará el certificado exportado y la clave privada. Haga clic en Siguiente y, a continuación, haga clic en Finalizar.

El ejemplo anterior le muestra cómo crear un certificado de ESET Management Agent. Repita los mismos pasos para los certificados de ESET PROTECT Server. No puede utilizar este certificado para firmar otro certificado nuevo en la Consola web. |

7.Exportar autoridad certificadora:

a)Abra Administrador de servidores y haga clic en Herramientas > Autoridad certificadora.

b)En el árbol Autoridad certificadora (local), seleccione la ficha Su servidor (normalmente FQDN) > Propiedades > ficha General y haga clic en Ver certificado.

c)En la ficha Detalles, haga clic en Copiar a archivo. Se abrirá el Asistente para exportación de certificados.

d)En la ventana Formato de archivo de exportación, seleccione DER binario codificado X.509 (.CER) y haga clic en Siguiente.

e)Haga clic en Examinar para seleccionar la ubicación en la que se guardará el archivo .cer y, a continuación, haga clic en Siguiente.

f)Haga clic en Finalizar para exportar la autoridad certificadora.

Para obtener instrucciones detalladas de cómo utilizar los certificados personalizados en ESET PROTECT On-Prem, consulte el siguiente capítulo.