Créer une politique pour MDC pour activer APN/ABM pour l'inscription iOS

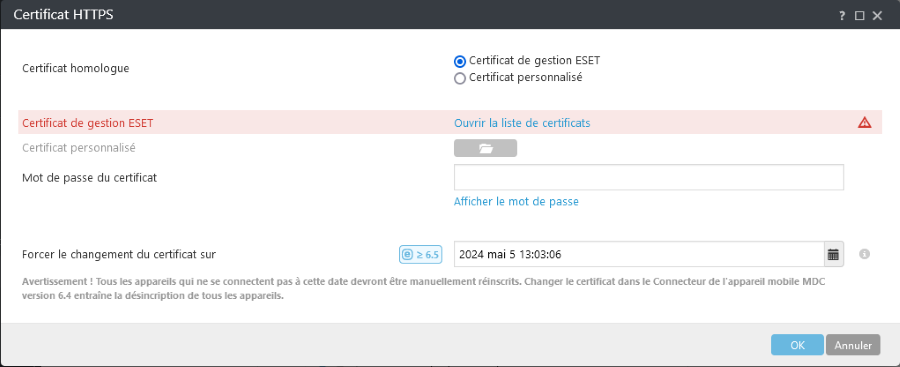

Lorsque vous modifiez le certificat https utilisé dans votre politique pour MDC, suivez les étapes ci-dessous pour éviter de déconnecter les périphériques mobiles de votre MDM : 1. Créez et appliquez la nouvelle politique qui utilise le nouveau certificat https. 2. Autorisez les appareil à se connecter au serveur MDM et à recevoir la nouvelle politique. 3. Vérifiez que les appareils utilisent le nouveau certificat https (l'échange de certificats https est terminé). 4. Laissez au moins 72 heures à vos appareils pour recevoir la nouvelle politique. Une fois que tous les appareils ont reçu la nouvelle politique (L'alerte MDM Core « Le changement de certificat HTTPS est toujours en cours. L'ancien certificat est toujours utilisé » n'est plus affiché dans l'onglet Alertes), vous pouvez supprimer l'ancienne politique. |

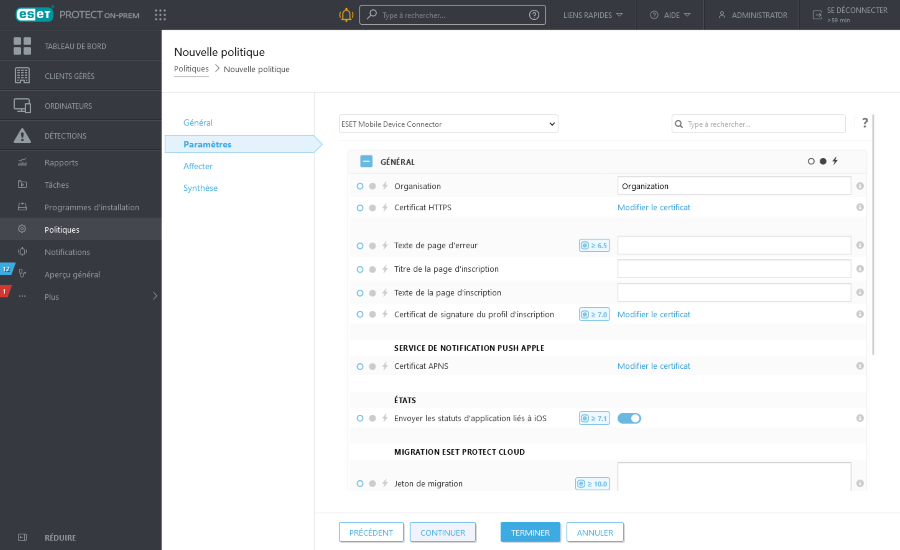

Voici un exemple de création d'une politique pour le Connecteur d'appareils mobiles ESET destinée à activer le service APNS (Apple Push Notification Services) et la fonctionnalité d'inscription de périphériques iOS. Elle est nécessaire pour l'inscription de périphériques iOS. Avant de configurer cette politique, créez un certificat APN et faites-le signer par Apple sur le portail de certificats push Apple pour qu'il devienne un certificat signé ou Certificat APNS. Pour obtenir des instructions pas à pas sur ce processus, consultez la section Certificat APN.

General

Saisissez un nom pour cette politique. Le champ Description est facultatif.

Paramètres

Sélectionnez Connecteur d'appareils mobiles ESET dans la liste déroulante.

Si vous avez installé le serveur MDM à l'aide du programme d'installation tout-en-un (et non pas en tant que composant ou composant autonome), le certificat HTTPS a été généré automatiquement pendant l'installation. Pour tous les autres cas, vous devez appliquer un certificat HTTPS personnalisé. Vous trouverez des informations supplémentaires à la suite de la première étape de la rubrique Mobile Device Management. Vous pouvez utiliser le certificat de ESET PROTECT (signé par l'autorité de certification ESET PROTECT On-Prem) ou un certificat personnalisé. Vous pouvez également définir la date pour Forcer le changement du certificat. Pour plus d'informations, consultez l'info-bulle en regard de ce paramètre. |

Remplacez la chaîne Organization par le nom réel de votre organisation. Ce champ est utilisé par le générateur de profil d'inscription pour inclure cette information dans le profil. |

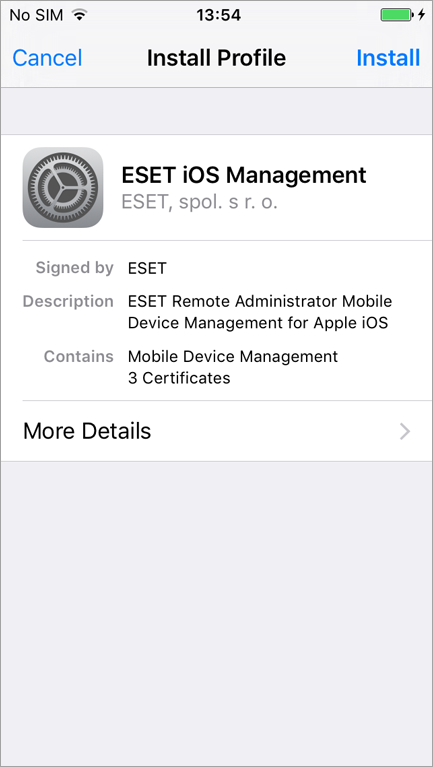

Sous ![]() Général, vous pouvez éventuellement télécharger votre certificat HTTPS pour l'inscription dans le certificat de signature de profil d'inscription (cela n'affecte que l'inscription non ABM). Cela permettra à la page d'inscription pour les appareils iOS qu'ils visitent pendant le processus d'inscription d'être signée et d'être visible dans le fichier Signé par selon le certificat.

Général, vous pouvez éventuellement télécharger votre certificat HTTPS pour l'inscription dans le certificat de signature de profil d'inscription (cela n'affecte que l'inscription non ABM). Cela permettra à la page d'inscription pour les appareils iOS qu'ils visitent pendant le processus d'inscription d'être signée et d'être visible dans le fichier Signé par selon le certificat.

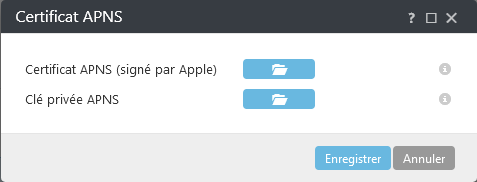

Téléverser les certificats Apple pour l'inscription iOS : accédez à Service de notification par poussée d'Apple et téléversez le Certificat APNS et une Clé privée APNS.

Certificat APNS (signé par Apple) : cliquez sur l'icône du dossier et recherchez le certificat APNS pour le télécharger. Le certificat APNS est le fichier que vous avez téléchargé à partir du portail Apple Push Certificates Portal.

Clé privée APNS : cliquez sur l'icône du dossier et recherchez la clé privée APNS pour la télécharger. La clé privée APNS est le fichier que vous avez téléchargé pendant la création du certificat APN/ABM.

Programme d'amélioration du produit : activez ou désactivez la transmission des rapports de plantage et des données de télémétrie anonymes à ESET.

Suivre la verbosité du journal : définissez le détail de journal qui détermine le niveau d’informations collectées et journalisées, de Trace (informations) à Fatal (informations critiques les plus importantes).

Si vous créez cette politique pour l'inscription iOS avec Apple ABM, accédez à ![]() Apple Business Manager (ABM).

Apple Business Manager (ABM).

![]() Apple Business Manager (ABM) : ces paramètres sont des paramètres ABM uniquement.

Apple Business Manager (ABM) : ces paramètres sont des paramètres ABM uniquement. ![]()

Après la configuration initiale, si ces paramètres sont modifiés, vous devez réinitialiser les paramètres d'usine et réinscrire tous les appareils iOS concernés afin d'appliquer les modifications. |

Charger le jeton d'autorisation : cliquez sur l'icône du dossier et recherchez le jeton du serveur ABM. Le jeton du serveur ABM est le fichier que vous avez téléchargé lors de la création du serveur MDM virtuel à partir du portail Apple ABM.

Installation obligatoire : l'utilisateur ne sera pas en mesure d'utiliser l'appareil sans l'installation du profil MDM.

Autoriser l'utilisateur à supprimer le profil MDM : l'appareil doit être en mode Supervisé pour empêcher l'utilisateur de supprimer le profil MDM.

Exiger la connexion au domaine : l'utilisateur doit utiliser des informations d'identification de domaine valides dans l'assistant de configuration de l'appareil.

Ignorer les éléments de configuration : ce paramètre permet de choisir quelles étapes de configuration initiale seront ignorées pendant la configuration iOS. Vous trouverez des informations supplémentaires sur chacune de ces étapes dans l'article de la base de connaissances Apple.

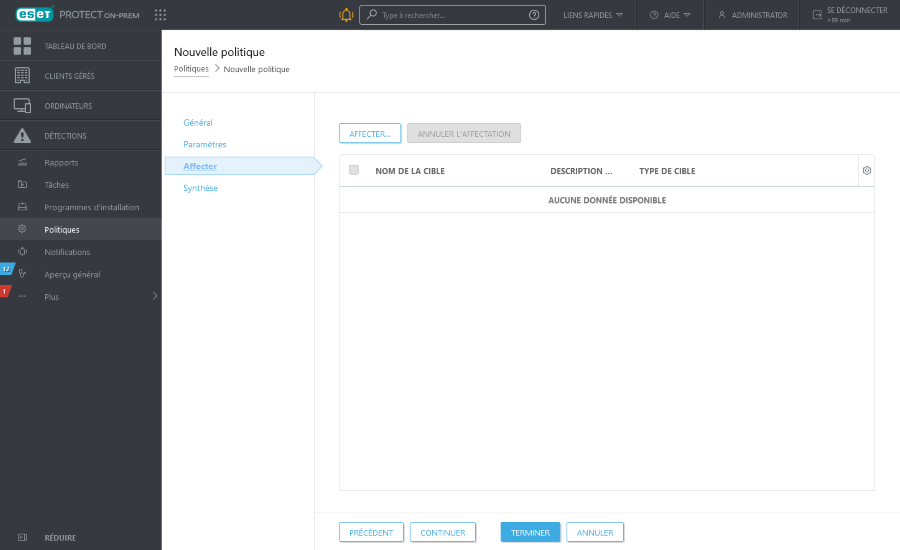

Affecter

Sélectionnez le périphérique qui héberge le serveur MDM ciblé par la politique.

Cliquez sur Attribuer pour afficher tous les groupes statiques et dynamiques et leurs membres. Sélectionnez l'instance du Connecteur de périphérique mobile à laquelle vous souhaitez appliquer la politique et cliquez sur OK.

Synthèse

Passez en revue les paramètres de cette politique, puis cliquez sur Terminer.