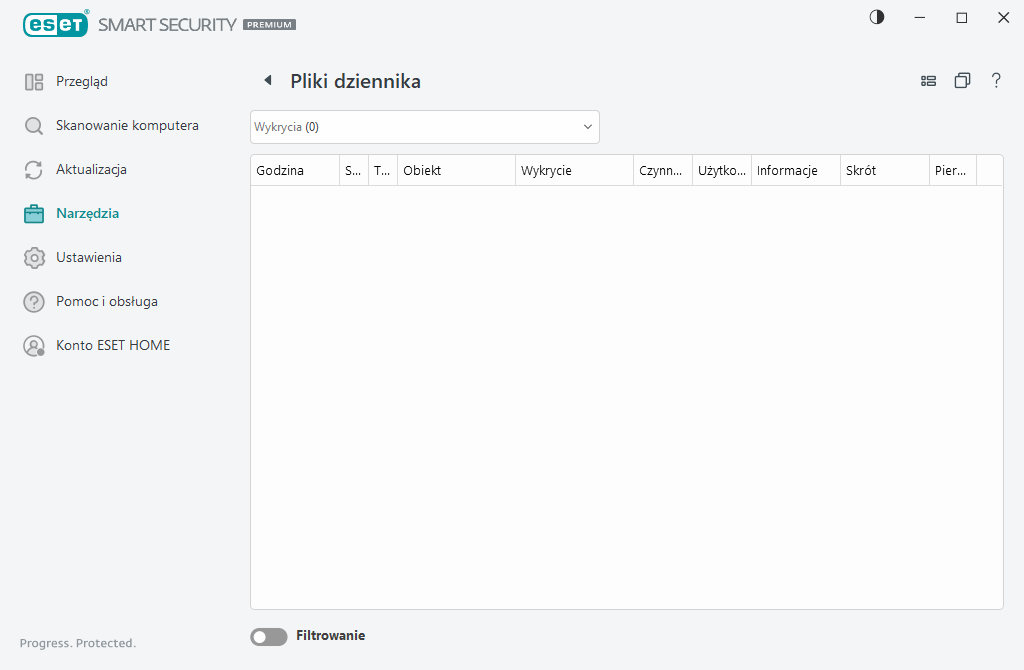

Pliki dziennika

Pliki dziennika zawierają informacje o wszystkich ważnych zdarzeniach, jakie miały miejsce, oraz przegląd wykrytych zagrożeń. Informacje zapisywane w dzienniku są bardzo ważne i przydatne podczas analizy systemu, wykrywania zagrożeń i rozwiązywania problemów. Dziennik jest aktywnie tworzony w tle i nie wymaga żadnych działań ze strony użytkownika. Informacje są zapisywane zgodnie z bieżącymi ustawieniami szczegółowości dziennika. Za pomocą programu ESET Smart Security Premium można bezpośrednio wyświetlać wiadomości tekstowe oraz wyświetlać i archiwizować dzienniki.

Pliki dziennika są dostępne z poziomu głównego okna programu po kliknięciu opcji Narzędzia > Pliki dziennika. Wybierz żądany typ dziennika z rozwijanego menu Dziennik.

•Wykrycia — ten dziennik zawiera szczegółowe informacje na temat zagrożeń i infekcji wykrytych przez program ESET Smart Security Premium. Zawiera on między innymi: datę i godzinę wykrycia, typ skanera, tym obiektu, lokalizację obiektu, nazwę wykrytego obiektu, podjęte działanie, nazwę użytkownika zalogowanego w czasie wykrycia infekcji, skrót oraz pierwsze wystąpienie. Nieusunięte infekcje są zawsze oznaczone czerwonym tekstem na jasnoczerwonym tle. Usunięte infekcje są oznaczone żółtym tekstem na białym tle. Nieoczyszczone i potencjalnie niebezpieczne lub niepożądane aplikacje są oznaczone żółtym tekstem na białym tle.

•Zdarzenia — wszystkie ważne działania wykonywane przez program ESET Smart Security Premium są zapisywane w dzienniku zdarzeń. Dziennik zdarzeń zawiera informacje na temat zdarzeń i błędów, które wystąpiły w programie. Jest przeznaczony do rozwiązywania problemów przez administratorów i użytkowników systemu. Zawarte w nim informacje często mogą pomóc znaleźć rozwiązanie problemu występującego w programie.

•Skanowanie komputera — w tym oknie są wyświetlane wyniki wszystkich ukończonych operacji skanowania. Każdy wiersz odpowiada jednej operacji skanowania. Dwukrotne kliknięcie dowolnego wpisu powoduje wyświetlenie szczegółowych informacji na temat danej operacji skanowania.

•Wysłane pliki — zawiera zapisy próbek wysłanych do programu ESET LiveGuard.

•System HIPS — zawiera zapisy związane z określonymi regułami systemu HIPS, które zostały zaznaczone do rejestrowania. Pozycje dziennika zawierają informacje o aplikacji, która wywołała operację, wyniku (zezwolenie lub zablokowanie reguły) oraz nazwie reguły.

•Ochrona bankowości internetowej — zawiera rekordy niezweryfikowanych/niezaufanych plików załadowanych do przeglądarki.

•Ochrona sieci — dziennik ochrony sieci wyświetla wszystkie ataki zdalne wykryte przez zaporę, ochronę przed atakami z sieci (IDS) oraz Botnet. W tym miejscu znajdziesz informacje na temat wszystkich ataków na Twój komputer. Kolumna Zdarzenia wyświetla listę wszystkich wykrytych ataków. Kolumna Źródła zawiera dodatkowe informacje na temat źródła ataku. Kolumna Protokół zawiera informacje na temat protokołu komunikacyjnego użytego do przeprowadzenia ataku. Analiza dziennika ochrony sieci może pomóc w wykryciu prób infiltracji systemu w odpowiednim czasie, zapobiegając nieautoryzowanemu dostępowi do systemu. W celu uzyskania dodatkowych informacji zobacz IDS i ustawienia zaawansowane.

•Filtrowane witryny sieci Web — Ta lista jest przydatna, jeśli chcesz wyświetlić listę witryn, które zostały zablokowane przez ochronę dostępu do stron internetowych lub kontrolę rodzicielską. W dziennikach odnotowane są: czas, adres URL, nazwa użytkownika oraz aplikacja, która nawiązała połączenie z daną witryną.

•Ochrona przed spamem klienta poczty e-mail — zawiera zapisy dotyczące wiadomości e-mail oznaczonych jako spam.

•Kontrola rodzicielska — umożliwia wyświetlenie stron internetowych zablokowanych i dozwolonych przez funkcję Kontrola rodzicielska. Kolumny Typ dopasowania i Wartości dopasowania informują, w jaki sposób zostały zastosowane reguły filtrowania.

•Kontrola dostępu do urządzeń — zawiera zapisy związane z nośnikami wymiennymi i urządzeniami, które były podłączane do komputera. W pliku dziennika zapisywane są informacje dotyczące tylko tych urządzeń, z którymi są związane reguły kontroli dostępu. Jeśli dana reguła nie odpowiada podłączonemu urządzeniu, nie jest dla niego tworzony wpis w dzienniku. Można tu również znaleźć takie szczegóły jak typ urządzenia, numer seryjny, nazwa dostawcy i rozmiar nośnika (jeśli jest dostępny).

•Ochrona kamery internetowej — zawiera zapisy dotyczące aplikacji blokowanych przez funkcję Ochrona kamery internetowej.

Zaznacz treść dziennika i naciśnij klawisze CTRL + C, aby skopiować ją do schowka. W celu zaznaczenia większej liczby wpisów należy przytrzymać klawisz CTRL lub SHIFT.

Kliknij symbol ![]() Filtrowanie powoduje otwarcie okna Filtrowanie dziennika, w którym można zdefiniować kryteria filtrowania.

Filtrowanie powoduje otwarcie okna Filtrowanie dziennika, w którym można zdefiniować kryteria filtrowania.

Kliknięcie rekordu prawym przyciskiem myszy umożliwia otwarcie menu kontekstowego. W menu kontekstowym są dostępne następujące opcje:

•Pokaż — umożliwia wyświetlenie w nowym oknie szczegółowych informacji na temat wybranego dziennika.

•Filtruj same rekordy — po aktywacji tego filtru widoczne będą tylko rekordy tego samego typu (diagnostyczne, ostrzeżenia itd.).

•Filtruj — po kliknięciu tej opcji w oknie Filtrowanie dziennika można zdefiniować kryteria filtrowania określonych wpisów w dzienniku.

•Włącz filtr — umożliwia aktywację ustawień filtra.

•Wyłącz filtr — umożliwia wyczyszczenie wszystkich ustawień filtrowania (opisanych powyżej).

•Kopiuj/Kopiuj wszystko — kopiuje informacje o wybranych rekordach.

•Kopiuj komórkę — kopiuje zawartość komórki klikniętej prawym przyciskiem myszy.

•Usuń/Usuń wszystko — umożliwia usunięcie wybranych rekordów albo wszystkich wyświetlanych rekordów. Konieczne jest posiadanie uprawnień administratora.

•Eksportuj/Eksportuj wszystko — eksportuje informacje o wybranych lub wszystkich rekordach w formacie XML.

•Znajdź/Znajdź następny/Znajdź poprzedni — po kliknięciu tej opcji można zdefiniować kryteria filtrowania, aby wyróżnić określony wpis za pomocą okna filtrowania dziennika.

•Opis wykrycia — otwiera Encyklopedię zagrożeń firmy ESET, która zawiera szczegółowe informacje o zagrożeniach i objawach zarejestrowanej infiltracji.

•Utwórz wyłączenie — umożliwia utworzenie zaawansowanej konfiguracji wyłączeń przy użyciu kreatora (opcja niedostępna w przypadku wykryć dotyczących szkodliwego oprogramowania).