その他のRADIUS構成

次の例では、Active Directoryドメイン環境を使用しました。

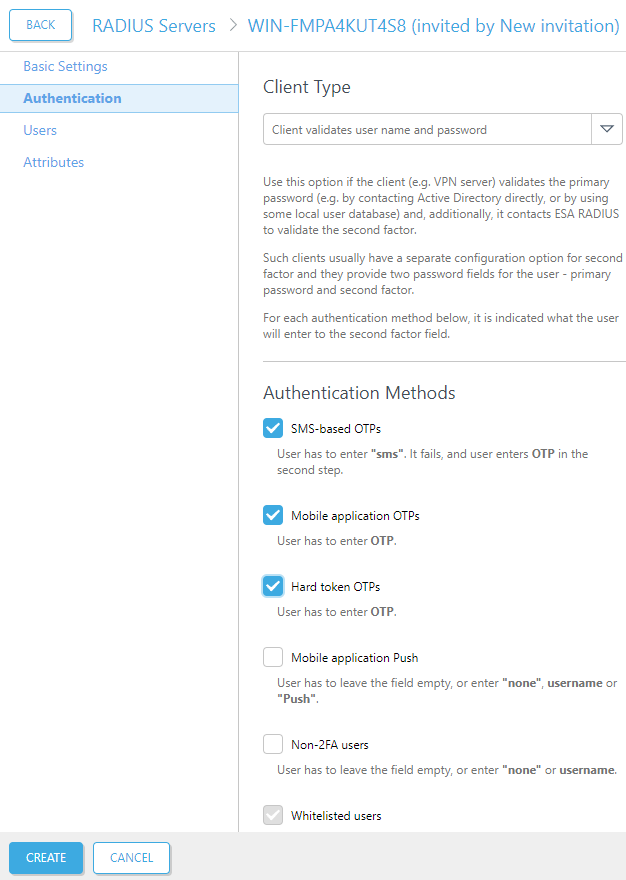

クライアントタイプ - クライアントがユーザー名とパスワードを検証

ESA WebコンソールでRADIUSクライアントを設定するときにClient TypeをClient validates username and passwordに設定すると、最初の要素(ユーザー名とパスワード)が他のPAMモジュールによって検証されます。

この方法でRADIUSを設定する場合は、/etc/pam.d/sshd (または適切な統合)に次の行を追加します。

auth required /usr/lib/pam/pam_radius_auth.so force_prompt prompt=RADIUS

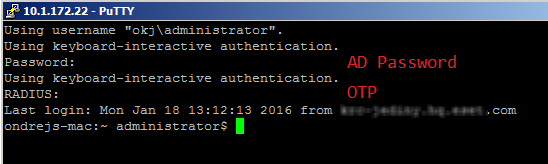

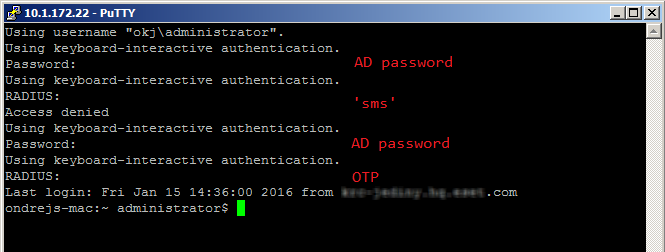

この場合、SSHログインプロセスは次のようになります。

- 文字列Password:で始まるプロンプトは、他のPAMモジュールによって処理されます。文字列RADIUS:で始まるプロンプトは、PAMモジュールによって処理されます。上記のサンプルコードの引数prompt=RADIUSを参照してください

- SMS - ユーザーは、最初のプロンプトでADパスワードを入力する必要があります。2番目のプロンプトでテキスト'sms' (アポストロフィなし)を入力する必要があります。3番目のプロンプトで、ADパスワードを入力する必要があります。4番目のプロンプトで、受信したOTPを入力する必要があります。

- その他のタイプのOTP (モバイルアプリで受信したOTPまたはhard token)を使用している場合は、最初のプロンプトでADパスワードを入力し、2番目のプロンプトでOTPを入力します。