Інші конфігурації RADIUS

У наведеному нижче прикладі ми використовували середовище домену Active Directory.

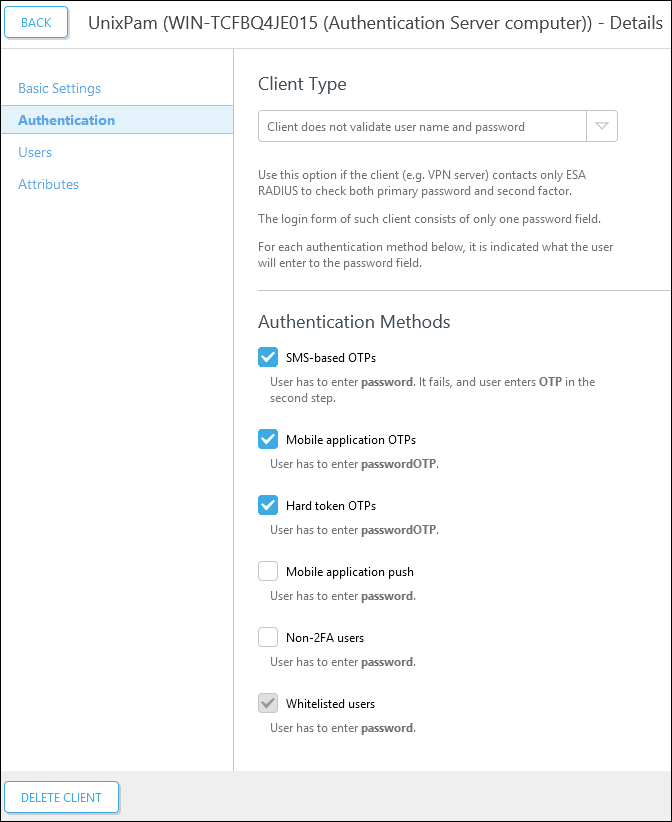

Тип клієнта – клієнт не перевіряє ім’я користувача та пароль

Якщо задати для параметра Client Type значення Client does not validate username and password під час налаштування клієнта RADIUS в ESA Management Tool, ESA перевірятиме обидва фактори (перший – ім’я користувача й пароль, другий – OTP):

Після цього в /etc/pam.d/sshd (або інших інтеграціях) додайте такий рядок:

auth required /usr/lib/pam/pam_radius_auth.so

і закоментуйте (помістіть тег # на початку рядка) всі інші рядки auth.

Потрібно пройти перевірку Адміністратор домену має переконатися, що цей сценарій підходить для відповідного розгортання. Особливу увагу слід вернути на те, що сценарій відключає всі інші модулі. |

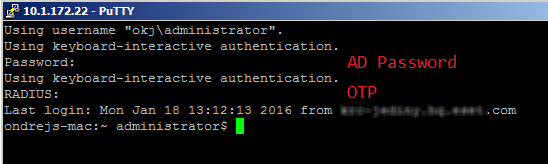

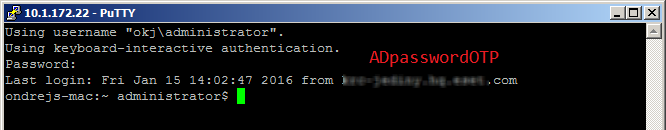

У цьому випадку процес входу SSH має бути таким:

•Доставка пароля OTP у SMS-повідомленні: під час першої спроби ввести пароль у користувачу пропонується вказати пароль AD. Під час другої спроби вводу пароля пропонується ввести OTP.

•Інший тип OTP (комбінована автентифікація) – паролі AD й OTP потрібно ввести одночасно як ADpasswordOTP. Наприклад, якщо пароль AD – Test, а отриманий OTP – 123456, потрібно ввести Test123456.

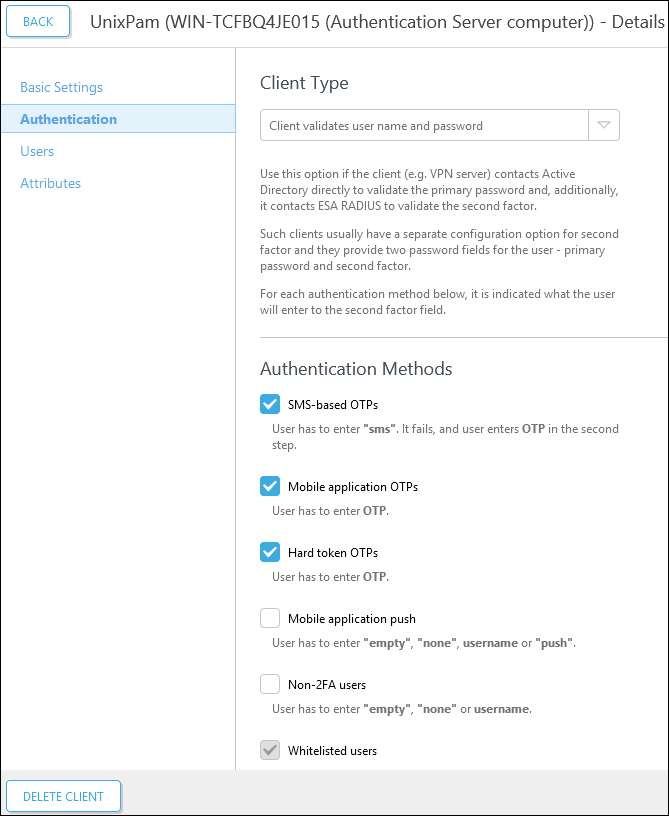

Client Type – Client validates username and password

Якщо задати для параметра Clien Type значення Client validates username and password під час налаштування клієнта RADIUS в ESA Management Tool, інший модуль PAM перевірятиме перший фактор – ім’я користувача й пароль:

Якщо ви налаштовуєте RADIUS таким чином, додайте вказаний нижче рядок у /etc/pam.d/sshd (або відповідну інтеграцію):

auth required /usr/lib/pam/pam_radius_auth.so force_prompt prompt=RADIUS

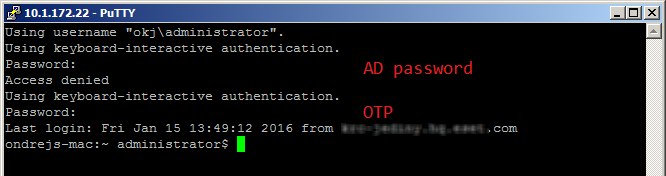

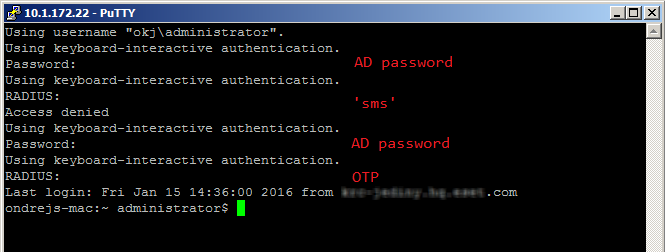

У цьому випадку процес входу SSH має бути таким:

•Запити, які починаються з рядка Password, обробляються іншими модулями PAM. Запити, які починаються з рядка RADIUS, обробляється нашим модулем PAM. Див. аргумент "prompt=RADIUS '' у зразку коду вище

•SMS: під час першого запиту користувач має ввести пароль AD. У відповідь на другий запит користувач має ввести текст "sms" (без апострофів). У відповідь на третій запит користувач має ввести пароль AD. У відповідь на четвертий запит необхідно ввести отриманий пароль OTP

•Інший тип OTP (OTP отримано через мобільну програму або з використанням hard token): уведіть пароль AD під час першої спроби. Після другої спроби введіть пароль OTP.