Защита входа в Windows

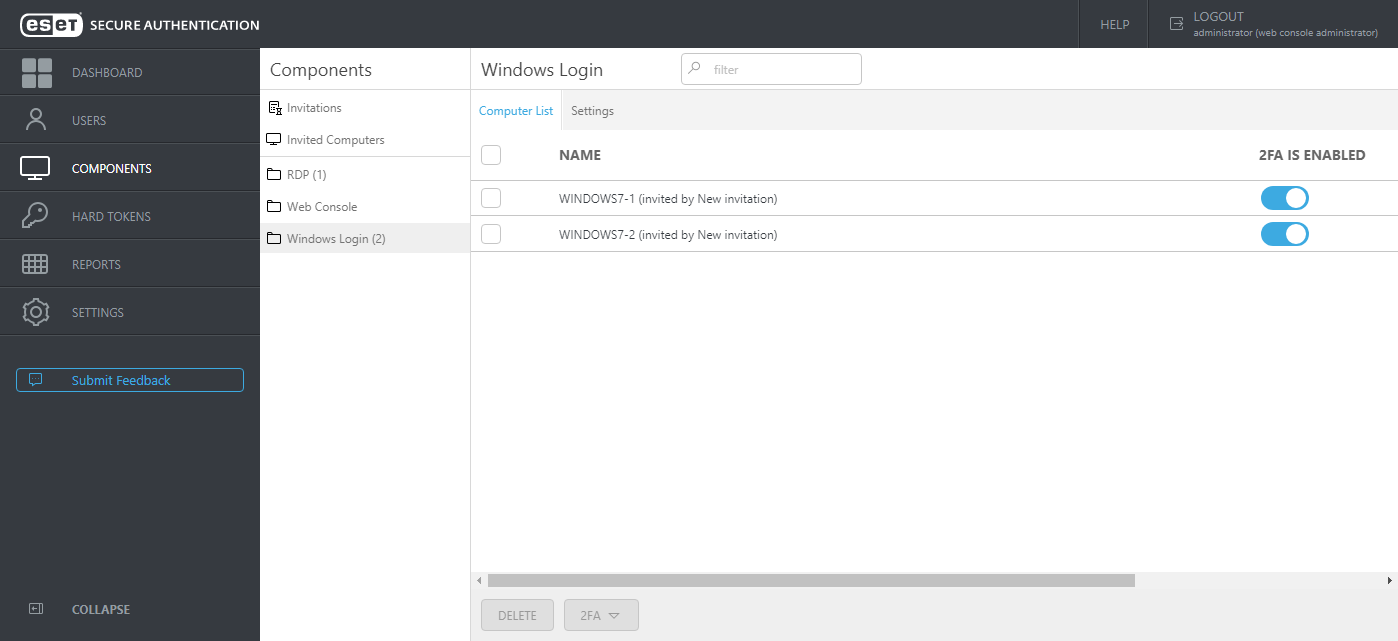

В ESA доступна защита локального входа в Windows в среде домена или локальной сети. Чтобы использовать эту функцию, выберите компонент Windows Login (Вход в Windows) во время установки ESA. По завершении установки войдите в ESA Web Console (Веб-консоль ESA) и щелкните Components (Компоненты) > Windows Login (Вход в Windows). Отобразится список компьютеров, на которых установлен компонент Windows Login ESA. На этом экране можно включить или отключить защиту с помощью 2FA (двухфакторной аутентификации) для каждого компьютера.

Если список компьютеров слишком длинный, введите в поле Filter (Фильтр) имя конкретного компьютера, чтобы найти его.

Если компонент Windows Login (Вход в Windows) ESA 2.6 или более поздней версии удаляется с определенного компьютера, этот компьютер будет автоматически удален из разделаComputer List (Список компьютеров) в ESA Web Console (Веб-консоль ESA). Запись компьютера также можно удалить вручную в Web Console (веб-консоли). Выберите запись компьютера и щелкните Delete (Удалить) или наведите указатель мыши на компьютер, щелкните ![]() и выберите Delete (Удалить). Нажмите кнопку Delete (Удалить) также в окне подтверждения. Если удалить запись компьютера из раздела Computer List (Список компьютеров), но не удалить компонент Windows Login (Вход в Windows) на определенном компьютере, этот компьютер снова будет отображаться в Web Console (веб-консоли) с настройками по умолчанию.

и выберите Delete (Удалить). Нажмите кнопку Delete (Удалить) также в окне подтверждения. Если удалить запись компьютера из раздела Computer List (Список компьютеров), но не удалить компонент Windows Login (Вход в Windows) на определенном компьютере, этот компьютер снова будет отображаться в Web Console (веб-консоли) с настройками по умолчанию.

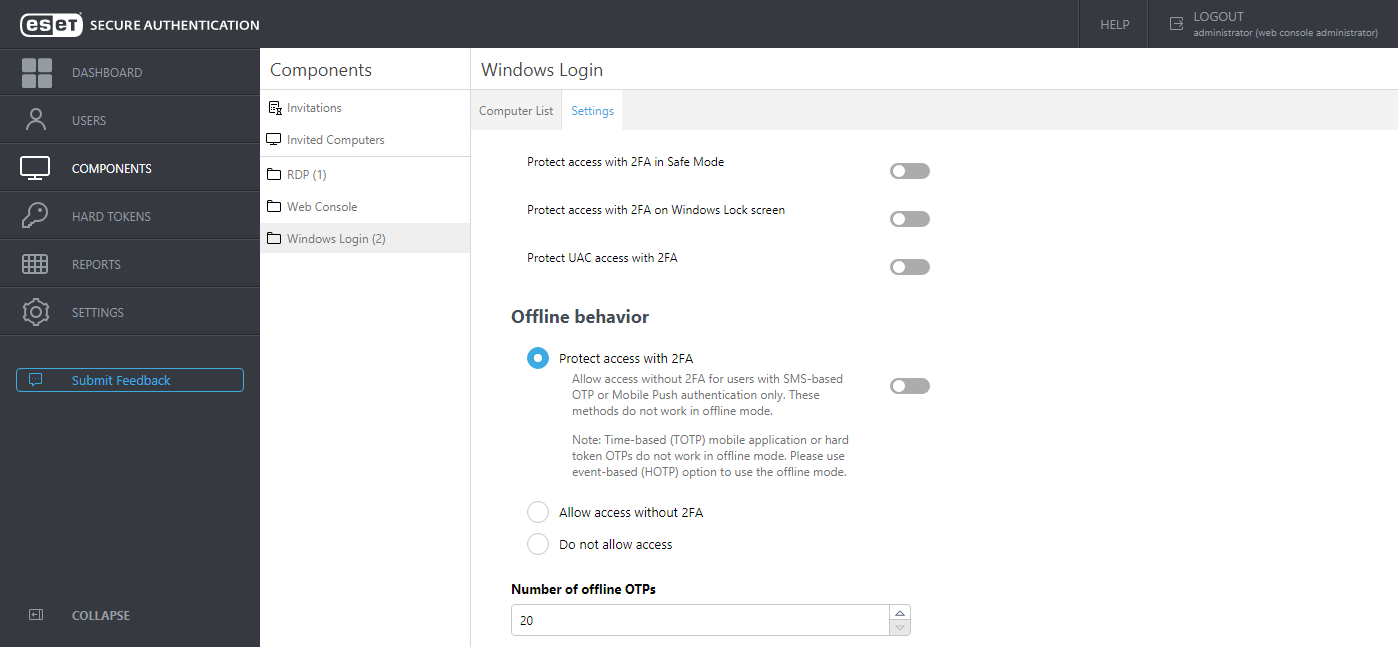

Щелкните вкладку Параметры, чтобы увидеть доступные настройки.

На этом экране можно увидеть различные варианты применения 2FA (двухфакторной аутентификации), в том числе возможность применения защиты с помощью 2FA (двухфакторной аутентификации) для безопасного режима, экрана блокировки Windows и Контроля учетных записей (UAC).

Если компьютер, на котором установлен компонент Windows Login (Вход в Windows) ESA, иногда должен работать в автономном режиме и на нем будут работать пользователи, для которых включена аутентификация с помощью SMS-сообщений, в таком случае можно включить параметр Allow access without 2FA for users with SMS-based OTP or Mobile Push authentication only (Разрешить доступ без двухфакторной аутентификации для пользователей только с помощью одноразового пароля из SMS-сообщения или push-уведомления).

Если пользователь, использующий доставку одноразовых паролей (OTP) с помощью SMS-сообщений, хочет запросить повторную отправку одноразового пароля (OTP), ему нужно закрыть окно ввода одноразового пароля (OTP) и через 30 секунд ввести свои имя пользователя и пароль , чтобы получить новый одноразовый пароль (OTP).

Защиту, которую обеспечивает 2FA (двухфакторная аутентификация) не может обойти ни один злоумышленник, даже если он знает имя пользователя и пароль, поэтому эта функция обеспечивает более надежную защиту конфиденциальных данных. Конечно, предполагается, что злоумышленнику не доступен жесткий диск или содержимое диска зашифровано.

Рекомендуется сочетать защиту с помощью 2FA (двухфакторной аутентификации) с шифрованием всего диска, чтобы уменьшить риск нарушения конфиденциальности, если у злоумышленника есть физический доступ к диску.

Двухфакторная аутентификация включена для автономного режима Если в автономном режиме включена защита 2FA, то все пользователи, чьи учетные записи защищены 2FA, и те, кто хочет использовать 2FA для защиты компьютера, должны первый раз войти в него в режиме онлайн. Слово online означает, что компьютер с 2FA может проверять связь с главным компьютером, на котором установлен Authentication Server и запущена служба ESET Secure Authentication On-Prem Service. Если компонент Windows Login (Вход в Windows) установлен на том же компьютере, на котором установлен Сервер аутентификации, и включена защита 2FA для безопасного режима, в то время как автономный режим отключен (выбрано Do not allow access в разделе Offline behavior), тогда пользователю будет разрешено войти в систему в безопасном режиме (локально) без OTP. |

В автономном режиме можно авторизоваться 20 раз, используя каждый раз действительный пароль OTP. Если это ограничение превышено, компьютер должен быть подключен к сети во время попытки авторизации. Если компьютер подключен к сети во время попытки авторизации, счетчик ограничения сбрасывается. Предельное количество автономных авторизаций в веб-консоли можно увеличить, выбрав Components(Компоненты) > Windows Login > Settings (Параметры) > Number of offline OTPs (Количество автономных одноразовых паролей).

Не кэшируются временные одноразовые пароли Одноразовые пароли (OTP), генерируемые временным маркером оборудования, или временные OTP, создаваемые мобильным приложением, не сохраняются в автономном кэше плагина Windows Login. |

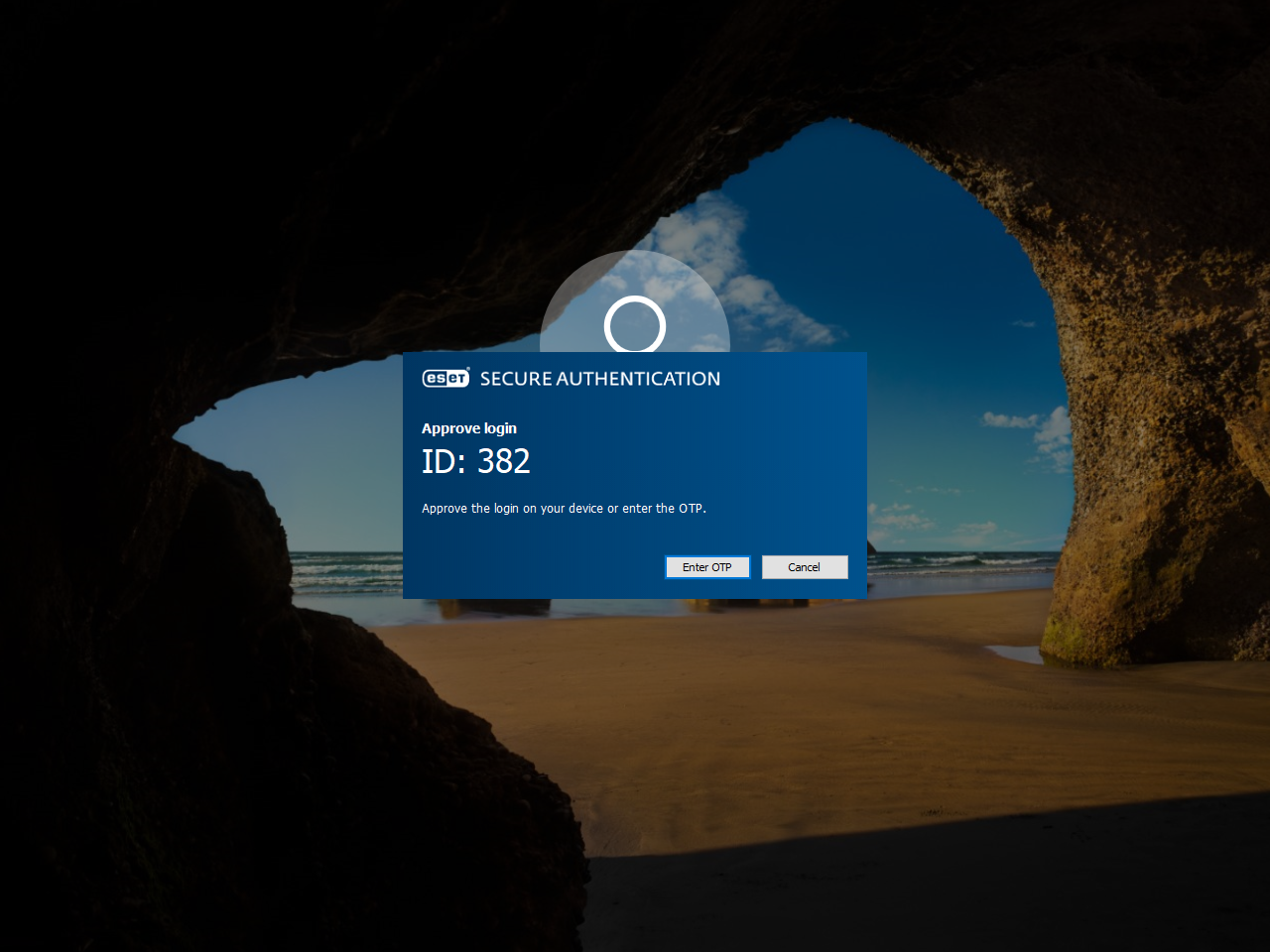

При входе в Windows 10 с защитой ESA после ввода правильных имени пользователя и пароля пользователь должен подтвердить вход на своем мобильном устройстве Android/iOS или часах Android/Apple либо ввести OTP: