Другие конфигурации RADIUS

В примерах ниже мы использовали среду домена Active Directory.

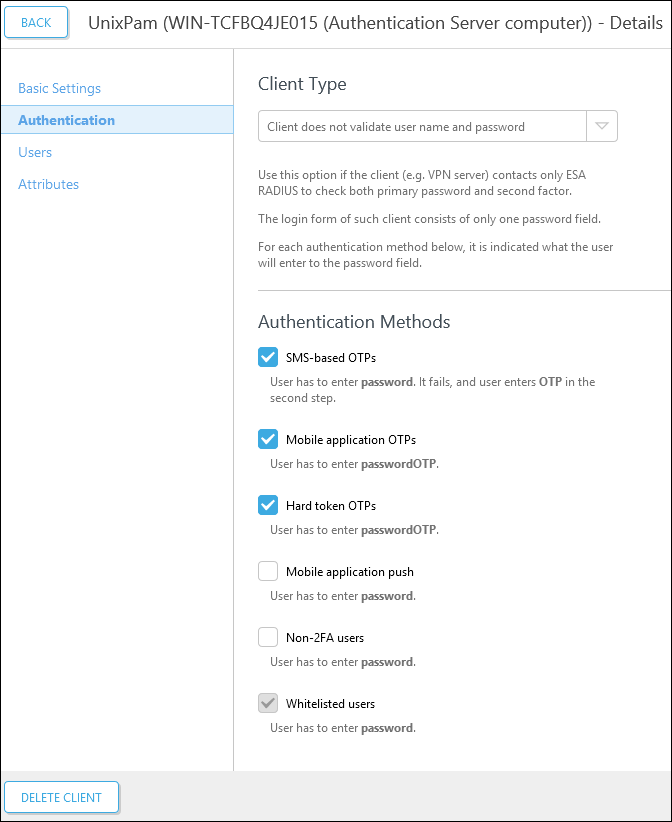

Тип клиента — клиент не проверяет имя пользователя и пароль

Если для параметра Client Type (Тип клиента) выбрано значение Client does not validate username and password (Клиент не проверяет имя пользователя и пароль) при конфигурировании клиента RADIUS в ESA Management Tool (средстве управления ESA), оба фактора (имя пользователя и пароль являются первым фактором, а одноразовый пароль (OTP) — вторым) проверяются решением ESA:

После этого в /etc/pam.d/sshd (или другой интеграции) добавьте следующую строку:

auth required /usr/lib/pam/pam_radius_auth.so

и прокомментируйте (разместите тег # в начале) все остальные строки auth.

Требуется проверка Администратор домена должен убедиться, что этот сценарий (в особенности отключение всех других модулей) подходит для развертывания. |

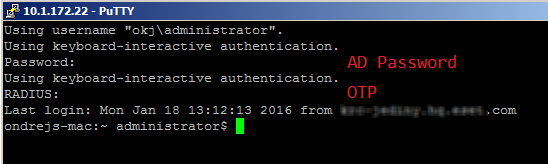

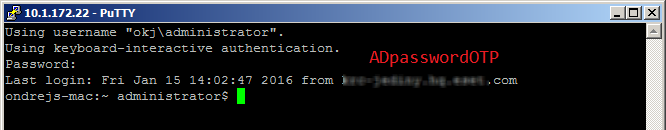

В этом случае процесс входа по протоколу SSH будет выглядеть так:

•Доставка OTP (одноразового пароля) в SMS-сообщении — при первой попытке ввода пароля пользователю будет предложено ввести пароль AD. При второй попытке ввода пароля ему нужно будет ввести свой OTP (одноразовый пароль).

•Одноразовый пароль OTP другого типа (сложная аутентификация) — введите пароль для AD и одноразовый пароль OTP одновременно в формате ADpasswordOTP. Например, если ваш пароль для AD — Test, а полученный пароль OTP — 123456, следует ввести Test123456.

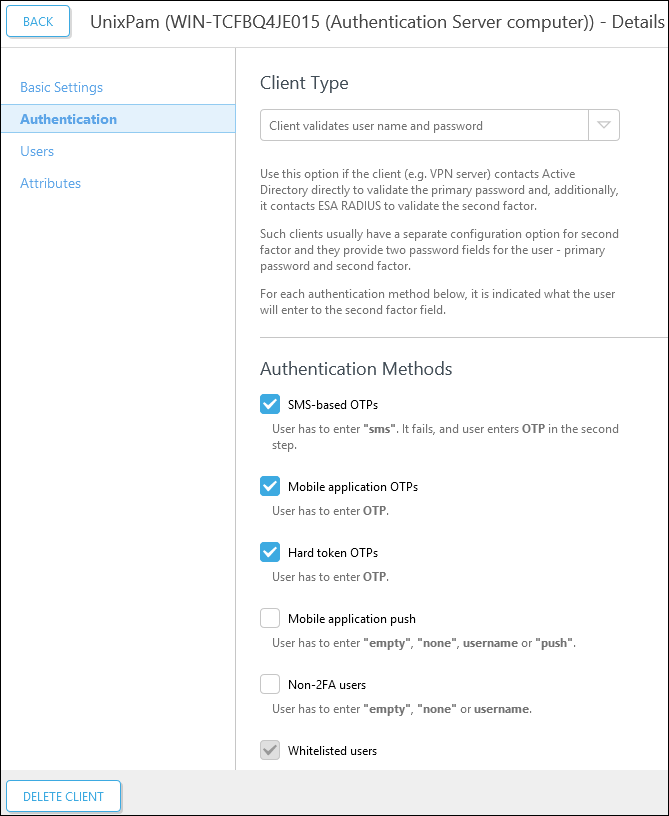

Тип клиента — клиент проверяет имя пользователя и пароль

Если для параметра Clien Type (Тип клиента) выбрано значение Client validates username and password (Клиент проверяет имя пользователя и пароль), то при конфигурировании клиента RADIUS в ESA Management Tool (средстве управления ESA) первый фактор (имя пользователя и пароль) проверяется другим модулем PAM:

При такой настройке RADIUS добавьте следующую строку в /etc/pam.d/sshd (или соответствующую интеграцию):

auth required /usr/lib/pam/pam_radius_auth.so force_prompt prompt=RADIUS

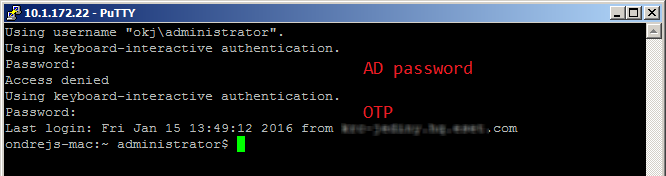

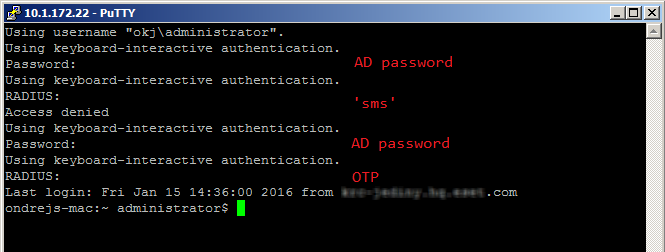

В этом случае процесс входа по протоколу SSH будет выглядеть так:

•Запросы, начинающиеся со строки Password, обрабатываются другими модулями PAM. Запросы, начинающиеся со строки RADIUS, обрабатываются нашим модулем PAM. См. аргумент prompt=RADIUS в образце кода выше.

•SMS — при первом запросе пользователю необходимо ввести свой пароль AD. При втором запросе ему необходимо ввести текст sms (без апострофов). При третьем запросе ему необходимо ввести пароль AD. При четвертом запросе ему необходимо ввести полученный OTP (одноразовый пароль).

•Другой тип OTP (одноразового пароля) (OTP (одноразовый пароль), полученный с помощью мобильного приложения или hard token (маркера оборудования)) — введите пароль AD при первой попытке. При второй попытке введите OTP (одноразовый пароль).