Relatórios

Log files contain information about important program events that have occurred, provide an overview of scan results, detected threats, etc. O registro em relatório atua como uma ferramenta essencial na análise do sistema, na detecção de ameaças e na solução de problemas. Os Relatórios são realizados ativamente em segundo plano, sem interação do usuário. As informações são registradas com base nas configurações atuais do detalhamento do relatório. É possível visualizar mensagens de texto e relatórios diretamente do ambiente do ESET Mail Security ou exportar para sua visualização em outro lugar.

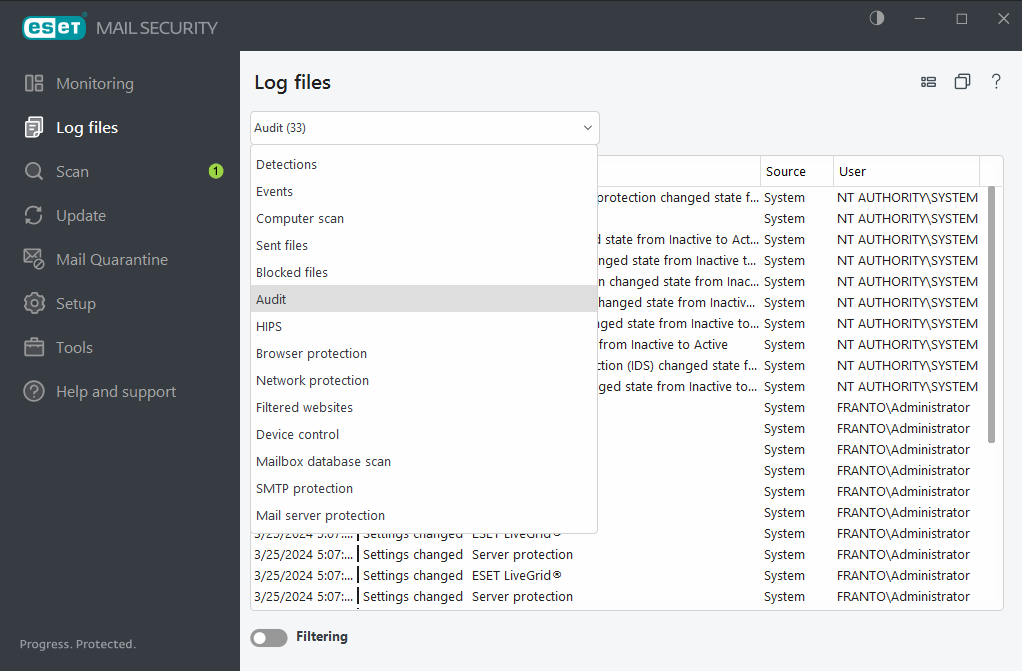

Escolha o tipo de relatório apropriado no menu suspenso. Os seguintes relatórios estão disponíveis:

Detecções

O relatório de ameaças fornece informações detalhadas sobre as infiltrações detectadas pelos módulos do ESET Mail Security. As informações incluem a hora da detecção, nome da ameaça, local, ação realizada e o nome do usuário conectado no momento em que a ameaça foi detectada.

Clique duas vezes em qualquer entrada de relatório para exibir seus detalhes em uma janela separada. Se necessário, você pode criar uma exclusão de detecção – clique com o botão direito do mouse em um registro de relatório (detecção) e clique em Criar exclusão. Isso vai abrir o Assistente de exclusão com critérios predefinidos. Se houver um nome de uma detecção ao lado de um arquivo excluído, significa que o arquivo é excluído apenas para aquela determinada detecção. Se o arquivo for infectado posteriormente com outro malware, ele será detectado.

Eventos

Todas as ações importantes executadas pelo ESET Mail Security são registradas no relatório de eventos. O relatório de eventos contém informações sobre eventos e erros que ocorreram no programa. Essa opção foi desenvolvida para ajudar administradores do sistema e usuários na solução de problemas. Muitas vezes as informações encontradas aqui podem ajudá-lo a encontrar uma solução para um problema no programa.

Escanear o computador

Todos os resultados de escaneamento são exibidos nesta janela. Cada linha corresponde a um escaneamento no computador. Clique duas vezes em qualquer entrada para exibir os detalhes do respectivo escaneamento.

Arquivos bloqueados

Certos registros de artigos que foram bloqueados e não podem ser acessados. O protocolo mostra o motivo e o módulo de origem que bloqueou o arquivo, assim como o aplicativo e o usuário que executou o arquivo.

Enviar arquivos

Contém registros de arquivos da Proteção baseada em nuvem, ESET LiveGuard Advanced e ESET LiveGrid®.

Relatórios de auditoria

Contém registros de mudanças na configuração ou no estado de proteção e cria um instantâneo para referência posterior. Clique com o botão direito em qualquer registro do tipo Alterações em configurações e selecione Exibir alterações no menu de contexto para exibir informações detalhadas sobre a alteração realizada. Se quiser voltar para a configuração anterior, selecione Restaurar. Você também pode usar Remover tudo para remover os registros de relatório. Se quiser desativar o Registro em relatório de auditoria, navegue para Configuração avançada > Ferramentas > Arquivo de relatório > Relatório de auditoria.

HIPS

Contém registros de regras específicas que foram marcadas para registro. O protocolo exibe o aplicativo que acionou a operação, o resultado (se a regra foi permitida ou proibida) e o nome da regra criada.

Proteção de rede

Contém registros de artigos que foram bloqueados pela Proteção contra Botnet e IDS (Proteção contra ataques de rede).

Sites filtrados

Lista de sites que foram bloqueados pela Proteção de acesso à Web e pela Proteção de e-mail antiphishing. Esses relatórios mostram o horário, URL, usuário e aplicativo que criaram uma conexão para o site específico.

Controle de dispositivos

Contém registros de dispositivos ou mídias removíveis que foram conectados ao computador. Apenas dispositivos com regra de controle de dispositivos respectiva serão registrados no relatório. Se a regra não coincidir com um dispositivo conectado, uma entrada de relatório para um dispositivo conectado não será criada. Aqui, você também pode visualizar detalhes, como tipo de dispositivo, número de série, nome do fornecedor e tamanho da mídia (se disponível).

Gerenciamento de patch e de vulnerabilidade

Contém uma lista de resultados de escaneamento relacionados a aplicativos de terceiros.

Proteção do servidor de e-mail

Todas as mensagens detectadas pelo ESET Mail Security como infiltração ou spam são registradas aqui. Esses relatórios se aplicam aos tipos de proteção a seguir: Antispam, Antiphishing, Proteção de falsificação do remetente, Regras e Antimalware.

Quando você clica duas vezes em um item, uma janela pop-up será aberta com informações adicionais sobre a mensagem de e-mail detectada, como endereço IP, domínio HELO, ID da mensagem, Tipo de escaneamento mostrando a camada de proteção onde ela foi detectada. Além disso, você pode ver o resultado do escaneamento Anti-Malware, Antiphishing e Antispam e o motivo pelo qual ele foi detectado, ou se uma Regra foi ativada.

Nem todas as mensagens processadas estão sendo registradas em um relatório de proteção do servidor de e-mail. Porém todas as mensagens que foram realmente modificadas (anexo excluído, string personalizada adicionada a um cabeçalho de mensagem, etc.) estão registradas nesse relatório. |

Escaneamento do banco de dados de caixa de e-mail

Contém a versão do mecanismo de detecção, data, local escaneado, número de objetos escaneados, número de ameaças encontradas, número de regras cumpridas e hora da conclusão.

Proteção SMTP

Todas as mensagens que foram avaliadas usando o método de lista cinza. SPF e retrodifusão também são exibidos aqui. Cada registro contém Domínio HELO, endereço IP do remetente e do destinatário, status de Ações (mensagem de entrada rejeitada, rejeitada [não verificada] e verificada). Há uma nova ação para adicionar um subdomínio na lista de permissões da lista cinza, consulte a tabela abaixo

Escaneamento Hyper-V

Contém uma lista de resultados de escaneamento Hyper-V. Clique duas vezes em qualquer entrada para exibir os detalhes do respectivo escaneamento.

O menu de contexto (clique com o botão direito) permite a você escolher uma ação com o relatório selecionado:

Ação |

Uso |

Atalho |

Veja também |

|---|---|---|---|

Mostrar |

Mostra informações mais detalhadas sobre o relatório selecionado em uma nova janela (igual a um clique duplo). |

|

|

Filtrar os mesmos registros |

Ativa a filtragem de relatório, exibindo apenas relatórios do mesmo tipo que o selecionado. |

Ctrl + Shift + F |

|

Filtrar... |

Depois de clicar nessa opção, a janela Filtragem de relatórios permitirá que você defina critérios de filtragem para entradas de relatório específicas. |

|

|

Ativar filtro |

Ativa configurações de filtro. Na primeira vez que você ativar a filtragem, é preciso definir as configurações. |

|

|

Desativar filtro |

Desativa a filtragem (igual a clicar no botão inferior). |

|

|

Copiar |

Copia informações dos registros selecionados/destacados para a área de transferência. |

Ctrl + C |

|

Copiar tudo |

Copia informações de todos os registros na janela. |

|

|

Excluir |

Exclui os registros selecionados/destacados - esta ação requer privilégios de administrador. |

Del |

|

Excluir tudo |

Exclui todos os registros na janela - esta ação requer privilégios de administrador. |

|

|

Exportar... |

Exporta informações dos registros selecionados/destacados para um arquivo XML. |

|

|

Exportar todos... |

Exporta todas as informações na janela em um arquivo XML. |

|

|

Localizar... |

Abre a janela Localizar no relatório e deixa você definir os critérios de pesquisa. Você pode usar o recurso localizar para encontrar um registro específico mesmo quando a filtragem estiver ativada. |

Ctrl + F |

|

Localizar próximo |

Localiza a próxima ocorrência de seus critérios de pesquisa definidos. |

F3 |

|

Localizar anterior |

Localiza a ocorrência anterior. |

Shift + F3 |

|

Criar exclusão |

Para excluir objetos da limpeza usando o nome de detecção, caminho ou seu hash. |

|

Adicionar endereço IP na lista de permissões da lista cinza |

Adiciona o endereço IP do remetente à lista de permissões de IP. Você pode encontrar a lista de permissões de IP na seção Lista cinza e SPF de Filtragem e verificação. Isso é aplicável a itens registrados pela Lista cinza ou SPF. |

|

|

Adicionar domínio na lista de permissões da lista cinza e SPF |

Adiciona o domínio do remetente à lista de permissões de Domínio para IP. Apenas o domínio é adicionado, o subdomínio é ignorado. Por exemplo, se o endereço do remetente for sub.domain.com, apenas domain.com será adicionado na lista de permissões. Você pode encontrar a lista de permissões de Domínio para IP na seção Lista cinza e SPF de Filtragem e verificação. Isso é aplicável a itens registrados pela Lista cinza. |

|

|

Adicionar subdomínio na lista de permissões da lista cinza e SPF |

Adiciona o subdomínio do remetente à lista de permissões de Domínio para IP. O domínio é adicionado por inteiro, inclusive seu subdomínio (por exemplo, sub.domain.com). Isso oferece mais flexibilidade de filtragem, se necessário. Você pode encontrar a lista de permissões de Domínio para IP na seção Lista cinza e SPF de Filtragem e verificação. Isso é aplicável a itens registrados pela Lista cinza. |

|

|