Les paramètres avancés de l'antipourriel

Configurez ces paramètres pour la vérification des messages par des serveurs externes (définis comme RBL - Realtime Blackhole List, DNSBL - DNS Blocklist) en fonction des critères prédéfinis. Les serveurs RBL sont interrogés avec des adresses IP extraites des en-têtes Received: et les serveurs DNSBL sont interrogés avec des adresses IP et des domaines extraits du corps du message.

Pour obtenir plus d’explications, consultez les articles sur RBL et DNSBL.

Nombre maximum d'adresses vérifiées à partir de l'en-tête Reçues :

Vous pouvez limiter le nombre d'adresses IP qui sont vérifiées par la solution antipourriel. Cela vise les adresse IP écrites dans les en-têtes Received: from. La valeur par défaut est 0, ce qui signifie que seule l'adresse IP du dernier expéditeur identifié est vérifiée.

Vérifier l'adresse de l'expéditeur par rapport à la liste noire des utilisateurs finaux

Les courriels qui ne sont pas envoyés à partir des serveurs de courriel (les ordinateurs qui ne sont pas dans la liste en tant que serveurs de courriel) sont vérifiés pour s'assurer que l'expéditeur n'est pas sur la liste noire. Cette option est désactivée par défaut. Vous pouvez la désactiver au besoin, mais les messages qui ne sont pas envoyés à partir des serveur de courriel ne seront pas vérifiées par rapport à la liste noire.

Les résultats des listes de blocage externes de tiers ont la priorité sur la liste noire de l'utilisateur final pour les adresses IP dans les entêtes Received: from. Toutes les adresses IP (jusqu'au nombre maximum spécifié d'adresses vérifiées) sont envoyées pour évaluation par des serveurs tiers externes. |

Serveurs RBL supplémentaires

Il s'agt d'une liste de serveurs Realtime Blackhole List (RBL) à interroger lors de l'analyse des messages.

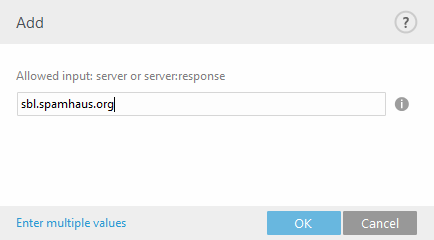

Lors de l'ajout de serveurs RBL supplémentaires, entrez le nom de domaine du serveur (par ex., sbl.spamhaus.org). Cela fonctionne avec tous les codes de retour qui sont pris en charge par le serveur. |

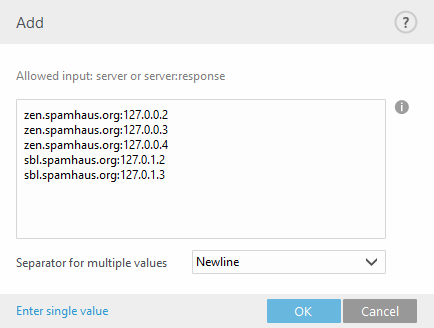

Vous pouvez aussi spécifier un nom de serveur avec un code de retour sous le format : server:response (par exemple, zen.spamhaus.org:127.0.0.4). Lorsque ce format est utilisé, nous vous recommandons d'ajouter chaque nom de serveur et chaque code de retour séparément pour obtenir une liste complète. Cliquez sur Entrez des valeurs multiples dans la fenêtre Ajouter pour spécifier tous les noms de serveur et leurs codes de retour. Les entrées devraient ressembler à l'exemple ci-dessous, le nom d'hôte des serveurs RBL et les codes de retour peuvent varier :

Vous pouvez aussi importer votre liste personnalisée à partir d'un fichier plutôt que d'ajouter chaque entrée manuellement; cliquer sur Importer et accéder au fichier contenant les entrées à ajouter à la liste. De même, si vous devez exporter votre liste existante vers un fichier, sélectionnez Exporter dans le menu contextuel.

Limite d'exécution de la requête RBL (en secondes)

Cette option vous permet d'établir un délai maximal pour les requêtes RBL. Les réponses RBL ne sont utilisées que si elles proviennent des serveurs RBL qui répondent à temps. Si la valeur est réglée à « 0 », il n'y a pas de délai d'attente maximal.

Nombre maximum d'adresses vérifiées par rapport à la liste RBL

Cette option vous permet de limiter le nombre d'adresses IP interrogées par rapport au serveur RBL. Veuillez noter que le nombre total de requêtes RBL correspondra au nombre d'adresses IP dans les en-têtes dans le dossier Reçus : les en-têtes (jusqu'à un maximum d'adresses IP vérifiées par rapport à la liste RBL) multiplié par le nombre de serveurs RBL spécifiés dans la liste RBL. Si la valeur est réglée à « 0 », un nombre illimité d'en-têtes reçus sera vérifié. Veuillez noter que les adresses IP qui correspondent à la liste d'adresses IP ignorées ne comptent pas dans la limite d'adresses IP RBL.

Serveurs DNSBL supplémentaires

Il s'agit d'une liste des serveurs DNS Blocklist (DNSBL) à interroger avec les domaines et les adresses IP extraits du corps de message.

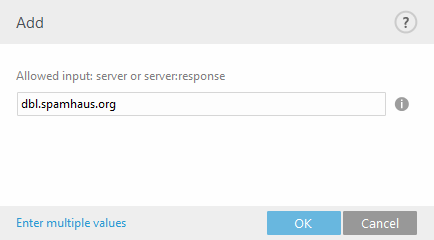

Lors de l'ajout de serveurs DNSBL supplémentaires, entrez le nom de domaine du serveur (par ex., dbl.spamhaus.org). Cela fonctionne avec tous les codes de retour qui sont pris en charge par le serveur. |

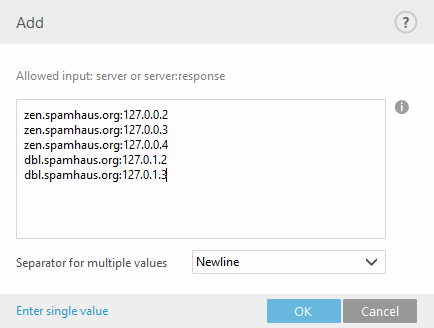

Vous pouvez aussi spécifier un nom de serveur avec un code de retour sous la forme : server:response (par exemple, zen.spamhaus.org:127.0.0.4). Dans ce cas, nous vous recommandons d'ajouter chaque nom de serveur et chaque code de retour séparément pour obtenir une liste complète. Cliquez sur Entrez des valeurs multiples dans la fenêtre Ajouter pour spécifier tous les noms de serveur et leurs codes de retour. Les entrées devraient ressembler à l'exemple ci-dessous, le nom d'hôte des serveurs DNSBL et les codes de retour peuvent varier :

Limite d'exécution de la requête DNSBL (en secondes)

Permet d'établir un délai d'attente maximal pour toutes les requêtes DNSBL à compléter.

Nombre maximum d'adresses vérifiées par rapport à la liste DNSBL

Permet de limiter le nombre d'adresses IP interrogées par rapport au serveur DNS Blocklist.

Nombre maximum de domaines vérifiés par rapport à la liste DNSBL

Permet de limiter le nombre de domaines IP interrogées par rapport au serveur DNS Blocklist.

Taille maximale de l'analyse des messages (ko)

Permet de limiter l'analyse antipourriel des messages dont la taille est supérieure à la valeur spécifiée. La valeur par défaut 0 indique qu'il n'y a pas de limite à la taille des messages analysés. Normalement, il n'y a aucune raison de limiter l'analyse antipourriels, mais si vous avez besoin de la limiter dans certaines situations, changez la valeur en utilisant la taille requise. Lorsqu'il est configuré, le moteur antispourriel traite les messages dont la taille ne dépasse pas la valeur spécifiée et ignore les messages plus volumineux.

La plus petite limite possible est de 12 kB. Si vous définissez une valeur comprise entre 1 et 12, le moteur antipourriel lira toujours au moins 12 kB. |

Activer le rejet temporaire des messages indéterminés

Si le moteur antipourriel ne peut pas déterminer si un message est un POURRIEL ou non, ce qui veut dire que le message a des caractéristiques suspectes propres aux POURRIELS, mais pas assez pour être marqué comme POURRIEL (par exemple, le premier message d'une campagne ou un courriel provenant d'une plage d'adresses IP avec des évaluations mixtes), alors ce paramètre (lorsqu'il est activé) autorise ESET Mail Security à rejeter temporairement un tel message (comme le fait la mise en liste grise). Le rejet se poursuit pendant une durée déterminée, jusqu'à ce que :

•L'intervalle soit écoulé et que le message soit accepté lors de la prochaine tentative de livraison. Ce message est laissé dans sa classification initiale (POURRIEL OU LÉGITIME).

•Le nuage antipourriel rassemble suffisamment de données et est capable de classer correctement le message avant la fin de l'intervalle.

Le message rejeté n'est pas gardé par ESET Mail Security, car il doit être renvoyé par le serveur d'envoi de courriel conformément à la spécification RFC sur le SMTP.

Activer l'envoi des messages rejetés temporairement pour fins d'analyse

Le contenu du message est automatiquement envoyé pour une analyse approfondie. Cela contribue à améliorer la classification des messages pour les prochains courriels.

Il est possible que des messages rejetés temporairement qui sont envoyés pour analyse soient en fait des messages légitimes. Dans de rares cas, des messages temporairement rejetés peuvent être utilisés pour une évaluation manuelle. N'activez cette fonction que si tout risque de fuite des données confidentielles est écarté. |