SPF und DKIM

Sender Policy Framework (SPF) und DomainKeys Identified Mail (DKIM) sind Validierungsmethoden, um eingehende E-Mail-Nachrichten von bestimmten Domänen zu überprüfen, die vom Besitzer der jeweiligen Domäne autorisiert wurden. Auf diese Weise werden Empfänger vor gefälschten E-Mail-Nachrichten geschützt. ESET Mail Security verwendet außerdem DMARC (Domain-based Message Authentication, Reporting and Conformance) als Ergänzung zu SPF und DKIM.

SPF

Die SPF-Prüfung ermittelt, ob eine E-Mail von einem legitimen Absender stammt. Eine DNS-Abfrage für SPF-Einträge der Absenderdomäne wird ausgeführt, um eine Liste von IP-Adressen zu erhalten. Falls eine der IP-Adressen aus den SPF-Einträgen mit der tatsächlichen IP-Adresse des Absenders übereinstimmt, gilt die SPF-Prüfung als Bestanden. Wenn die tatsächliche IP-Adresse des Absenders nicht übereinstimmt, wird ein Fehler ausgegeben. Allerdings haben nicht alle Domänen SPF-Einträge im DNS. Falls keine SPF-Einträge im DNS vorhanden sind, lautet das Ergebnis Nicht verfügbar. Bei DNS-Anfragen kann gelegentlich eine Zeitüberschreitung auftreten. In diesem Fall ist das Ergebnis ebenfalls Nicht verfügbar.

DKIM

Organisationen setzen diese Technologie ein, um gefälschte E-Mail-Nachrichten (Spoofing) zu verhindern, indem an die Header ausgehender Nachrichten eine digitale Signatur gemäß des DKIM-Standards angefügt wird. Dieses Verfahren verwendet einen privaten Domänenschlüssel, um die Header in den ausgehenden E-Mails Ihrer Domäne zu verschlüsseln, und fügt eine öffentliche Version des Schlüssels zum DNS-Eintrag der Domäne hinzu. ESET Mail Security kann anschließend den öffentlichen Schlüssel abrufen, um eingehende Header zu entschlüsseln und sicherzustellen, dass die Nachricht tatsächlich von Ihrer Domäne stammt und die Header auf dem Weg nicht verändert wurden.

Exchange Server 2010 und ältere Versionen sind nicht vollständig mit DKIM kompatibel, da die Header in digital signierten eingehenden Nachrichten unter Umständen bei der DKIM-Validierung verändert werden. |

DMARC

DMARC basiert auf den SPF- und DKIM-Techniken. Sie können Mail-Transport-Schutzregeln verwenden, um das DMARC-Ergebnis und die Aktion DMARC-Policy übernehmen auszuwerten.

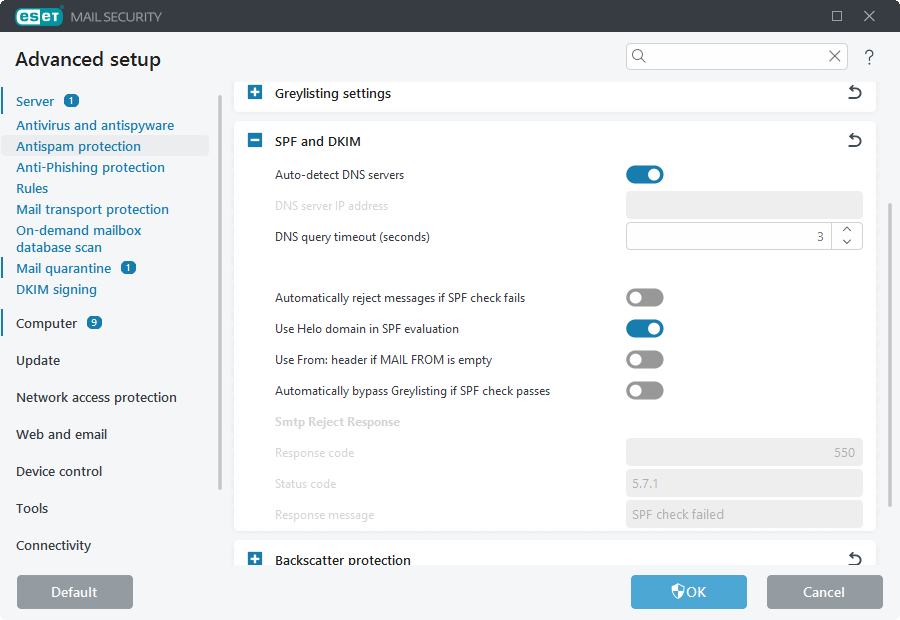

DNS-Server automatisch erkennen

Die automatische Erkennung verwendet die Einstellungen Ihres Netzwerkadapters.

IP-Adresse des DNS-Servers

Falls Sie bestimmte DNS-Server für SPF und DKIM verwenden möchten, können Sie deren IP-Adressen (im IPv4- oder IPv6-Format) hier eingeben.

Zeitüberschreitung für DNS-Abfrage (Sekunden)

Geben Sie eine Zeitüberschreitung für die DNS-Antwort an.

Nachrichten bei fehlgeschlagener SPF-Prüfung automatisch ablehnen

Wenn Ihre SPF-Prüfung sofort einen Fehler ergibt, kann die E-Mail noch vor dem Download verworfen werden.

Die SPF-Prüfung erfolgt auf der SMTP-Ebene. Die Ablehnung kann jedoch entweder automatisch auf DER SMTP-Ebene oder bei der Regelauswertung erfolgen. Abgelehnte Nachrichten können nicht im Ereignis-Log protokolliert werden, wenn die automatische Ablehnung auf der SMTP-Ebene erfolgt. Dies liegt daran, dass das Logging durch die Regelaktion ausgeführt wird, und die automatische Ablehnung erfolgt direkt auf der SMTP-Ebene noch vor der Regelauswertung. Da die Nachrichten noch vor der Regelauswertung abgelehnt werden, sind zum Zeitpunkt der Regelauswertung keine zu protokollierenden Informationen vorhanden. Abgelehnte Nachrichten können nur protokolliert werden, wenn die Nachricht von einer Regelaktion abgelehnt wurde. Um Nachrichten abzulehnen, die die SPF-Prüfung nicht bestanden haben, und diese abgelehnten Nachrichten zu loggen, deaktivieren Sie die Option Nachrichten bei fehlgeschlagener SPF-Prüfung automatisch ablehnen und erstellen Sie die folgende Regel für den Mail-Transport-Schutz: Bedingung •Typ: SPF-Ergebnis •Operation: ist •Parameter: Nicht bestanden Aktionen •Typ: Nachricht ablehnen •Typ: Logging in Ereignissen |

Helo-Domäne in der SPF-Auswertung verwenden

Diese Funktion verwendet die HELO-Domäne für die SPF-Auswertung. Wenn Sie die HELO-Domäne nicht angeben, wird stattdessen der Hostname des Computers verwendet.

From:-Header verwenden, wenn MAIL FROM leer ist

Der MAIL FROM-Header kann leer sein und lässt sich außerdem leicht fälschen. Wenn diese Option aktiviert ist und MAIL FROM leer ist, wird die Nachricht heruntergeladen und stattdessen der Header From: verwendet.

Greylisting bei bestandener SPF-Prüfung automatisch umgehen

Greylisting bietet keine Vorteile für die Nachricht, wenn die SPF-Prüfung bestanden wurde.

SMTP-Ablehnungsantwort

Sie können Antwortcode, Statuscode und Antwortnachricht an den SMTP-Server für die SMTP vorübergehende Ablehnung einer E-Mail festlegen. Sie können eine Antwortnachricht in folgendem Format eingeben:

Antwortcode |

Statuscode |

Antwortnachricht |

|---|---|---|

550 |

5.7.1 |

SPF-Prüfung fehlgeschlagen |