检测层如何工作

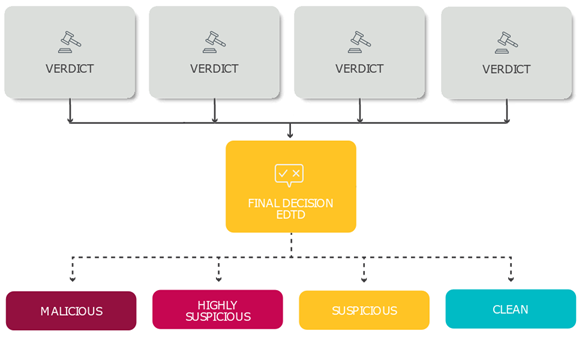

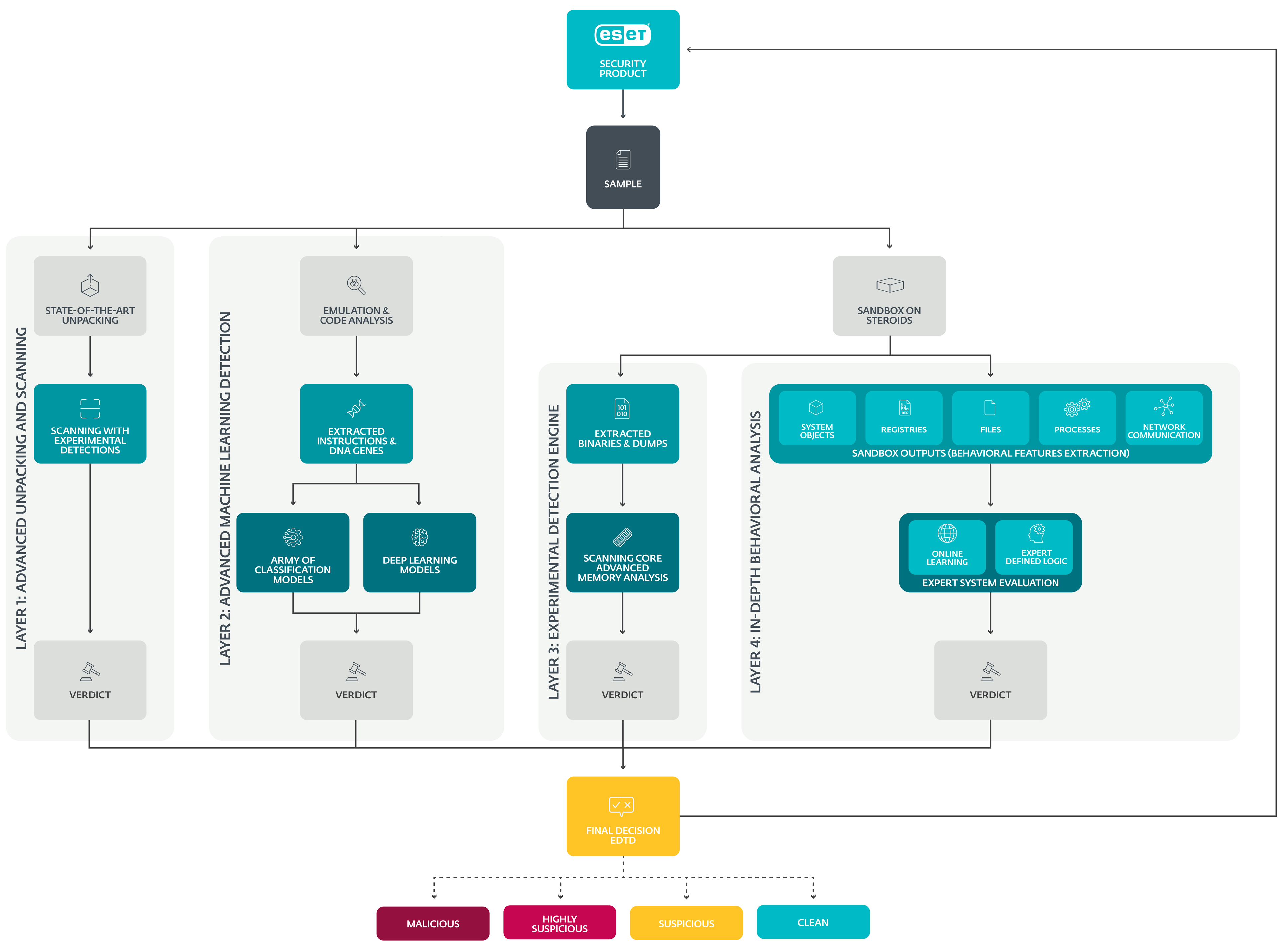

ESET LiveGuard Advanced 使用 4 个独立检测层,以确保检测率最高。每一层使用不同的方法,并给出对样本的判断。最终评估结果基于样本的所有相关信息。请查看以下方案中的过程概述:

单击图像查看全尺寸图片。

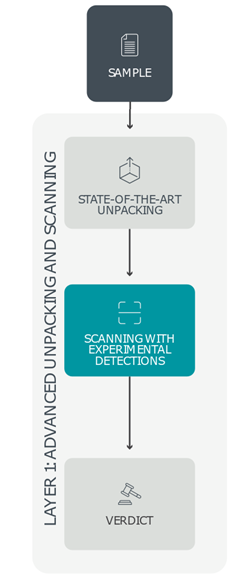

第 1 层:高级解压缩和扫描

在进入 ESET LiveGuard Advanced 的第一层(即所谓的高级解压缩和扫描层)时,系统会将静态样本与 ESET 的威胁数据库进行匹配:配备有尚未分发的实验性检测,以及干净项目、潜在不受欢迎 (PUA) 项目和潜在不安全 (PUsA) 项目组成的综合列表。

恶意软件通常通过将其恶意核心隐藏在一系列压缩层之后,来试图逃避检测;因此,为了分析能够正常进行,需要去除这一保护层。ESET LiveGuard Advanced 使用高级解压缩和扫描来实现这一点,方法是利用基于 ESET 研究人员在恶意代码中发现的加壳程序的高度专业化工具。这些专用解壳程序会剥离恶意软件的保护层,从而让 ESET LiveGuard Advanced 可以再次将样本与丰富的威胁数据库进行匹配。

高级解压缩和扫描层将样本分类为恶意软件、干净、PUA 或 PUsA。由于与解壳程序和其他合并过程有关的安全风险和硬件要求,因此需要一个高性能的安全环境。这一独特环境由 ESET LiveGuard Advanced 健壮且有弹性的云基础架构提供。

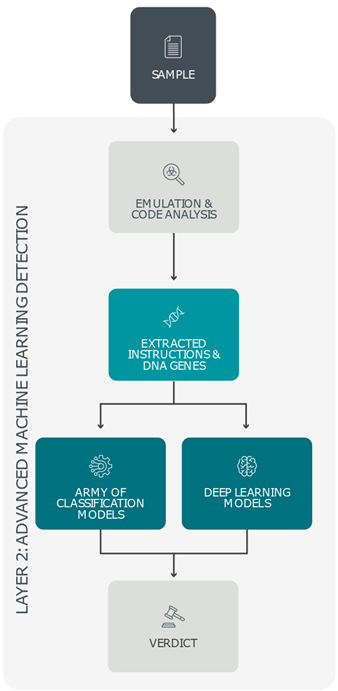

第 2 层:高级机器学习检测

提交给 ESET LiveGuard Advanced 的每一个项目还要通过“高级机器学习”检测进行静态分析,从而生成样本的基本特征。由于分析压缩代码或加密代码(而不进一步处理)仅会试图分类异常,因此提交的项目会同时进行另一个(更动态)分析,以便提取其指令和 DNA 基因。通过描述样本的活动特征和行为,即使不执行也将发现加壳对象或混淆对象的恶意特征。

从先前所有步骤中提取的信息将由一小组精心挑选的分类模型和深度学习算法进一步处理。最后,所有这些信息都将通过一个神经网络进行整合,返回四个可能级别之一:恶意、高度可疑、可疑和干净。

如果未使用这一层或任何其他 ESET LiveGuard Advanced 层,将显示“不需要分析”消息。由于这些过程的复杂性和硬件要求,需要一个比用户的 Endpoint 提供的基础架构更为强大的基础架构。为了处理计算量较大的任务,ESET 工程师们设计了一套卓越而复杂的系统:ESET LiveGuard Advanced。

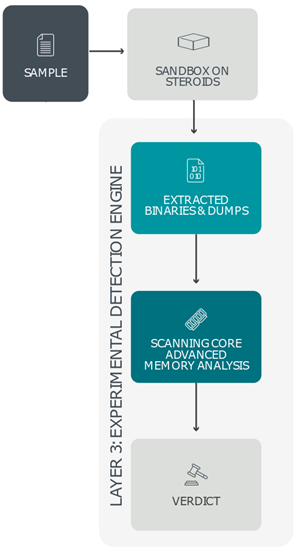

第 3 层:实验性检测引擎

为了进一步分析每个样本,需要执行基于行为的深入分析,来补充以前的发现。为了收集此类威胁情报,将采用另一个 ESET LiveGuard Advanced 层步骤:即实验性检测引擎。它会将可疑项插入一组精确配置的系统,这些系统非常类似于使用各种操作系统的全功能计算机:一种“类固醇沙箱”。这些高度受控的环境用作配备一系列 ESET 检测算法的监控单元,以便记录每个操作。

为了识别隐藏的恶意行为,实验性检测引擎还会生成大量内存转储。随后将针对包含未发布的实验性检测的 ESET 丰富的威胁数据库进行扫描并匹配,从而确保检测结果高度准确以及误报数量极低。

实验性检测引擎所收集的情报还将汇编到沙箱检测到的一个综合事件列表,该列表随后将用于 ESET LiveGuard Advanced 最终检测层中的进一步分析:深入行为分析。

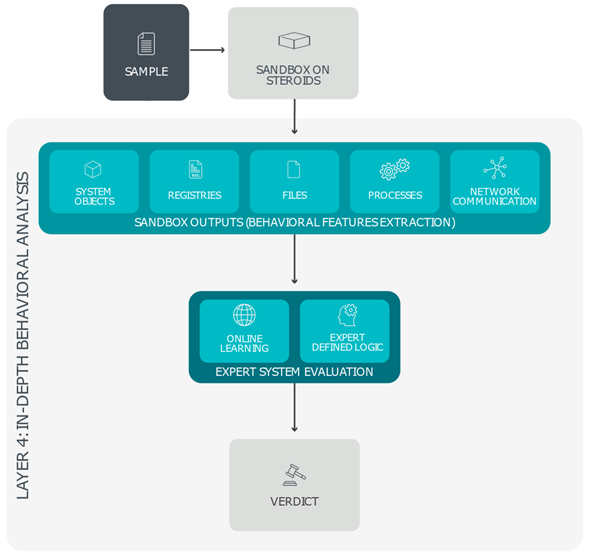

第 4 层:深入行为分析

在 ESET LiveGuard Advanced 的最后一层(称为“深入行为分析”)中,所有沙盒输出(包括硬盘驱动器上创建或删除的文件、在 Windows 系统注册表中添加或删除的条目、正在运行的脚本、所有外部通信尝试)都将进行彻底的行为分析。

在此阶段,ESET LiveGuard Advanced 专注于恶意行为和可疑行为,例如试图连接到信誉不佳的 Web 位置、使用已知恶意对象以及使用由特定恶意软件系列生成的独特字符串。

深入行为分析还会将沙箱输出分解为逻辑块,然后与之前分析的模式和操作链的广泛且定期审查的数据库进行匹配,以识别最轻微的恶意行为迹象。

最终结果

ESET LiveGuard Advanced 将汇合检测层中所有可用的判断,然后评估样本的状态。结果将首先传递给用户的 ESET 安全产品及其公司的基础架构。