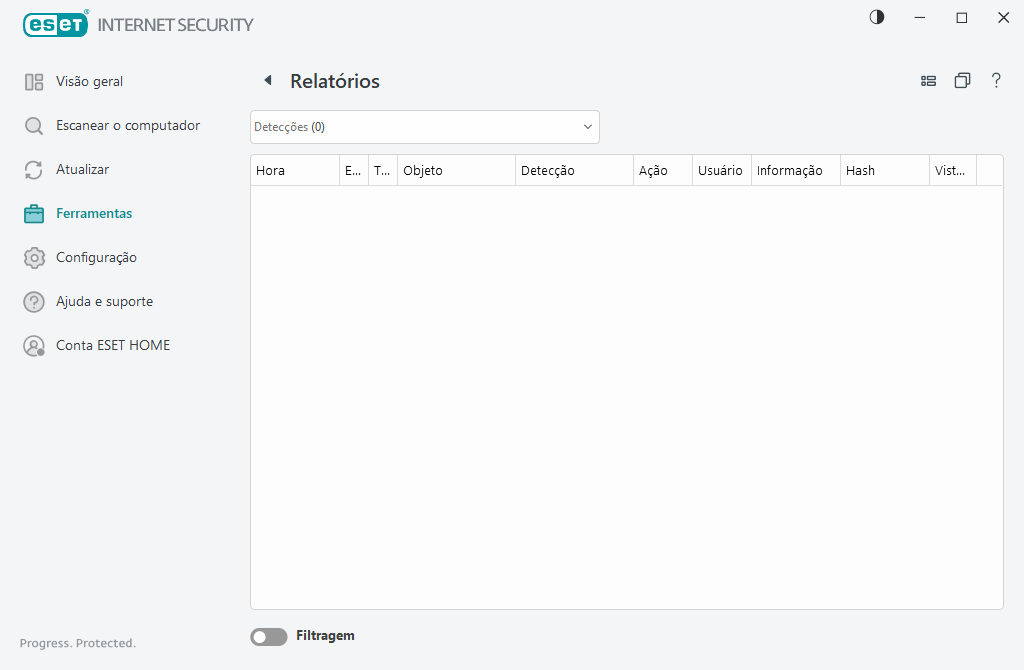

Relatórios

Os relatórios contêm informações sobre os eventos importantes do programa que ocorreram e fornecem uma visão geral das ameaças detectadas. O registro em log é uma parte essencial na análise do sistema, na detecção de ameaças e na solução de problemas. O registro em log realiza-se ativamente em segundo plano, sem interação do usuário. As informações são registradas com base nas configurações atuais do detalhamento de relatórios. É possível visualizar mensagens de texto e relatórios diretamente do ambiente do ESET Internet Security, bem como arquivar relatórios.

Os arquivos de log podem ser acessados na janela principal do programa, clicando em Ferramentas > Arquivos de log. Selecione o tipo de log desejado no menu suspenso Log.

•Detecções – este relatório fornece informações detalhadas sobre as detecções e infiltrações detectadas pelo ESET Internet Security. As informações de relatório incluem a hora da detecção, tipo de escaneador, tipo de objeto, local do objeto, nome da detecção, ação realizada, nome do usuário conectado no momento em que a infiltração foi detectada, hash e primeira ocorrência. Infiltrações que não foram limpas sempre estão marcadas com um texto vermelho em um fundo vermelho claro. Infiltrações limpas estão marcadas com um texto amarelo em um fundo branco. Aplicativos potencialmente não seguros ou PUAs não limpos são marcados com um texto amarelo em um fundo branco.

•Eventos - Todas as ações importantes executadas pelo ESET Internet Security são registradas no relatório de eventos. O log de eventos contém informações sobre eventos e erros que ocorreram no programa. Essa opção foi desenvolvida para a solução de problemas de administradores do sistema e de usuários. Muitas vezes as informações encontradas aqui podem ajudá-lo a encontrar uma solução para um problema no programa.

•Escaneamento do computador – Os resultados de todos os escaneamentos concluídos são exibidos nessa janela. Cada linha corresponde a um escaneamento no computador. Clique duas vezes em qualquer entrada para exibir os detalhes do selecionado escaneamento.

•HIPS - Contém registros de regras específicas HIPS que foram marcadas para registro. O protocolo exibe o aplicativo que acionou a operação, o resultado (se a regra foi permitida ou proibida) e o nome da regra.

•Proteção para bancos & pagamentos – contém registros de arquivos não verificados/não confiáveis carregados no navegador.

•Proteção da rede – o relatório de proteção de rede exibe todos os ataques remotos detectados pelo Firewall, Proteção contra ataque de rede (IDS) e Proteção contra botnet. Aqui, você vai encontrar informações sobre qualquer ataque em seu computador. A coluna Evento lista os ataques detectados. A coluna Origem informa mais sobre quem atacou. A coluna Protocolo revela o protocolo de comunicação usado para o ataque. A análise do relatório de proteção do firewall pode ajudá-lo a detectar tentativas de infiltração do sistema a tempo de evitar o acesso sem autorização ao sistema. Para mais detalhes sobre ataques de rede, consulte IDS e opções avançadas.

•Sites filtrados –Essa lista é útil se você quiser exibir uma lista de sites que foram bloqueados pela proteção de acesso à Web ou pelo Controle dos pais. Cada relatório inclui o horário, endereço URL, usuário e aplicativo que criaram uma conexão para o site específico.

•Antispam do cliente de e-mail - Contém registros relacionados com mensagens de email que foram marcadas como spam.

•Controle dos pais - Mostra páginas da web bloqueadas ou permitidas pelo Controle dos pais. As colunas Tipo de correspondência e Valores de correspondência mostram como as regras de filtragem foram aplicadas.

•Controle de dispositivos - Contém registros de dispositivos ou mídias removíveis que foram conectados ao computador. Apenas dispositivos com Regras de controle de dispositivo respectivas serão registrados no arquivo de log. Se a regra não coincidir com um dispositivo conectado, uma entrada de log para um dispositivo conectado não será criada. Você também pode visualizar detalhes como tipo de dispositivo, número de série, nome do fornecedor e tamanho da mídia (se disponível).

•Proteção da webcam - Contém registros sobre aplicativos bloqueados pela Proteção da webcam.

Selecione o conteúdo de qualquer relatório e pressione CTRL + C para copiá-lo para a área de transferência. Pressione CTRL e SHIFT para selecionar várias entradas.

Clique em ![]() Filtragem para abrir a janela de Filtragem de relatórios onde você pode definir critérios de filtragem.

Filtragem para abrir a janela de Filtragem de relatórios onde você pode definir critérios de filtragem.

Clique com o botão direito em um registro específico para abrir o menu de contexto. As seguintes opções também estão disponíveis no menu de contexto.

•Mostrar - Mostra informações mais detalhadas sobre o relatório selecionado em uma nova janela.

•Filtrar os mesmos registros - Depois de ativar esse filtro, você só verá registros do mesmo tipo (diagnósticos, avisos, ...).

•Filtrar – Depois de clicar nessa opção, a janela Filtragem de relatórios permitirá que você defina critérios de filtragem para entradas de relatório específicas.

•Ativar filtro - Ativa configurações de filtro.

•Desativar filtro - Limpa todas as configurações de filtro (conforme descrito acima).

•Copiar/Copiar tudo – copia informações sobre os registros selecionados.

•Copiar célula – copia o conteúdo da célula clicada com o botão direito.

•Remover/Remover tudo – Exclui os registros selecionados ou todos os registros exibidos. Essa ação requer privilégios de administrador.

•Exportar/Exportar tudo – exporta informações sobre os registros selecionados ou todos os registros em formato XML.

•Encontrar/Encontrar próximo/Encontrar anterior – depois de clicar nessa opção, você pode definir critérios de filtragem para destacar a entrada específica usando a janela Filtragem de relatório.

•Descrição da detecção – abre a Enciclopédia de ameaças da ESET, que contém informações detalhadas sobre os perigos e os sinais da infiltração registrada.

•Criar exclusão – Cria uma nova Exclusão de detecção usando um assistente (não disponível para detecções de malware).