Pliki dziennika

Pliki dziennika zawierają informacje o wszystkich ważnych zdarzeniach, jakie miały miejsce, oraz przegląd wykrytych zagrożeń. Rejestrowanie jest niezbędne do analizy systemu, wykrywania zagrożeń i rozwiązywania problemów. Dziennik jest aktywnie tworzony w tle i nie wymaga żadnych działań ze strony użytkownika. Informacje są zapisywane zgodnie z bieżącymi ustawieniami szczegółowości dziennika. Za pomocą środowiska programu ESET Endpoint Security można bezpośrednio wyświetlać wiadomości tekstowe oraz wyświetlać i archiwizować dzienniki.

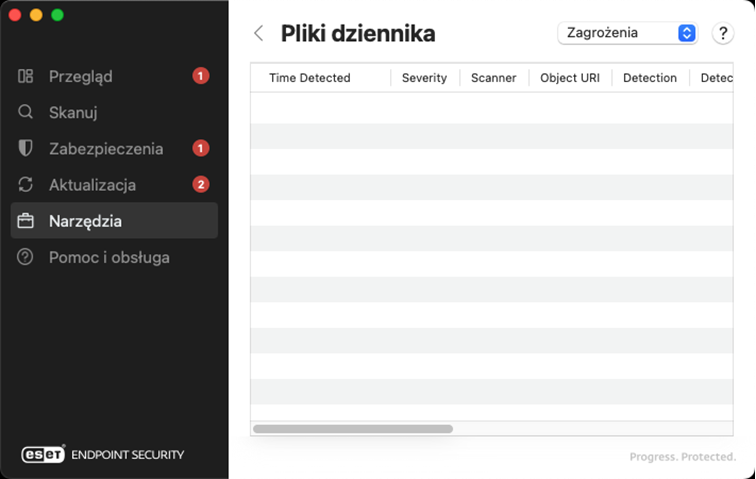

Pliki dziennika są dostępne z poziomu okna głównego programu ESET Endpoint Security po kliknięciu kolejno opcji Narzędzia > Pliki dziennika. Wybierz odpowiedni typ dziennika, korzystając z menu rozwijanego po prawej stronie u góry okna. Dostępne są następujące dzienniki:

•Wykrycia — wyświetla wszystkie informacje o zdarzeniach związanych z wykrywaniem infekcji.

•Skanowanie komputera — wyświetla wyniki wszystkich ukończonych operacji skanowania. Dwukrotne kliknięcie dowolnego wpisu powoduje wyświetlenie szczegółowych informacji na temat danej operacji skanowania komputera na żądanie.

•Zdarzenia — pomaga administratorom systemu i użytkownikom w rozwiązywaniu problemów. Wszystkie ważne czynności podejmowane przez program ESET Endpoint Security są zapisywane w dziennikach zdarzeń.

•Zablokowane pliki — zawiera rekordy plików zablokowanych podczas skanowania na podstawie listy zablokowanych plików (zablokowanych skrótów) skonfigurowanej przez program ESET Inspect.

•Filtrowane witryny internetowe — wyświetla listę witryn zablokowanych przez funkcję ochrony dostępu do stron internetowych. W dziennikach odnotowane są: czas, adres URL, adres IP, nazwa użytkownika oraz aplikacja, która nawiązała połączenie z daną stroną internetową.

•Zapora — wyświetlanie wszystkich ataków zdalnych wykrytych przez zaporę sieciową. Zawiera on informacje o wszystkich atakach skierowanych przeciwko danemu komputerowi. W kolumnie Zdarzenie są wymienione wykryte ataki. W kolumnie Obiekt źródłowy znajdują się informacje o intruzie. Kolumna Protokół zawiera informacje na temat protokołu komunikacyjnego użytego do przeprowadzenia ataku. Analiza dziennika zapory może pomóc w wykryciu prób infiltracji systemu w odpowiednim czasie, zapobiegając nieautoryzowanemu dostępowi do systemu.

•Kontrola dostępu do urządzeń — zawiera zapisy związane z nośnikami wymiennymi i urządzeniami, które były podłączane do komputera. W pliku dziennika zapisywane są informacje tylko o tych urządzeniach, z którymi są związane reguły kontroli dostępu do urządzeń. Jeśli dana reguła nie odpowiada podłączonemu urządzeniu, nie jest dla niego tworzony wpis w dzienniku.

•Wysłane pliki — zawiera zapisy próbek wysłanych do analizy.

•Kontrola dostępu do stron internetowych — zawiera rekordy plików zablokowanych przez reguły kontroli dostępu do stron internetowych.