Impostazioni regole HIPS

Consultare innanzitutto Gestione regole HIPS.

Nome regola: nome della regola scelto automaticamente o definito dall'utente.

Azione: specifica un'azione (Consenti, Blocca o Chiedi) che deve essere eseguita se sono soddisfatte le condizioni specificate.

Operazioni che influiscono: è necessario selezionare il tipo di operazione alla quale la regola verrà applicata. La regola verrà utilizzata solo per questo tipo di operazione e per la destinazione selezionata.

Attivata: disattivare questo pulsante se si desidera mantenere la regola nell'elenco senza applicarla.

Gravità registrazione: se si attiva questa opzione, le informazioni sulla regola verranno scritte nel Rapporto HIPS.

Notifica utente: se viene attivato un evento, nell'angolo in basso a destra viene visualizzata una finestra popup di piccole dimensioni.

La regola è formata da varie parti che illustrano le condizioni che la attivano:

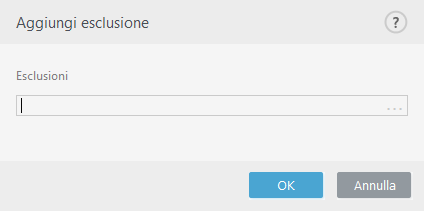

Applicazioni di origine: la regola verrà utilizzata solo se l'evento viene attivato dall'applicazione. Selezionare Applicazioni specifiche dal menu a discesa e fare clic su Aggiungi per aggiungere nuovi file oppure selezionare Tutte le applicazioni dal menu a discesa per aggiungere tutte le applicazioni.

File di destinazione: la regola viene utilizzata solo se l'operazione è correlata a questa destinazione. Selezionare File specifici dal menu a discesa e fare clic su Aggiungi per aggiungere nuovi file o cartelle oppure selezionare Tutti i file dal menu a discesa per aggiungere tutti i file.

Applicazioni: la regola verrà utilizzata solo se l'operazione è correlata a questa destinazione. Selezionare Applicazioni specifiche dal menu a discesa e fare clic su Aggiungi per aggiungere nuovi file o cartelle oppure selezionare Tutte le applicazioni dal menu a discesa per aggiungere tutte le applicazioni.

Voci di registro: la regola verrà utilizzata solo se l'operazione è correlata a questa destinazione. Selezionare Voci specifiche dal menu a discesa e fare clic su Aggiungi per aggiungere nuovi file o cartelle oppure selezionare Tutte le voci dal menu a discesa per aggiungere tutte le applicazioni.

non è possibile bloccare alcune operazioni di regole specifiche predefinite dall'HIPS. Per impostazione predefinita, tali operazioni sono quindi consentite. Inoltre, non tutte le operazioni di sistema sono monitorate dall'HIPS. HIPS monitora le operazioni che possono essere considerate non sicure. |

Se si specifica un percorso, C:\example influenza le azioni con la cartella stessa e C:\example*.* influisce sui file nella cartella. |

Operazioni dell'applicazione

- Esegui debug di un'altra applicazione: associazione di un debugger al processo. Quando si esegue il debug di un'applicazione, è possibile visualizzare e modificare molti dettagli del relativo comportamento e accedere ai rispettivi dati.

- Intercetta eventi da altra applicazione: l'applicazione di origine sta tentando di intercettare gli eventi specifici su un'applicazione specifica (ad esempio, un keylogger che cerca di acquisire gli eventi del browser).

- Termina/sospendi altra applicazione: sospensione, ripresa o interruzione di un processo (è possibile accedervi direttamente da Process Explorer o dal riquadro Processi).

- Avvia nuova applicazione: avvio di nuove applicazioni o processi.

- Modifica stato di un'altra applicazione: l'applicazione di origine sta tentando di scrivere nella memoria delle applicazioni di destinazione o di eseguire un codice per suo conto. Questa funzionalità può risultare utile per proteggere un'applicazione essenziale configurandola come applicazione di destinazione in una regola che blocca l'utilizzo di tale operazione.

non è possibile intercettare le operazioni del processo sulla versione a 64 bit di Windows XP. |

Operazioni del registro

- Modifica impostazioni di avvio: qualsiasi modifica nelle impostazioni che definisce quali applicazioni saranno eseguite all'avvio di Windows. Possono essere individuate, ad esempio, ricercando la chiave Run nel Registro di sistema di Windows.

- Elimina dal registro: eliminazione di una chiave del registro o del relativo valore.

- Rinomina chiave del registro: ridenominazione delle chiavi del registro.

- Modifica registro: creazione di nuovi valori delle chiavi del registro, modifica dei valori esistenti, spostamento dei dati nella struttura del database oppure impostazione dei diritti utente o di gruppo per le chiavi del registro.

Utilizzo di caratteri jolly nelle regole L’asterisco all’interno delle regole può essere utilizzato unicamente per sostituire una chiave specifica, p. es. “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\*\Start”. Non sono supportate altre modalità di utilizzo dei caratteri jolly. Creazione di regole per la chiave HKEY_CURRENT_USER Questa chiave rappresenta solo un collegamento alla sottochiave appropriata di HKEY_USERS specifica dell’utente identificato dal SID (identificatore di protezione). Per creare una regola unicamente per l’utente corrente anziché utilizzare un percorso a HKEY_CURRENT_USER, utilizzare un percorso che punta a HKEY_USERS\%SID%. Un SID può utilizzare un asterisco per rendere la regola applicabile a tutti gli utenti. |

In caso di creazione di una regola molto generica, verrà visualizzato un avviso. |

Nell'esempio seguente viene spiegato come limitare il comportamento indesiderato di una specifica applicazione:

- Denominare la regola e selezionare Blocca (o Chiedi se si preferisce scegliere in seguito) nel menu a discesa Azione.

- Attivare il pulsante Notifica utente per visualizzare una notifica tutte le volte che viene applicata una regola.

- Selezionare almeno un'operazione nella sezione Operazioni che influiscono per cui verrà applicata la regola.

- Fare clic su Avanti.

- Nella finestra Applicazioni di origine selezionare Applicazioni specifiche dal menu a discesa per applicare la nuova regola a tutte le applicazioni che tentano di eseguire una delle operazioni dell'applicazione selezionata sulle applicazioni specificate dall'utente.

- Fare clic su Aggiungi e su ... per scegliere il percorso di un'applicazione specifica, quindi scegliere OK. Aggiungere altre applicazioni, se si preferisce.

Ad esempio: C:\Program Files (x86)\Untrusted application\application.exe - Selezionare l'operazione Scrivi su file.

- Selezionare Tutti i file dal menu di scelta rapida. In tal modo, verrà bloccato qualsiasi tentativo di scrivere su qualsiasi file da parte delle applicazioni selezionate nel passaggio precedente.

- Fare clic su Fine per salvare la nuova regola.