Une infiltration est détectée

Des infiltrations peuvent atteindre le système à partir de différents points d'entrée : pages Web, dossiers partagés, courrier électronique ou périphériques amovibles (USB, disques externes, CD, DVD, etc.).

Comportement standard

Pour illustrer de manière générale la prise en charge des infiltrations par ESET Endpoint Security, celles-ci peuvent être détectées à l'aide de :

- Protection en temps réel du système de fichiers

- Protection de l'accès Web

- Protection du client de messagerie

- Analyse de l'ordinateur à la demande

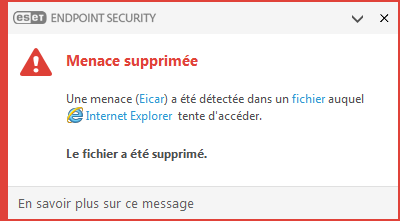

Chaque fonction utilise le niveau de nettoyage standard et tente de nettoyer le fichier et de le déplacer en Quarantaine ou met fin à la connexion. Une fenêtre de notification s'affiche dans la zone de notification, dans l'angle inférieur droit de l'écran. Pour obtenir des informations détaillées sur les objets détectés/nettoyés, voir Fichiers journaux. Pour plus d'informations sur les niveaux et le comportement de nettoyage, voir Nettoyage.

Nettoyage et suppression

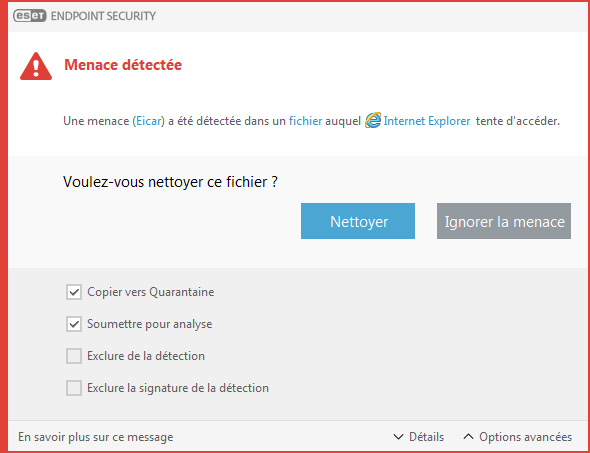

Si aucune action n'est prédéfinie pour le module de protection en temps réel du système de fichiers, vous êtes invité à sélectionner une option dans une fenêtre d'avertissement. Généralement, les options Nettoyer, Supprimer et Aucune action sont disponibles. Il n'est pas recommandé de sélectionner Aucune action, car cette option laissera les fichiers infectés non nettoyés. La seule exception concerne les situations où vous êtes sûr qu'un fichier est inoffensif et qu'il a été détecté par erreur.

Utilisez le nettoyage si un fichier sain a été attaqué par un virus qui y a joint du code malveillant. Dans ce cas, essayez d'abord de nettoyer le fichier infecté pour le restaurer dans son état d'origine. Si le fichier se compose uniquement de code malveillant, il est supprimé.

Si un fichier infecté est « verrouillé » ou utilisé par un processus système, il n'est généralement supprimé qu'après avoir été déverrouillé (normalement, après un redémarrage du système).

Restoring from Quarantine

La quarantaine est accessible depuis la fenêtre principale d'ESET Endpoint Security en cliquant sur Outils > Quarantaine.

Les fichiers mis en quarantaine peuvent également être restaurés à leur emplacement d'origine :

- Utilisez la fonctionnalité de restauration à cette fin. Celle-ci est disponible dans le menu contextuel en cliquant avec le bouton droit sur un fichier donné dans la quarantaine.

- Si un fichier est marqué comme étant une application potentiellement indésirable, l’option Restaurer et exclure de l’analyse est activée. Voir aussi Exclusions.

- Le menu contextuel propose également l'option Restaurer vers qui permet de restaurer des fichiers vers un emplacement autre que celui d'origine dont ils ont été supprimés.

- La fonctionnalité de restauration n’est pas disponible dans certains cas (pour des fichiers situés sur un partage réseau en lecture seule, par exemple).

Menaces multiples

Si des fichiers infectés n'ont pas été nettoyés durant une analyse de l'ordinateur (ou si le niveau de nettoyage a été défini sur Pas de nettoyage), une fenêtre d'alerte s'affiche ; elle vous invite à sélectionner une action pour ces fichiers.

Suppression de fichiers dans des archives

En mode de nettoyage par défaut, l'archive complète n'est supprimée que si elle ne contient que des fichiers infectés et aucun fichier sain. Autrement dit, les archives ne sont pas supprimées si elles contiennent également des fichiers sains. Soyez prudent si vous choisissez un nettoyage strict ; dans ce mode, une archive sera supprimée si elle contient au moins un fichier infecté, quel que soit l'état des autres fichiers qu'elle contient.

Si votre ordinateur montre des signes d'infection par un logiciel malveillant (ralentissement, blocages fréquents, etc.), nous recommandons d'effectuer les opérations suivantes :

- Ouvrez ESET Endpoint Security et cliquez sur Analyse de l'ordinateur

- Cliquez sur Analyse intelligente (pour plus d'informations, voir Analyse de l'ordinateur)

- Lorsque l'analyse est terminée, consultez le journal pour connaître le nombre de fichiers analysés, infectés et nettoyés

Si vous ne souhaitez analyser qu'une certaine partie de votre disque, cliquez sur Analyse personnalisée et sélectionnez des cibles à analyser.